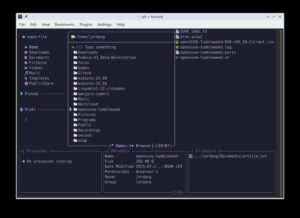

Descubre Las Atestaciones De Artefactos: Ahora En Beta Pública

GitHub ha anunciado la disponibilidad general de Artifact Attestations, una nueva funcionalidad destinada a mejorar la seguridad en la cadena de suministro de software. Con más de 100 millones de desarrolladores utilizando GitHub, la compañía busca proporcionar herramientas que protejan la integridad del software desde su código fuente hasta su distribución final. Artifact Attestations permite a los mantenedores de proyectos