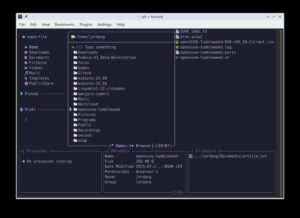

Comprobar el checksum para verificar la integridad de un archivo

El checksum es un método esencial para garantizar la integridad de los datos, especialmente cuando descargas archivos de internet o transfieres grandes volúmenes de datos. Este valor numérico se calcula a partir de los datos del archivo y se compara con el checksum proporcionado por la fuente de origen. Si ambos valores coinciden, podemos estar seguros de que el archivo