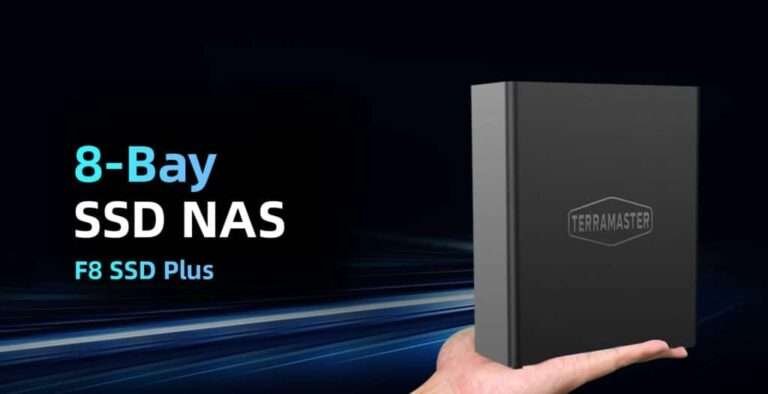

Descuentos Especiales de Black Friday en TerraMaster: Ahorra Hasta un 25% en NAS

En el marco del próximo Black Friday y Cyber Monday, TerraMaster, una de las marcas más reconocidas en soluciones de almacenamiento, ha lanzado una atractiva propuesta de descuentos que abarcan desde el 21 de noviembre hasta el 2 de diciembre. Esta iniciativa representa una oportunidad ideal para quienes buscan actualizar sus sistemas de respaldo de datos, tanto en el ámbito