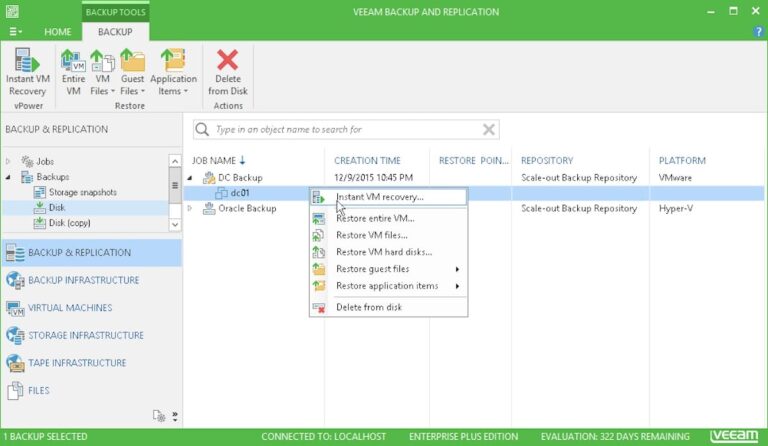

Veeam alerta sobre vulnerabilidades críticas en su Service Provider Console

La compañía de software Veeam ha emitido actualizaciones de seguridad urgentes para abordar dos vulnerabilidades detectadas en su Service Provider Console (VSPC), una plataforma utilizada por proveedores de servicios para gestionar y proteger copias de seguridad de clientes. Entre las fallas corregidas destaca una vulnerabilidad de ejecución remota de código (RCE) clasificada como crítica, con una calificación de 9,9 sobre