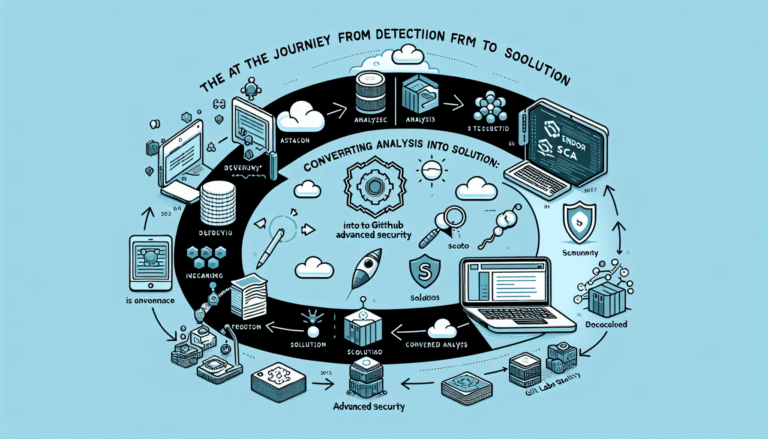

Integración de Endor Labs SCA en GitHub Advanced Security: Del Diagnóstico a la Solución

En un entorno donde los desarrolladores se ven cada vez más obligados a manejar múltiples desafíos en la gestión de la seguridad de sus proyectos, el número de vulnerabilidades de seguridad, conocidas como CVEs, ha experimentado un aumento alarmante, incrementándose en casi un 500% durante la última década. Este aumento ha generado una considerable presión sobre los equipos de desarrollo,