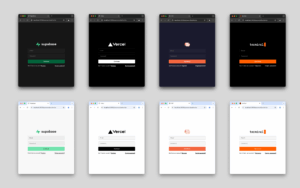

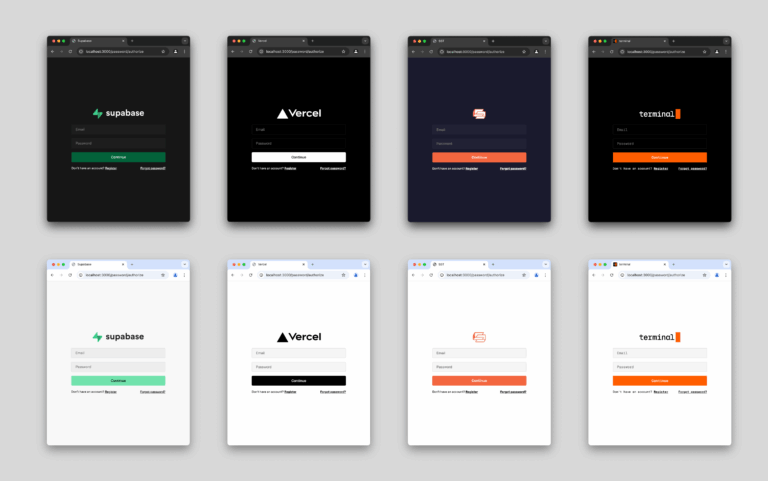

OpenAuth: un “Auth0 autoalojado” basado en estándares… pero con una filosofía distinta

En el ecosistema JavaScript llevan años apareciendo librerías para “hacer login” dentro de una app concreta, y también han triunfado plataformas SaaS tipo Auth0 o Clerk para centralizar identidad sin montar infraestructura propia. OpenAuth (proyecto de anomalyco/openauth) intenta ocupar el hueco intermedio: un servidor de autenticación centralizado, autoalojado y basado en estándares (OAuth 2.0), pensado para que lo despliegues donde