Sniffing y secuestro de sesiones SSH: una amenaza latente en la ciberseguridad

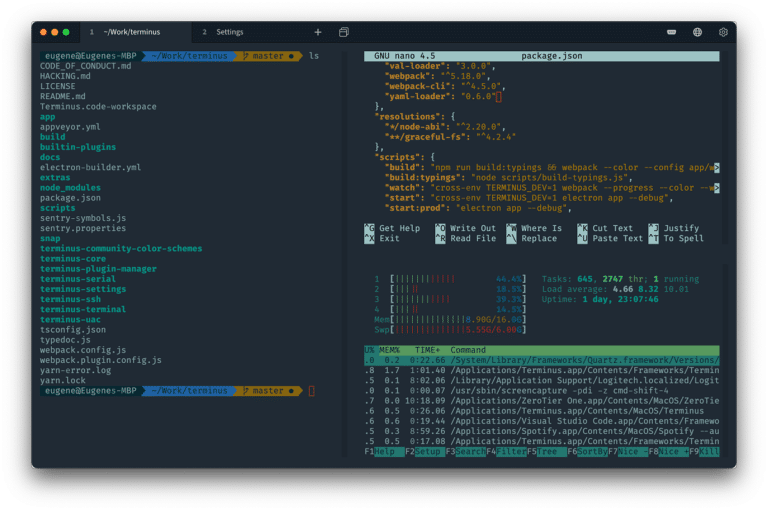

El mundo de la ciberseguridad enfrenta constantemente desafíos con respecto a la protección de las sesiones remotas, en particular cuando se trata de conexiones SSH y shell. A continuación, exploramos algunas técnicas utilizadas en ataques para interceptar, registrar y, en algunos casos, secuestrar sesiones activas, mostrando la importancia de implementar medidas de seguridad adecuadas. Intercepción de sesiones de shell Uno