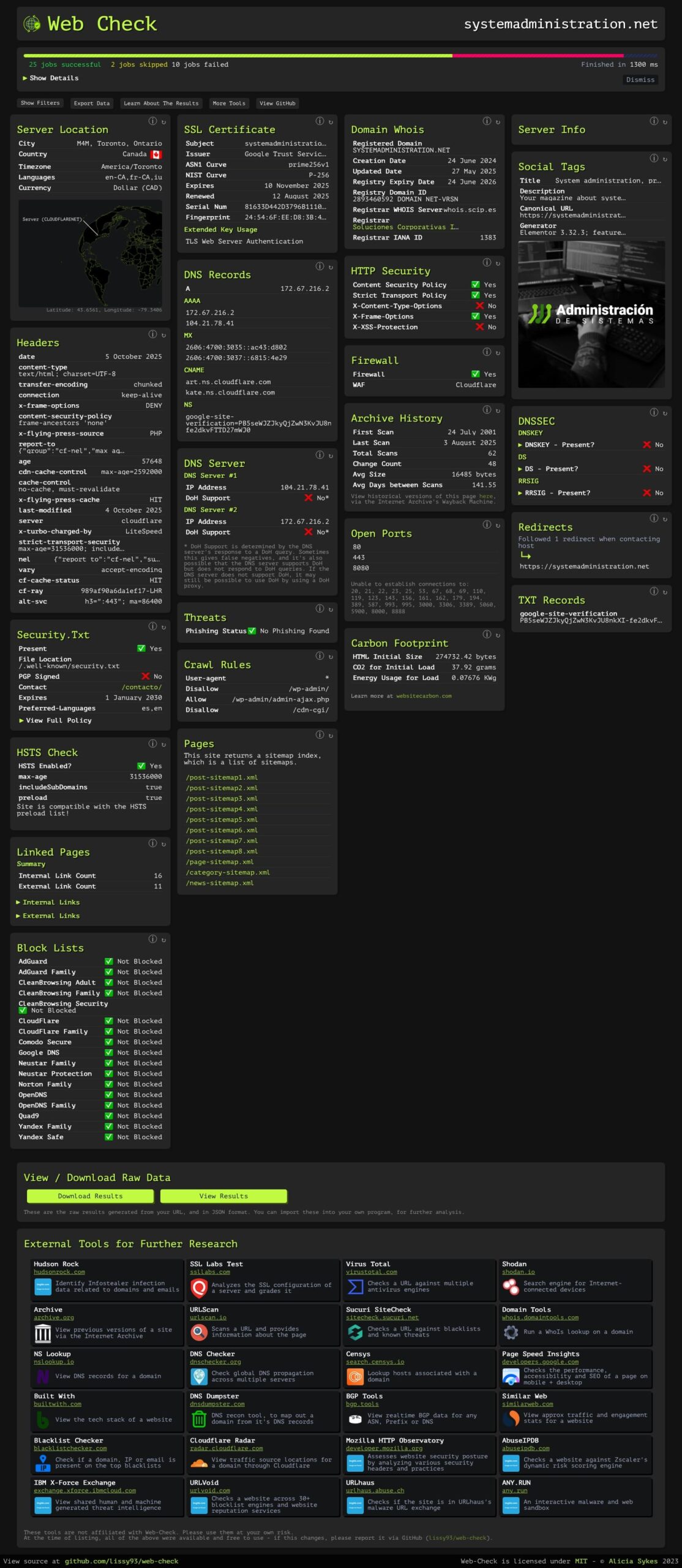

Qué es. Web-Check es una herramienta 100 % open source que realiza, bajo demanda, un análisis OSINT integral de cualquier sitio web. En unos 20 segundos muestra un panel con 30+ comprobaciones de seguridad, arquitectura y huella pública: desde IP, DNS y cadena SSL hasta encabezados HTTP, cookies, puertos abiertos, TLS, DNSSEC, rastreadores, redirects o sitemap/robots, además de extras prácticos como traceroute, ubicación del servidor, ranking global y estimación de huella de carbono. La autora, Alicia Sykes (Lissy93), mantiene el proyecto con licencia MIT y lo ofrece gratis, con una instancia hosted y la posibilidad de auto-desplegarlo (Docker, Vercel, Netlify) o consumir su API.

Qué comprueba (y por qué importa)

El dashboard agrega resultados en una sola vista para que cualquier perfil —desde devs y SecOps hasta SEO o admins— pueda detectar configuraciones débiles, vectores de ataque o oportunidades de optimización:

- Identidad y perímetro: IP, Whois/Domain info, DNS (A/AAAA, CNAME, NS, MX, TXT), DNSSEC, servidor DNS, hostnames asociados.

- Capa TLS/HTTP: cadena SSL, TLS version/cipher suites, HSTS, encabezados de seguridad (CSP, X-Frame-Options, X-Content-Type-Options, Referrer-Policy…), cookies (flags Secure, HttpOnly, SameSite), TLS handshake simulation.

- Exposición y attack surface: puertos abiertos, traceroute, firewall detection, malware & phishing check, block-list check.

- Crawl & contenido: robots.txt, sitemap / listed pages, linked pages, search crawl rules, security.txt, social/open-graph tags.

- Rendimiento/UX: quality metrics, headers/cache, redirect chain, status/uptime (cuando se configura).

- Tech & footprint: stack tecnológico detectado (frameworks, CDN, WAF, analytics), ranking global y estimación de carbono.

- Extra visual: screenshot de la página, útil para registro y auditoría rápida.

La filosofía es clara: poner en un clic lo que un atacante ya podría averiguar con herramientas dispersas. Para equipos blue-team ofrece un checklist accionable; para devs, una foto técnica que acelera hardening y debug; para perfiles de producto/SEO, señales de indexación y metadatos sociales.

Cómo usarlo

- Instancia pública: visita web-check.xyz, escribe un URL y espera el informe. No requiere registro y, por diseño, no necesita configuración.

- API: la app expone endpoints para automatizar comprobaciones y agregar Web-Check a pipelines de CI/CD, inventarios de seguridad o cron jobs de monitorización liviana.

- Auto-hosted: clona el repo y despliega con Docker o en Vercel/Netlify. Por defecto funciona sin claves, pero admite variables de entorno para habilitar chequeos extra o ampliar rate-limits de servicios externos (algunas comprobaciones aprovechan APIs públicas).

Requisitos opcionales: ciertas pruebas —traceroute, resolución DNS avanzada o headless screenshot— requieren que el entorno tenga chromium, traceroute y utilidades DNS instaladas. Si faltan, esos jobs se omiten automáticamente.

Privacidad y seguridad operativa

- Sin cuentas ni telemetría intrusiva.

- Claves REACT_APP_* (cliente) deben ser de alcance mínimo, ya que pueden verse en el tráfico navegador↔servidor.

- Los jobs que llaman a APIs de terceros pueden respetar límites o usar tu propia clave (p. ej., para no compartir cupo).

- El código es abierto (MIT), lo que permite auditar cómo se procesan los datos.

Casos de uso rápidos (listas de comprobación)

1) Security quick-scan antes de una release

- TLS ≥ 1.2, HSTS activo, CSP sin comodines peligrosos, cookies con Secure/HttpOnly/SameSite, headers anti-MIME sniffing / XSS / framing.

- DNSSEC habilitado (cuando aplique), MX y SPF/DKIM/DMARC en orden.

- Puertos expuestos: solo los previstos; nada de paneles olvidados.

- Firewall/WAF detectado; redirects limpios (sin cadenas largas).

2) Post-migration sanity

- Resolved IP y ASN correctos, TLS válido, cadenas de redirect coherentes, robots/sitemap actualizados, social tags en páginas clave.

- Traceroute y latencias aceptables; CDN aplicando cacheo.

3) Auditoría de terceros/proveedores

- ¿Qué tecnologías usan? ¿Tienen headers de seguridad? ¿Su certificado y ciphers están al día?

- ¿Aparecen en listas de bloqueo o con detecciones de malware/phishing?

- ¿Qué subdominios y puertos exponen?

4) Green IT y comunicación

- La estimación de carbono + performance/quality dan una narrativa para sostenibilidad y mejoras de eficiencia.

Despliegue propio: en 3 pasos

- Clona:

git clone https://github.com/Lissy93/web-check && cd web-check - Instala: Node ≥ 18.16.1, yarn, y opcionalmente chromium/traceroute/dnsutils

- Arranca:

yarn && yarn start(o construye imagen Docker y pasa envs con--env)

Si lo subes a Vercel/Netlify, añade tus variables desde el panel para habilitar jobs opcionales o rate-limits más altos.

Contribuir (o patrocinar)

El proyecto está abierto a PRs: nuevas comprobaciones, mejoras de UX, refactor, documentación o traducciones. Las issues de bugs deberían incluir pasos para reproducir, logs y entorno. Si te resulta útil la instancia pública, el sponsorship ayuda a cubrir costes (la función serverless ronda 25 $ / mes), manteniendo el servicio gratuito para la comunidad.

Qué la distingue de otras toolboxes OSINT

- All-in-one: junta 30+ señales en una vista coherente, sin obligarte a encadenar scripts y sitios.

- Usabilidad: informe claro para perfiles no 100 % seguridad (dev, PM, SEO), con acción inmediata.

- Portabilidad: funciona hosted, on-prem o edge, con API para pipelines.

- Licencia MIT: mínima fricción legal para empresas y formación.

Hoja de ruta (según el repo)

La lista de jobs “oficiales” va por detrás de lo que ya hay en main —la autora advierte que “se han añadido muchos más”—, y promete nuevos chequeos y mejoras de la interfaz. Dado el ritmo de PRs, es razonable esperar nuevos módulos (p. ej., análisis de CSP más profundo, policy linting, o métricas Core Web Vitals con field data cuando se cuente con claves).

FAQ

¿Necesito claves para usar Web-Check?

No para lo básico. Algunas comprobaciones pueden usar APIs externas con cuotas; si quieres más rate-limit o resultados extendidos, añade tus variables de entorno.

¿Es “seguro” pasarle mi dominio?

El análisis usa técnicas OSINT (no intrusivas). Aun así, revisa el código y, si prefieres, despliega tu instancia en tu red. Los jobs que requieren utilidades del sistema se saltan si no están presentes.

¿Puedo integrarlo en CI/CD?

Sí. Usa la API para generar un informe JSON y fallar el build si faltan headers, HSTS, TLS obsoleto, etc. También puedes archivar capturas y artefactos por commit.

¿Qué pasa si falla un job en mi entorno?

Se marca como omitido. Instala chromium, traceroute o utilidades DNS para habilitarlos. Comprueba logs del server para detalles.

Enlace: código y readme en github.com/Lissy93/web-check · instancia pública: web-check.xyz.