En una reciente revelación que pone de manifiesto la importancia de mantener actualizadas las infraestructuras de ciberseguridad, se ha publicado una vulnerabilidad de Escalamiento de Privilegios Locales (LPE) en la biblioteca GNU C (glibc), poniendo en riesgo varias de las principales distribuciones de Linux. Identificada como CVE-2023-6246, esta vulnerabilidad permite a los atacantes sin privilegios obtener acceso root, exponiendo sistemas a potenciales compromisos.

Descubrimiento y análisis de la vulnerabilidad

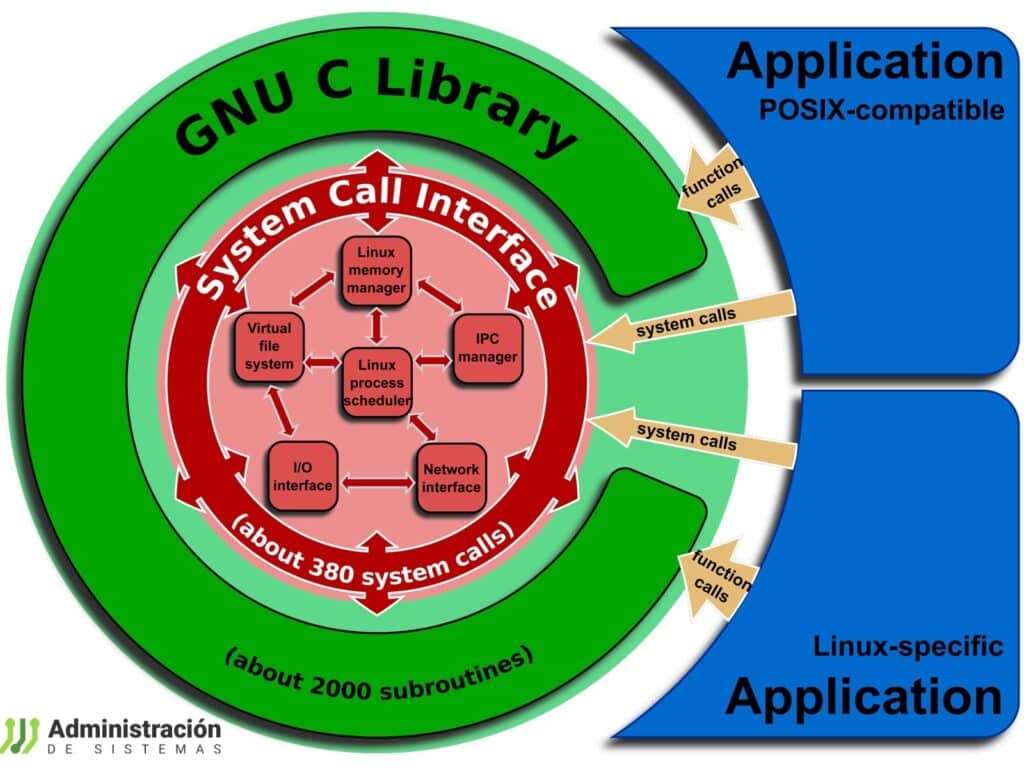

La vulnerabilidad radica en la función __vsyslog_internal() de glibc, empleada por las funciones syslog y vsyslog para registrar mensajes. La falla fue introducida por un error de desbordamiento de búfer en glibc 2.37 en agosto de 2022 y persistió en la versión 2.36 durante un intento de corrección de otro problema menos crítico (CVE-2022-39046).

Según los investigadores de seguridad de Qualys, quienes publicaron este hallazgo, la explotación de este fallo requiere circunstancias muy específicas, como un argumento de identificación argv[0] o openlog() inusualmente largo. Sin embargo, dado el uso extensivo de la biblioteca afectada, el impacto potencial es considerable.

Distribuciones afectadas

Las pruebas realizadas por Qualys confirmaron que Debian 12 y 13, Ubuntu 23.04 y 23.10, y Fedora 37 a 39 son vulnerables a este exploit, lo que podría permitir a cualquier usuario sin privilegios elevar sus privilegios a un acceso root completo en instalaciones predeterminadas. Por otro lado, los productos de Red Hat no se ven afectados, ya que no emplean la versión de glibc donde se introdujo el problema.

Amplio alcance del problema

Aunque las pruebas se limitaron a unas pocas distribuciones, es probable que otras también sean susceptibles de ser explotadas, lo que amplía el alcance del riesgo a un número indefinido de sistemas operativos basados en Linux.

Además, mientras analizaban la glibc en busca de posibles fallas de seguridad adicionales, los investigadores encontraron otras tres vulnerabilidades potenciales: dos más difíciles de explotar en la misma función (CVE-2023-6779 y CVE-2023-6780) y una tercera, un problema de corrupción de memoria relacionado con la función qsort() de glibc, que aún espera un identificador CVE.

Historial de descubrimientos

Es importante destacar que el equipo de Qualys no es ajeno a descubrimientos de este calibre. En los últimos años, han encontrado múltiples vulnerabilidades que podrían permitir a los atacantes tomar control total de sistemas Linux sin parches, incluso en sus configuraciones predeterminadas.

Repercusiones y medidas de seguridad

El descubrimiento de estas vulnerabilidades subraya la necesidad de implementar medidas de seguridad estrictas en el desarrollo de software, particularmente para bibliotecas fundamentales como la glibc, que se utilizan ampliamente en numerosos sistemas y aplicaciones.

Ante este escenario, es imperativo que administradores de sistemas y usuarios de las distribuciones afectadas permanezcan atentos a los anuncios oficiales y apliquen los parches de seguridad correspondientes tan pronto como estén disponibles para mitigar los riesgos asociados a estas vulnerabilidades.

Este incidente sirve como un recordatorio de la constante evolución de las amenazas informáticas y la importancia de una acción rápida y coordinada para proteger la infraestructura crítica y los datos valiosos frente a posibles ciberataques.