Cada vez que una persona abre una página web, su navegador empieza a “hablar” de ella sin pedir permiso explícito. No hace falta aceptar cookies, ni pulsar en banners, ni conceder el acceso a la cámara o al micrófono. Simplemente, al cargar la página, el navegador envía una avalancha de detalles técnicos que, bien combinados, bastan para identificar un dispositivo entre miles de millones.

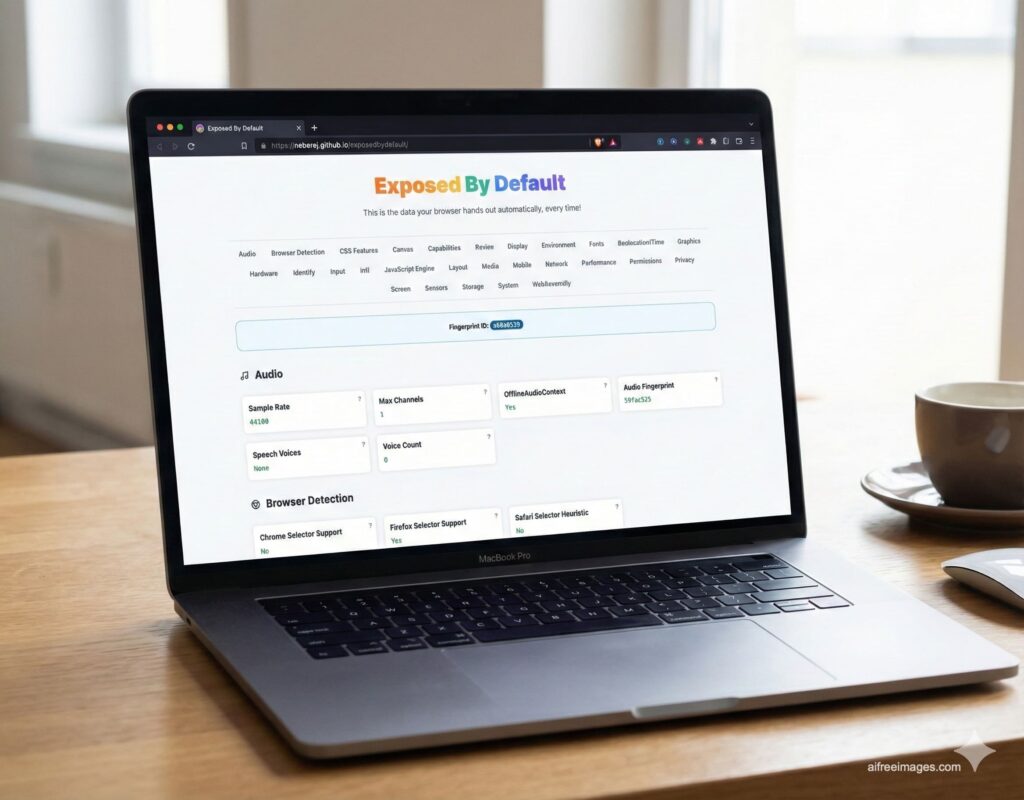

El proyecto Exposed by Default, publicado a finales de noviembre de 2.025 y disponible como demo pública y código abierto en GitHub, se ha convertido en una de las mejores demostraciones de esta realidad incómoda. La página muestra, en tiempo real, todo lo que el navegador entrega por defecto y cómo esa información puede condensarse en una especie de huella digital única, el llamado Fingerprint ID, calculado como “1 entre más de 17.179 millones de dispositivos” posibles.

La particularidad del proyecto es que todo se ejecuta en el lado del cliente: no se envían datos a ningún servidor, no se almacenan perfiles y no hay rastreo real. Lo que se ve en pantalla es, precisamente, lo que un sitio web corriente podría estar recogiendo de forma silenciosa… pero sin enseñarlo.

Mucho más que cookies: una huella digital técnica y muy precisa

Durante años, la privacidad en la web se ha explicado sobre todo en términos de cookies, identificadores publicitarios y direcciones IP. Sin embargo, las técnicas modernas de browser fingerprinting van mucho más allá. Exposed by Default y otras herramientas similares demuestran que el navegador revela de forma automática decenas de parámetros que, combinados, son casi tan identificables como una huella dactilar.

Entre los datos que este tipo de páginas pueden mostrar, destacan:

- La frecuencia de muestreo de audio y el número de canales disponibles.

- Huellas del Canvas (la zona donde el navegador dibuja los elementos gráficos), que varían según la GPU, los drivers y el motor gráfico.

- El soporte de APIs avanzadas como AudioDecoder y WebCodecs, indicativas de la versión del navegador y sus capacidades multimedia.

- Detalles del hardware: arquitectura (ARM o x86_64), número de núcleos de CPU, memoria aproximada, tipo de GPU.

- Resolución de pantalla, tamaño útil, densidad de píxeles y relación de aspecto.

- Listas completas de tipografías instaladas y sus métricas, una de las señales históricamente más potentes para diferenciar equipos.

- Configuración regional: idioma del sistema (por ejemplo, es-ES), zona horaria (Europa/Madrid), formato numérico (1.234.567,89) y de fecha (29/02/2024).

- Capacidades multimedia: códecs de vídeo y audio soportados, como AV1, HEVC o VP9.

- Detalles del motor JavaScript y su comportamiento en micro-tests de rendimiento.

- Tipo de interfaz de entrada: ratón, pantalla táctil, stylus, gamepad…

- Precisión de los números en coma flotante y de operaciones matemáticas específicas, que revelan diferencias sutiles entre plataformas.

- Ancho de las barras de desplazamiento, estilo de los scrollbars y otros detalles de interfaz.

- Estado de los permisos (cámara, micrófono, sensores, notificaciones).

- Soporte de almacenamiento local: cookies, localStorage, sessionStorage, IndexedDB, WebSQL y otros.

Cada uno de estos parámetros, por separado, no sería especialmente peligroso. Pero su combinación da lugar a un vector de cientos de dimensiones: una huella digital tan específica que resulta extremadamente improbable que dos dispositivos distantes compartan exactamente el mismo patrón.

Una huella que funciona incluso sin cookies… y en modo incógnito

La gran ventaja de esta técnica frente a las cookies es que no depende del almacenamiento local. Aunque se borren las cookies, se use modo incógnito o se desactive el historial, el navegador seguirá exponiendo la mayoría de estos datos cada vez que se conecta a una web.

Librerías de uso real en la industria, como FingerprintJS, ThumbmarkJS o diversos SDK de fraude, llevan años explotando este enfoque: miden decenas o cientos de atributos y los condensan en un identificador hash. Ese identificador se mantiene estable incluso cuando el usuario limpia el navegador, cambia de pestaña o abre una ventana privada.

Los investigadores sitúan esta técnica como uno de los mecanismos de seguimiento más persistentes de la web moderna. Estudios académicos recientes han analizado incluso variantes más sofisticadas, como la ofuscación de scripts de huella en WebAssembly para evadir defensas basadas en inspección de código, un nuevo frente abierto en 2.025.

Exposed by Default: un espejo incómodo de lo que pasa en segundo plano

El proyecto Exposed by Default nace precisamente de esa preocupación. Su autor, un desarrollador independiente activo en la comunidad de GitHub, lo presentó a finales de noviembre en foros especializados como Hacker News con un mensaje sencillo: “Esto es lo que tu navegador entrega automáticamente, cada vez”.

La demo funciona íntegramente en el navegador: descarga el código estático, ejecuta las pruebas de detección en el propio dispositivo y muestra los resultados en pantalla. La estructura del proyecto —escrito en TypeScript, con Vite y publicado bajo repositorio abierto— permite a cualquier persona auditar qué se está midiendo y cómo. Las últimas actualizaciones, a finales de noviembre de 2.025, han afinado la detección de bloqueadores de anuncios y de voces de síntesis de texto a voz, dos señales adicionales que pueden marcar diferencias entre usuarios.

Más allá de lo visual, el sitio ofrece explicaciones detalladas de cada campo, lo que ayuda a entender por qué algo tan aparentemente trivial como el ancho de la barra de desplazamiento o el listado de fuentes instaladas puede terminar convirtiéndose en una pieza clave de un sistema de rastreo.

¿Por qué es tan difícil “escapar” del fingerprinting?

La pregunta lógica es: si todo esto es un problema, ¿por qué los navegadores no lo bloquean por completo? La respuesta tiene que ver con el delicado equilibrio entre funcionalidad y privacidad.

Muchas de las APIs que se utilizan para crear huellas digitales existen por motivos legítimos:

- Canvas y WebGL permiten juegos web, editores gráficos y visualizaciones avanzadas.

- Los códecs y APIs multimedia posibilitan videollamadas, plataformas de streaming y procesado local de audio y vídeo.

- El acceso a fuentes, sensores o información regional mejora la accesibilidad, la compatibilidad y la personalización de la interfaz.

Cerrar todas esas puertas rompería media web. Por eso, los navegadores han optado por una estrategia de mitigación gradual: reducir el nivel de detalle de ciertas APIs, añadir ruido controlado a algunas mediciones, unificar configuraciones regionales o agrupar dispositivos en grandes “familias” en lugar de exponer distinciones finas.

Extensiones como JShelter o navegadores centrados en la privacidad (Tor Browser, Mullvad Browser, Brave) intentan ir un paso más allá, interceptando muchas de estas llamadas y devolviendo respuestas falseadas o genéricas. Investigaciones recientes muestran que solo los entornos más agresivos, como Tor, ofrecen una resistencia realmente sólida frente a los rastreadores más avanzados; para la mayoría de navegadores comerciales, la huella sigue siendo, como mínimo, “rastreable”.

Qué puede hacer realmente el usuario de a pie

La mala noticia es que no existe una solución perfecta. La buena, que sí se pueden tomar medidas para reducir la exposición y dificultar el rastreo:

- Usar navegadores con protección anti-huella

Tor, Mullvad o Brave en modo estrictamente privado aplican técnicas de “uniformización”: intentan que todos sus usuarios se parezcan entre sí, devolviendo los mismos valores o valores muy parecidos para muchos de los parámetros sensibles. - Instalar extensiones de defensa

Herramientas como JShelter o Privacy Badger, combinadas con bloqueadores de scripts y anuncios, pueden interceptar APIs, limitar el acceso a Canvas o WebGL y bloquear scripts de rastreo conocidos. - Reducir la variabilidad del sistema

Cuantas más personalizaciones tenga un equipo, más fácil es identificarlo. Mantener una selección de tipografías estándar, evitar plugins exóticos y no instalar extensiones innecesarias ayuda a “perderse en el ruido” del resto de usuarios. - Separar perfiles y actividades

Utilizar distintos navegadores o perfiles para tareas sensibles (banca, salud, trabajo) y para navegación general dificulta que un mismo identificador de huella se asocie a todas las facetas de la vida digital de una persona. - Revisar permisos y APIs

Desactivar por defecto el acceso a cámara, micrófono, sensores y notificaciones, y concederlos solo cuando sea imprescindible, reduce tanto la superficie de ataque como los datos potencialmente aprovechables para afinar la huella.

Lo que demuestra Exposed by Default es que, incluso aplicando parte de estas medidas, es fácil seguir siendo “único” a ojos de un rastreador. Pero ver la lista completa de datos que el navegador entrega sin preguntar es un primer paso importante para entender el problema y exigir mejores protecciones por defecto.

Preguntas frecuentes sobre lo que revela el navegador

¿Cómo puede una web identificar mi dispositivo sin usar cookies ni iniciar sesión?

A través del browser fingerprinting. La página ejecuta código JavaScript que consulta decenas de APIs del navegador: Canvas, WebGL, audio, fuentes, resolución de pantalla, configuración regional, etc. Con esa información calcula un identificador hash estable que actúa como “huella digital” del dispositivo, incluso sin cookies y en modo incógnito.

¿Hay alguna forma de ver qué está “contando” mi navegador ahora mismo?

Sí. Herramientas como Exposed by Default muestran, en tiempo real, todo lo que el navegador expone por defecto y cómo se combinan esos valores en un identificador de huella. La demo funciona completamente en local y no envía datos a servidores externos, por lo que puede usarse como “espejo” sin añadir nuevos riesgos.

¿Qué navegadores ofrecen mejor protección frente al fingerprinting?

Según análisis independientes, Tor Browser y Mullvad Browser son los que mejor resisten las técnicas de fingerprinting modernas, gracias a que uniformizan muchos parámetros técnicos entre usuarios y desactivan o limitan APIs de alto riesgo. Brave, Firefox y otros navegadores han incorporado defensas parciales, pero siguen siendo rastreables por servicios avanzados.

Si todo es tan técnico, ¿de verdad merece la pena preocuparme por esto?

Depende del nivel de exposición. Para un usuario medio, el fingerprinting suele utilizarse para publicidad y analítica avanzada. Para perfiles sensibles —periodistas, activistas, personal político o directivos— puede convertirse en una herramienta de perfilado muy precisa. En cualquier caso, entender que el navegador “habla” más de lo que parece ayuda a tomar decisiones informadas sobre qué herramientas usar y qué permisos conceder.

Fuentes: demo Exposed by Default y repositorio en GitHub; discusión en Hacker News sobre el proyecto; documentación de FingerprintJS y ThumbmarkJS; investigaciones académicas sobre fingerprinting y defensas (FP-Radar, JShelter, WASM Cloak); recopilaciones abiertas sobre protección frente al fingerprinting en diferentes navegadores.