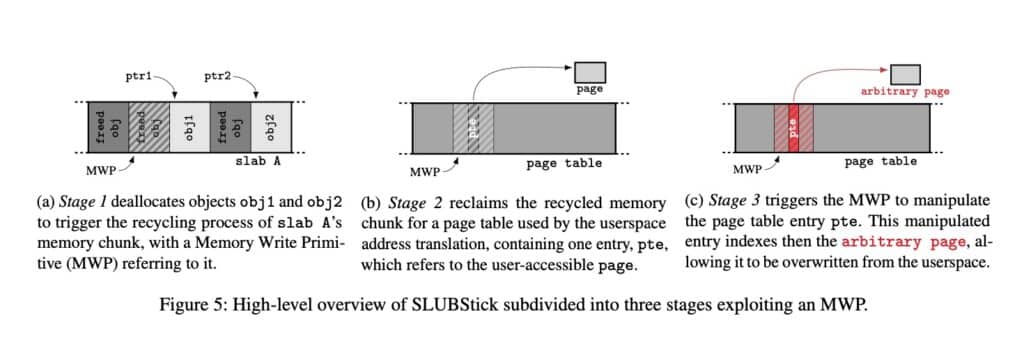

Investigadores en ciberseguridad de la Universidad Tecnológica de Graz han anunciado el descubrimiento de una innovadora técnica de explotación del kernel de Linux, denominada SLUBStick. Esta técnica permite elevar una vulnerabilidad limitada en el heap a una primitiva de lectura y escritura de memoria arbitraria.

En un documento técnico, los académicos detallaron que SLUBStick «explota inicialmente un canal lateral de tiempo del asignador para realizar un ataque inter-cache de manera fiable». La explotación de esta fuga de canal lateral aumenta la tasa de éxito a más del 99% en cachés genéricos de uso frecuente.

A diferencia de las vulnerabilidades de seguridad de memoria tradicionales en el kernel de Linux, que tienen capacidades limitadas y son difíciles de explotar debido a características de seguridad como la Prevención de Acceso en Modo Supervisor (SMAP), la Aleatorización del Espacio de Direcciones del Kernel (KASLR) y la Integridad del Flujo de Control del Kernel (kCFI), SLUBStick ofrece un nuevo enfoque más efectivo.

Los ataques inter-cache de software previos han mostrado una tasa de éxito del 40%, pero SLUBStick ha demostrado una eficacia significativamente mayor en las versiones 5.19 y 6.2 del kernel de Linux. Utilizando nueve fallos de seguridad descubiertos entre 2021 y 2023, como la doble liberación, uso después de liberación y escritura fuera de límites, la técnica ha permitido la escalada de privilegios a root sin autenticación y la evasión de contenedores.

El núcleo de este método es la capacidad de modificar datos del kernel y obtener una primitiva de lectura y escritura de memoria arbitraria, superando defensas como KASLR de manera fiable. No obstante, para que esta técnica funcione, es necesario que exista una vulnerabilidad en el heap del kernel de Linux y que un usuario no privilegiado tenga capacidades de ejecución de código.

Los investigadores concluyeron que «SLUBStick explota sistemas más recientes, incluidas las versiones 5.19 y 6.2, para una amplia variedad de vulnerabilidades en el heap».