20 ajustes de seguridad SSH que todo sysadmin Linux debería conocer

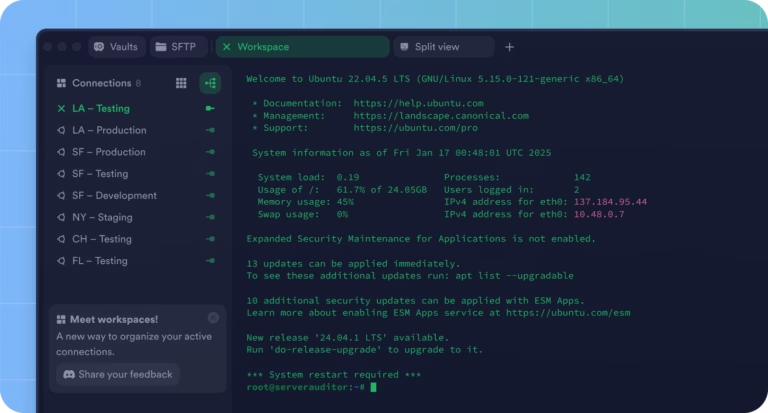

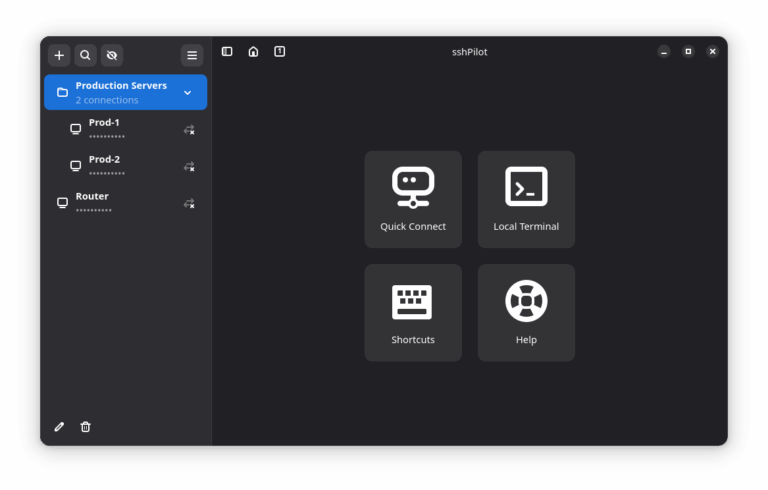

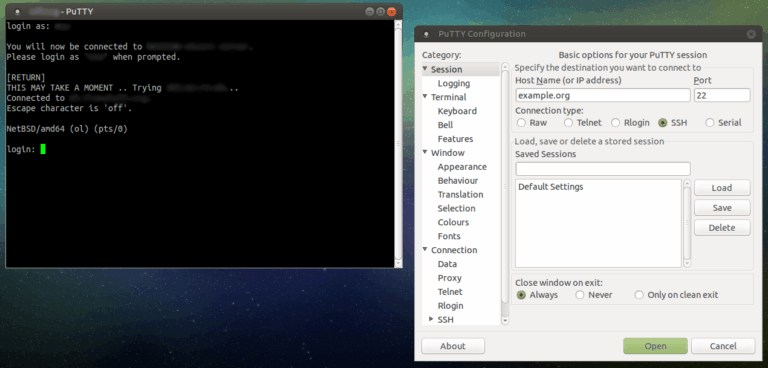

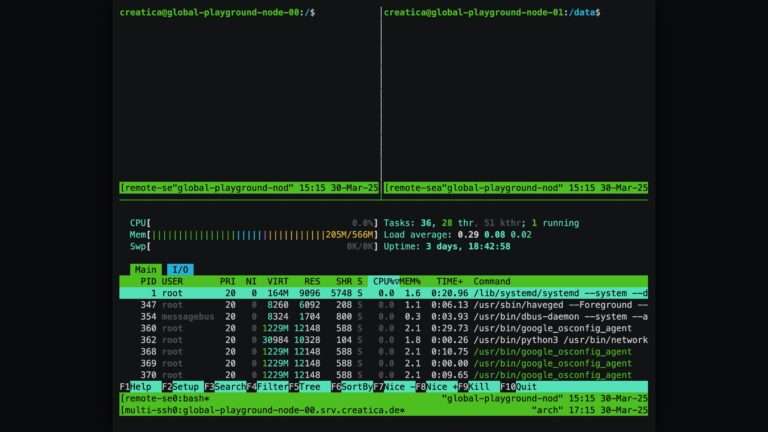

SSH (Secure Shell) es una de las herramientas más importantes para administradores de sistemas y desarrolladores en Linux: permite iniciar sesión de forma segura en máquinas remotas, ejecutar comandos, gestionar archivos, transferir datos, hacer túneles de puertos e incluso lanzar aplicaciones gráficas a distancia. Pero hay un problema: usar SSH con la configuración por defecto no siempre es seguro. Los