SUSE llevaba tiempo insinuando que la nueva rama de SUSE Linux Enterprise Server 16 venía con más miga que un simple salto de versión. Tenían razón. Aunque la nota de lanzamiento hable de kernel, glibc o systemd, lo que se nota cuando uno lo instala no es solo que “va más moderno”, sino que cambia la forma de operar: el instalador es otro, la herramienta de administración gráfica también, SELinux arranca en enforcing y la distribución se ha construido con builds reproducibles que alegrarán a cualquiera que haya sufrido una auditoría. Y, en paralelo, asoma una primera piedra para llevar agentes de IA al propio sistema (de momento, como Technology Preview).

A continuación, un repaso con ojos de administrador: qué trae de nuevo, dónde están las trampas, y qué conviene preparar antes de tocar producción.

Un “piso” más sólido: kernel 6.12, glibc 2.40 y systemd 257

SLES 16 actualiza la base: kernel 6.12 LTS, glibc 2.40 y systemd 257. No es solo un número mayor; hay mejoras en planificación, cgroup v2, manejo de namespaces y, en general, una sensación de que el sistema responde mejor bajo carga. A quien venga de SLES 15 le llamará la atención el cambio de tornillo y tuerca: Agama sustituye al instalador anterior con un flujo más claro (detección de hardware menos caprichosa y particionado más amable), y Cockpit pasa a ser el panel web recomendado para el “toqueteo” diario. YaST no desaparece, pero deja de ser el centro de gravedad para la administración interactiva. Si tenías runbooks o playbooks que hablan de módulos de YaST, es el momento de revisarlos.

Snapshots por defecto y rollbacks sin drama

El binomio Btrfs + Snapper no es nuevo, pero en SLES 16 las instantáneas y el rollback ganan protagonismo: en las imágenes cloud vienen activados de serie. Esto permite ese “control Z” tan útil cuando un lote de paquetes se tuerce o cuando un cambio de configuración sale rana. Quien mantenga docenas (o cientos) de instancias agradecerá poder volver atrás en minutos y seguir con la ronda.

Seguridad: SELinux enforcing desde el primer arranque y binarios reproducibles

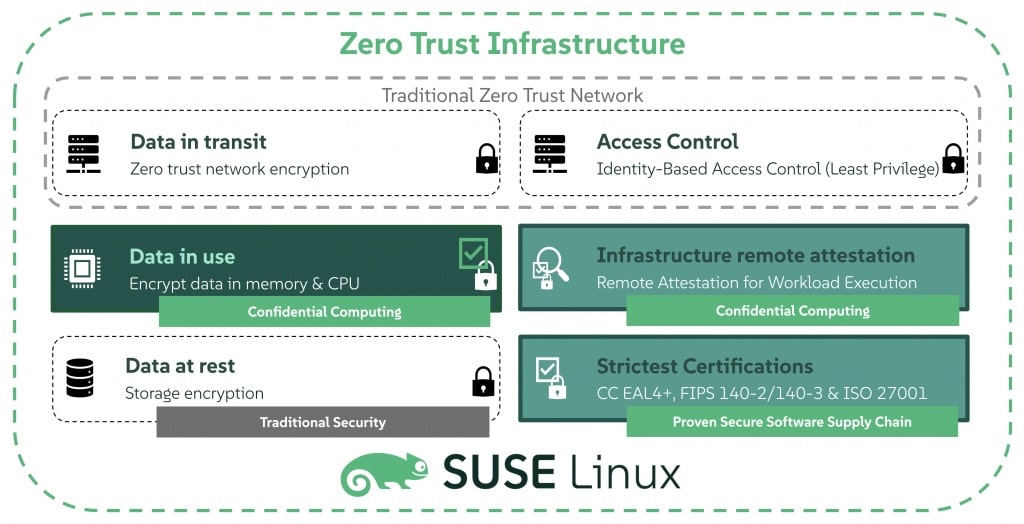

Esta es la gran palanca del lanzamiento. SLES 16 arranca con SELinux en enforcing y trae más de 400 módulos de política listos para cubrir servicios comunes. Para los equipos que venían de AppArmor, hay un pequeño cambio de mentalidad: tocan contextos, labels y, sí, AVCs que habrá que leer con calma. La recompensa es clara: confinamiento fino desde el minuto cero, algo que en banca, telco o administración se traduce en menos trabajo de “fortificación” y menos sorpresas en auditoría.

El otro bloque de seguridad es menos vistoso, pero muy práctico cuando hay que demostrar control de cadena de suministro: SUSE afirma que ha construido la edición empresarial con builds reproducibles y acompaña con SBOMs. Dicho en llano: puedes recompilar un paquete y verificar que el binario que corre en tu granja se corresponde con el código fuente publicado. Quien haya pasado por ISO 27001, NIS2 o controles de supply chain sabrá el tiempo que esto ahorra.

Y mirando al medio plazo, hay guiños a criptografía poscuántica en bibliotecas como OpenSSL 3.5, Libgcrypt 1.11.1 o NSS 3.112 (ML-KEM, ML-DSA…). No es para pulsarlo en masa hoy, pero marca la dirección si custodias datos de larga vida.

IA “de casa”: MCP como preview para agentes y RAG con gobernanza

Entre las novedades aparece un host de MCP (Model Context Protocol) como Technology Preview. La idea: ofrecer un punto de conexión para enganchar modelos y herramientas/datos internos con estándares abiertos y sin lock-in. No es una GA ni pretende competir con tus servicios de IA actuales; sí permite probar automatizaciones (diagnóstico guiado, ejecución de playbooks en lenguaje natural, RAG con fuentes internas) manteniendo el control del perímetro. Para quienes tienen el uso de IA atascado por cumplimiento, es una vía de exploración sensata.

Cambios operativos que pillan a más de uno (mejor que no te sorprendan)

- Interfaces de red predecibles (systemd). Si algún procedimiento aún dice “edita

ifcfg-eth0”, cuidado: los nombres cambian. Para casos raros,systemd.linkes la herramienta soportada. mountfden util-linux. El nuevo API de montaje trae una trampa clásica: si haces un primer montaje en read-only y luego pretendes remontar a read-write, usa-o ro=vfspara no bloquear la capa física sin querer.rootpor contraseña, desactivado. En instalaciones nuevas, no hay SSH con password pararoot. Sembrar claves y actualizar procedimientos evita sustos./tmppasa atmpfs. Si algún script “aparca” ficheros en/tmpesperando que sobrevivan a un reinicio, es buen momento para moverlos a otro sitio.- Python 3.13 por defecto.

/usr/bin/python3apunta a 3.13. Los venvs suelen amortiguar el salto, pero merece repasar agentes, colectores y utilidades con shebang cerrado. - Adiós a 32 bits. SLES 16 no ejecuta binarios de 32 bit (ni de 31 bit en IBM Z). Si queda alguna reliquia en producción, mejor detectarla en un sandbox que a las tres de la madrugada.

- NFS sobre TLS. Ya es posible cifrar el tráfico NFS. Útil en entornos multi-tenant o edge menos confiables; mide p95/p99 antes de activarlo por defecto para no llevarte sorpresas de CPU.

A esto se suma live patching de user space para glibc y OpenSSL (x86-64 y ppc64le, vía libpulp). No sustituye todas las ventanas, pero ayuda cuando la agenda de parches va al límite.

Limpieza de catálogo: Xorg y Xen se bajan, KVM se queda

SUSE simplifica: Xorg sale (sigue XWayland para compatibilidad) y Xen deja de ser opción como host; el camino recomendado es KVM. También se remata la retirada de init.d (ya estaba en end-of-life desde SLES 15 SP2). Si algún servicio seguía enganchado a scripts antiguos, mejor migrarlo a systemd con calma.

Un ciclo de vida que obliga a planificar (y a respirar mejor)

La casa mueve ficha en calendarios: habrá versión menor cada noviembre (16.1, 16.2, …), con 2 años de soporte general ampliables a 5 años si se contrata LTS. Encadenando esa cadencia, la rama 16 llega hasta 2038 (≈ 16 años). Traducido: hay margen para estabilizar, pero conviene subirse al tren anual. Pasar de salto gordo en salto gordo a base de “ya lo haremos” suele acabar en ventanas eternas y en listas de workarounds que nadie quiere volver a leer.

Un plan realista para llegar sin aristas

Antes de migrar en serio, este recorrido suele funcionar:

- Piloto con sabor a realidad. Un puñado de hosts representativos, tareas comunes con Cockpit y comprobación de que tus runbooks encajan (red, storage, firewall, usuarios, parches).

- SELinux sin atajos. Activa

auditd, repasa políticas, aprende a leer AVCs y documenta el “plan B” cuando toque permitir algo de forma acotada. - Lista de compatibilidad. Agentes, collectors, herramientas de terceros, dependencias de 32 bit, cambios de

/tmp, Python 3.13,mountfd… mejor descubrirlo ahora. - NFS/TLS con cronómetro. Prueba un par de clientes con datos reales y compara latencias y consumo de CPU.

- Ensayo de rollback. Simula una actualización de mantenimiento y vuelve atrás con Snapper. Mide tiempos y anota efectos colaterales.

- Ritmo “noviembre-noviembre”. Reserva hueco en calendario y presupuesto para revisar cada menor. Es menos doloroso que un big-bang cada mucho.

¿Para quién tiene sentido moverse pronto?

- Entornos regulados o con auditorías duras (banca, AA.PP., telco). Entre SELinux enforcing, SBOM y reproducibilidad, hay material para cerrar gaps de compliance.

- Plataformas que cuidan la gobernanza. Si la trazabilidad y el hardening son parte del ADN del equipo, SLES 16 recorta trabajo base.

- Quien quiere explorar IA sin sacar datos. El preview de MCP permite probar agentes/RAG con guardarraíles sin llevar todo a SaaS.

Si, por el contrario, la prioridad es cero sorpresas y arrastras scripts que confían en /tmp, agentes de 32 bit o procedimientos muy casados con YaST, quizá te compense planificar el salto y no correr… pero no lo dejes en un cajón: la rama 16 trae su propio ritmo.

Preguntas frecuentes

¿SUSE abandona AppArmor?

En SLES 16, el marco por defecto es SELinux (modo enforcing). AppArmor sigue existiendo en otras piezas del ecosistema, pero la apuesta empresarial para esta rama es SELinux por su granularidad y su implantación en sectores críticos.

¿Qué hay de los “agentes de IA” integrados?

Lo de MCP llega como Technology Preview. Es útil para probar automatización asistida y RAG con datos internos y Human-in-the-Loop, pero no está pensado aún como sustituto de tus soluciones de IA en producción.

¿Qué gano con las builds reproducibles?

Poder reconstruir y verificar binarios acorta auditorías, ayuda en supply chain security y da argumentos cuando toca demostrar que lo que corre en tus servidores es exactamente lo que dices que debería correr.

¿Cómo se estiran esos “16 años” de soporte?

Cada menor (16.0, 16.1, …) lleva 2 años de soporte general que pueden ampliarse a 5 con LTS. Sumando todos los menores y sus extensiones se llega a 2038. La recomendación sensata es adoptar un menor por año para no acumular deuda.

Nota final: el titular “AI-ready” queda bonito, pero la gracia de SLES 16 está en lo operativo: instala más limpio, se revierte mejor, sale “blindado” y despeja parte del trabajo administrativo. Eso sí, cambia inercias (SELinux, nombres de red, /tmp, 32 bit, mountfd, Cockpit) y requiere un par de tardes de pruebas. Con ese rodaje, el salto deja de ser un susto y empieza a ser un alivio.

vía: documentation.suse y suse