La herramienta gratuita y ampliamente utilizada para auditoría en entornos vSphere se ha convertido en un vector de distribución de malware mediante sitios falsificados y, de forma alarmante, a través del propio dominio oficial durante varias horas

RVTools, una herramienta esencial para muchos administradores de sistemas que trabajan con entornos VMware, ha sido objeto de una sofisticada campaña de distribución de malware. Lo preocupante no es solo la existencia de instaladores falsos circulando por dominios fraudulentos, sino el hecho de que el propio sitio web oficial fue comprometido y sirvió un binario malicioso durante al menos un día.

Compromiso confirmado del sitio oficial

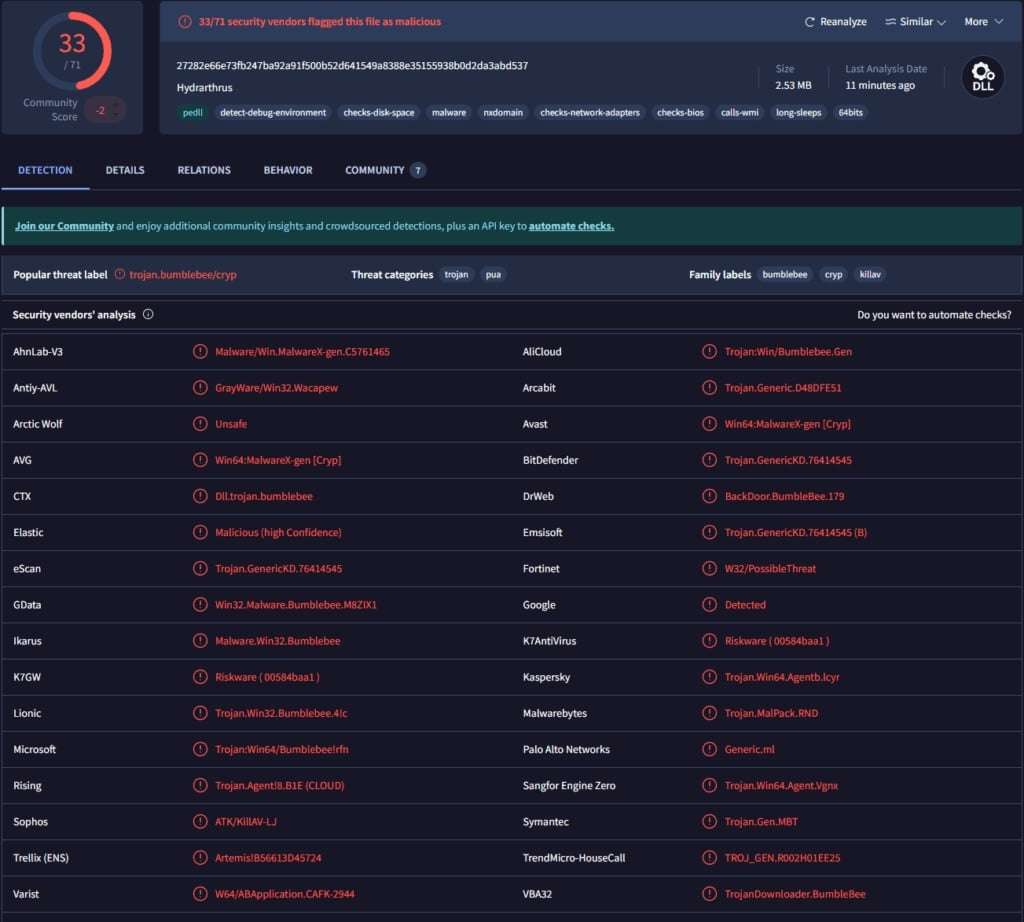

Según el investigador de seguridad Aidan Leon, el 13 de mayo de 2025 Microsoft Defender for Endpoint detectó una anomalía tras la instalación de RVTools desde robware.net, el sitio que históricamente ha sido considerado como la fuente legítima del software. La alerta fue generada por un archivo llamado version.dll, que se ejecutaba en el mismo directorio del instalador y fue identificado como el cargador de malware Bumblebee.

Este tipo de malware es frecuentemente empleado por grupos avanzados como punto de entrada para despliegue de ransomware y herramientas de post-explotación. La versión maliciosa de RVTools tenía un tamaño mayor al habitual, y su hash no coincidía con el publicado por el autor del software. Horas más tarde, el archivo fue sustituido por una versión limpia y el sitio volvió a estar en línea brevemente antes de quedar fuera de servicio nuevamente.

Dell niega intrusión, pero confirma ataques

Un portavoz de Dell Technologies, actual responsable del desarrollo de RVTools, ha declarado que no se han encontrado indicios de intrusión directa en los servidores. No obstante, sí han reconocido haber sido objeto de ataques de denegación de servicio (DoS) y han tomado medidas proactivas, como la suspensión temporal de los dominios rvtools.com y robware.net.

En paralelo, la compañía ha detectado múltiples dominios fraudulentos que simulan ser el sitio oficial, algunos de los cuales logran posicionarse por encima de los sitios legítimos en buscadores mediante técnicas de SEO malicioso. Uno de estos dominios, rvtools[.]org, ha sido identificado como distribuidor de versiones infectadas del software.

Riesgos concretos para administradores

Los instaladores manipulados tienen como objetivo sistemas Windows de administradores y equipos corporativos. Una vez ejecutado el binario, el malware es capaz de:

- Robar credenciales y contraseñas almacenadas.

- Extraer datos de navegadores y monederos de criptomonedas.

- Exfiltrar archivos sensibles del sistema y configuraciones de red.

- Establecer acceso persistente para futuras campañas de explotación.

En entornos VMware, esto puede comprometer no solo estaciones de trabajo sino también credenciales de acceso a hipervisores, hosts ESXi y sistemas de almacenamiento virtual.

Recomendaciones para profesionales de sistemas

Ante esta situación, se recomienda extremar las precauciones y seguir las siguientes prácticas:

- Descargar exclusivamente desde fuentes oficiales (robware.net y rvtools.com) y verificar la autenticidad del dominio en la barra del navegador.

- Comparar el hash SHA256 del instalador descargado con el publicado por fuentes confiables o escanear el archivo con VirusTotal.

- Evitar enlaces en buscadores (incluidos resultados patrocinados) que no sean de los dominios verificados.

- Implementar control de aplicaciones y listas blancas en estaciones de administración para evitar ejecución de binarios no autorizados.

- Mantener actualizado el software antimalware en todas las estaciones que gestionen infraestructura virtual.

Conclusión

El incidente de RVTools es un recordatorio contundente de que ninguna herramienta está exenta de riesgos. La confianza basada únicamente en el reconocimiento de nombre ya no es suficiente. Para administradores de sistemas, especialmente aquellos que trabajan con entornos virtualizados y gestionan recursos críticos, la verificación de integridad y la segmentación de privilegios son esenciales para reducir la superficie de ataque.

La vigilancia permanente y la aplicación de buenas prácticas de seguridad son ahora más necesarias que nunca, incluso en tareas rutinarias como la instalación de utilidades de diagnóstico.

Referencias: Revista Cloud, Zero day labs (img), Una al dia y Help net security