En la mayoría de ordenadores, el tráfico de red se ha convertido en una caja negra: aplicaciones que “llaman a casa”, telemetría difícil de rastrear, conexiones inesperadas a dominios de terceros y servicios que, en segundo plano, construyen un perfil de hábitos. Frente a ese escenario, Portmaster se presenta como una alternativa directa para quien quiere recuperar visibilidad y control: un cortafuegos de aplicaciones gratuito y de código abierto que promete bloquear rastreadores y reducir la exposición a la vigilancia masiva, con configuraciones predeterminadas seguras y ajustes avanzados para usuarios exigentes.

El proyecto, desarrollado por Safing en Austria (Unión Europea) y publicado bajo licencia GPL-3.0, no intenta competir con los cortafuegos tradicionales basados en puertos y reglas manuales interminables. Su enfoque es otro: tratar cada conexión como una decisión que el usuario puede entender, revisar y, si lo desea, bloquear.

Un cortafuegos “por aplicación”, no solo por puertos

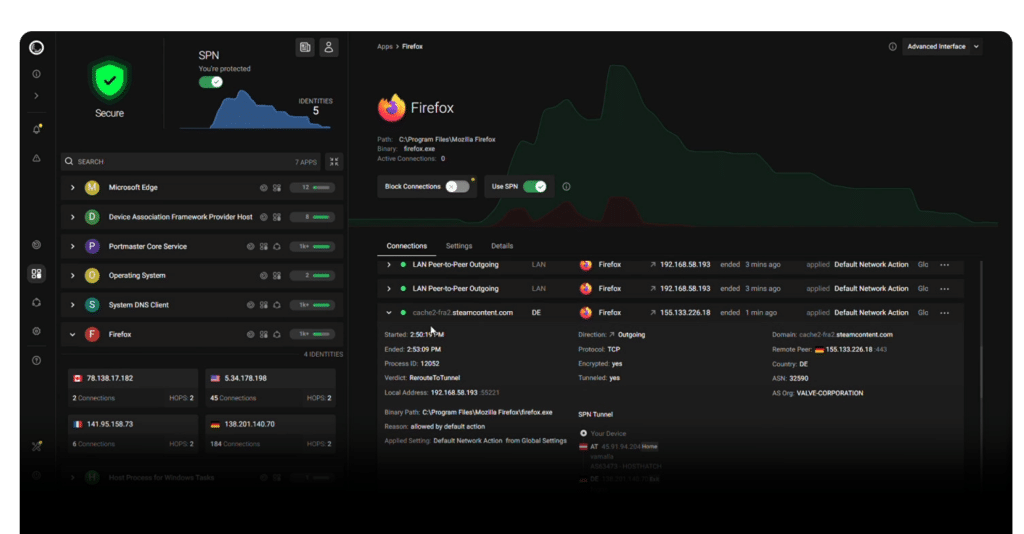

El gran atractivo de Portmaster es la granularidad. En lugar de limitarse a “permitir o denegar” tráfico según puertos o direcciones IP, el sistema permite definir reglas globales y reglas por aplicación, con la idea de que un usuario pueda, por ejemplo, cortar el acceso a Internet de un programa concreto, permitir solo conexiones locales en una herramienta corporativa o bloquear comunicaciones hacia ciertos países en apps específicas.

Ese control se acompaña de un panel centrado en la visibilidad: Portmaster afirma que monitoriza toda la actividad de red, mostrando qué procesos se conectan, a dónde y con qué frecuencia. En la práctica, la diferencia con muchas soluciones de seguridad es que aquí la prioridad no es solo detectar malware, sino reducir el rastro digital cotidiano, incluyendo dominios típicos de publicidad y tracking que no necesariamente son “maliciosos” pero sí intrusivos.

Cómo se integra en el sistema: interceptar paquetes “a bajo nivel”

Portmaster no funciona como un proxy superficial. Según la documentación técnica del propio proyecto, se integra en la pila de red interceptando tráfico a nivel de paquetes:

- En Linux, se apoya en nfqueue para integrarse con la pila de red y utiliza eBPF y

/procpara atribuir conexiones a procesos. - En Windows, utiliza un driver basado en Windows Filtering Platform (WFP) y mecanismos del sistema para asociar conexiones con aplicaciones.

Esa aproximación, explican, permite una promesa ambiciosa: “ver cada paquete” y poder detenerlo si infringe reglas, listas de bloqueo o políticas de privacidad definidas por el usuario.

Además, el diseño separa un servicio central (Core Service) que corre como servicio del sistema, y los componentes de interfaz (aplicación y notificaciones) que se ejecutan en contexto de usuario. Portmaster reconoce que su interfaz principal sigue usando Electron como “envoltorio”, aunque señala que planea cambiarlo y que la UI también puede abrirse en el navegador.

DNS seguro: cuando el sistema intenta “escaparse” por su cuenta

Uno de los puntos donde Portmaster pone más énfasis es el DNS, el mecanismo que traduce dominios (por ejemplo, un servidor de actualizaciones) a direcciones IP. Si el DNS se filtra o es manipulado, el control por dominios pierde fuerza.

Por eso integra Secure DNS, con soporte para DNS-over-HTTPS (DoH) y DNS-over-TLS (DoT). Según su documentación, Portmaster intercepta consultas DNS “desviadas” (las que una app intenta enviar por su cuenta fuera del flujo normal) y las redirige al propio sistema de resolución, para mantener coherencia con las reglas del cortafuegos. También presume de soporte para split horizon y validación destinada a defenderse de ataques como el DNS rebinding.

En su apartado de arquitectura, Portmaster describe incluso mecanismos para dificultar el bypass: por ejemplo, puede notificar a ciertos programas para que no usen su resolvedor DoH interno y vuelvan al DNS que Portmaster gestiona de forma segura, manteniendo así la visibilidad y la capacidad de aplicar filtros.

Privacy Filter: listas de bloqueo y reglas “con semántica”

El corazón del producto es el Privacy Filter, que evalúa conexiones entrantes y salientes y aplica capas de decisión: reglas, listas de bloqueo, heurísticas y políticas por alcance. En la documentación se describen “ámbitos” de red como localhost, LAN, Internet, P2P y conexiones entrantes, de forma que el usuario no tenga que pensar siempre en IPs o puertos, sino en intención y contexto.

A nivel de red, Portmaster explica que opera en capa 3 y monitoriza tráfico IPv4 e IPv6, con soporte explícito para TCP, UDP e ICMP (con matices en la atribución por proceso). También detalla excepciones para mantener la conectividad (como permitir DHCP y ciertos mensajes ICMP críticos), una forma de evitar que el control extremo rompa el funcionamiento básico del equipo.

Gratuito, pero no “todo incluido”: funciones de pago y la SPN

Portmaster es gratuito y open source, pero no oculta un modelo “freemium”. En su listado de funcionalidades distingue opciones avanzadas asociadas a pago:

- Historial de red (grabación y búsqueda de conexiones en base de datos local).

- Visibilidad de ancho de banda por aplicación.

- SPN (Safing Privacy Network), un servicio aparte que la empresa define como un punto intermedio “entre VPN y Tor”, con cifrado tipo onion y rutas de múltiples saltos.

El propio proyecto destaca que Portmaster es “100% local” en el dispositivo, excepto cuando se usa SPN. Aun así, incluso en el modo local, descarga datos de inteligencia (listas de bloqueo y geoip) y afirma que las actualizaciones van firmadas.

Una herramienta con un enfoque muy europeo: control, soberanía y transparencia

Que Portmaster se publique como software libre y se desarrolle en la Unión Europea no es un detalle menor en 2026: la privacidad se ha convertido en una demanda transversal, y también en un argumento de soberanía tecnológica. Portmaster intenta ocupar un hueco muy concreto: el del usuario (o profesional) que quiere control real por aplicación, visibilidad técnica y una capa de privacidad que vaya más allá del navegador.

No es, por definición, una “solución mágica” contra todo rastreo —si un usuario inicia sesión en servicios, la identidad puede seguir correlacionándose—, pero sí es un paso práctico: ver qué sale del equipo y decidirlo con criterio.

Preguntas frecuentes

¿Portmaster sirve para bloquear telemetría y rastreadores en Windows sin tocar políticas de grupo?

Sí, su planteamiento es aplicar filtrado por aplicación y por dominios/listas de bloqueo a nivel del sistema, lo que puede ayudar a reducir conexiones de telemetría y tracking sin depender de ajustes corporativos.

¿Qué diferencia hay entre Portmaster y un cortafuegos clásico en Linux (iptables/nftables)?

Portmaster añade una capa de control “comprensible” por aplicación y por dominios, además de funciones integradas como DNS seguro DoH/DoT y listas anti-tracker, mientras que iptables/nftables suelen requerir reglas manuales más bajas a nivel técnico.

¿Portmaster reemplaza a una VPN? ¿Qué es la SPN?

Portmaster no es una VPN por defecto. La SPN es un servicio aparte que Safing describe como un punto intermedio entre VPN y Tor, con cifrado tipo onion y múltiples saltos, pensado para casos donde se busca más privacidad de ruta.

¿Portmaster funciona en macOS?

Actualmente, Portmaster se centra en Windows y Linux; en su información pública se menciona macOS y móvil como planes a futuro, pero no como soporte principal disponible hoy.