En pleno auge de los “AI agents”, la mayoría de asistentes personales y frameworks de automatización han seguido una tendencia clara: más capacidades… a costa de más dependencias, más memoria y más complejidad operativa. Frente a ese camino, PicoClaw plantea lo contrario: un asistente de IA ultra ligero, escrito en Go, empaquetado como binario autocontenido y pensado para funcionar en hardware modesto, incluso del entorno SBC (Single Board Computer).

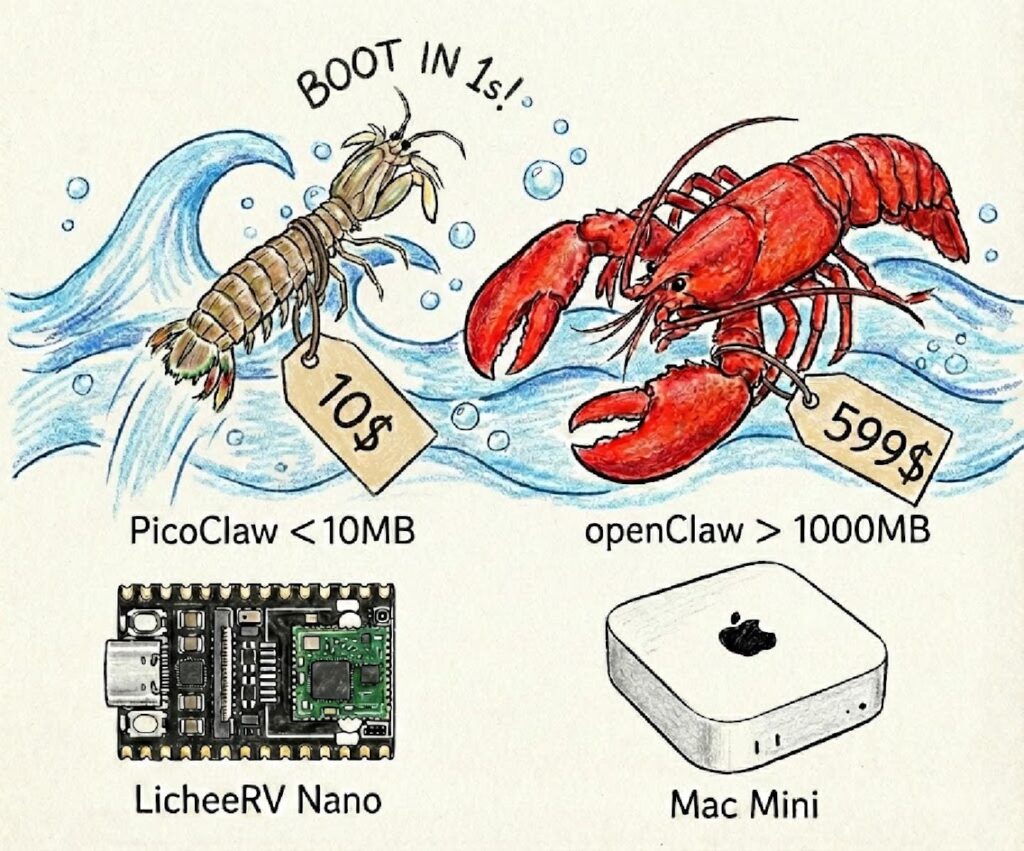

La propuesta ha ganado tracción por una razón muy simple: reduce drásticamente el coste de ejecución. En su documentación afirma poder correr con menos de 10 MB de RAM y arrancar en menos de 1 segundo, con un enfoque de “portabilidad real” (RISC-V, ARM y x86) y despliegue directo, sin arrastrar un runtime pesado ni un árbol infinito de dependencias.

No es “otro bot”: es un patrón de ingeniería

PicoClaw no solo vende rendimiento. También vende un método: replantear el producto como una pieza operable en entornos donde normalmente no meterías un agente (routers domésticos, dispositivos de monitorización, cámaras, mini-KVMs, etc.). En su README, el propio proyecto lo describe como inspirado en nanobot, pero reescrito “desde cero” en Go mediante un proceso “AI-bootstrapped”, con mucho código generado por agente y revisión humana.

Para un público de sysadmin y dev, esto importa por dos motivos:

- Menos huella → más fácil de desplegar cerca del dato (edge) sin “matar” el host.

- Menos fricción → menos sorpresas en upgrades, dependencias, runtimes y entornos heterogéneos.

Comparativa rápida: PicoClaw vs enfoques “más pesados”

La siguiente tabla aparece en la documentación del proyecto y resume bien su mensaje: misma idea general (asistente), otra escala operativa.

| Característica | OpenClaw | NanoBot | PicoClaw |

|---|---|---|---|

| Lenguaje | TypeScript | Python | Go |

| RAM | > 1 GB | > 100 MB | < 10 MB |

| Arranque (núcleo 0,8 GHz) | > 500 s | > 30 s | < 1 s |

| “Coste” objetivo | Mac mini (599 $) | SBC típico (~50 $) | Cualquier Linux board (desde 10 $) |

Matiz importante para lectores técnicos: esos números son los que declara el proyecto como comparación de referencia (no un benchmark neutral). Aun así, el salto conceptual es el relevante: pasar de “stack de app” a “binario de infraestructura”.

Lo que le interesa a un admin de sistemas (de verdad)

1) Despliegue: binario + configuración

PicoClaw se apoya en un fichero de configuración en ~/.picoclaw/config.json y propone un flujo tipo:

- inicialización,

- configuración de proveedor LLM,

- (opcional) búsqueda web,

- ejecución como CLI o gateway (integraciones).

También soporta Docker Compose para levantarlo sin instalarlo “a pelo”, útil para pruebas rápidas en homelab o labs internos.

2) Modelo operativo: workspace, estado y automatización periódica

Uno de los detalles más “sysadmin-friendly” es que organiza su estado y artefactos en un workspace con estructura clara (sesiones, memoria, tareas programadas, skills, etc.).

Además incluye un mecanismo tipo “heartbeat” (tareas periódicas), lo que lo acerca a un patrón de operación continua sin tener que montarte tú todo el andamiaje.

3) Seguridad: sandbox por defecto y límites explícitos

Aquí PicoClaw hace algo inteligente: asume que un agente con herramientas es peligroso si no se acota.

Por defecto activa un modo “sandbox” con restrict_to_workspace: true, limitando lectura/escritura/ejecución a la carpeta de trabajo, e incluso enumera comandos peligrosos que bloquea aunque desactives restricciones.

Esto no convierte el proyecto en “apto para producción” por arte de magia, pero sí muestra una dirección: operabilidad + límites por diseño, algo que muchos proyectos agentic todavía tratan como un “añadido”.

4) Advertencias: early stage y suplantaciones

El propio README incluye un bloque de caution con dos avisos muy prácticos:

- no hay token/coin oficial (alerta contra scams),

- el dominio oficial y advertencia de clones,

- y, sobre todo: “early development” y posibles problemas de seguridad de red; recomiendan no desplegar en producción antes de v1.0.

Lo que le interesa a un desarrollador: por qué Go cambia el juego aquí

- Arranque y footprint: Go permite compilar a binario, reducir dependencias y facilitar despliegue multi-arquitectura.

- Portabilidad “real”: el proyecto apuesta por un único binario para RISC-V/ARM/x86.

- Integraciones listas: soporte para Telegram/Discord/DingTalk/LINE y modo gateway, que acelera el “time to demo” (y también el “time to abuse”, si no se configura bien).

El resultado es un producto que encaja en una categoría cada vez más demandada: agentes como utilidad de sistema, no como app pesada. Y eso abre puertas interesantes: mantenimiento asistido, monitorización, automatización doméstica, edge AI “barata”, o incluso agentes internos para operaciones… siempre que se haga con cabeza.

Dónde encaja (y dónde no) en un entorno serio

Encaja bien si:

- quieres experimentar con agentes en homelab/edge,

- necesitas un “runtime” mínimo para pruebas,

- valoras binario autocontenido + sandbox,

- buscas integrarlo en un flujo DevOps como servicio auxiliar.

No encaja (todavía) si:

- buscas un producto maduro para producción con SLAs,

- necesitas hardening completo, auditorías, y un modelo de permisos fino,

- vas a exponerlo a Internet sin controles (mala idea en cualquier agente).

Preguntas frecuentes (FAQ)

¿PicoClaw trae su propio modelo de IA?

No exactamente: actúa como “capa de agente” y se conecta a proveedores de LLM mediante API keys (menciona opciones como OpenRouter, Zhipu, Anthropic, OpenAI, Gemini).

¿Se puede ejecutar sin Docker?

Sí. El proyecto describe instalación desde binario precompilado o compilación desde código fuente, además del camino con Docker Compose.

¿Qué hace diferente su enfoque de seguridad?

Por defecto restringe herramientas (lectura/escritura/exec) al workspace y bloquea patrones peligrosos, además de documentar claramente cómo (y por qué) desactivar restricciones es un riesgo.

¿Es seguro desplegarlo en producción hoy?

El propio proyecto advierte que está en desarrollo temprano y recomienda no usarlo en producción antes de v1.0, mencionando posibles riesgos de seguridad de red.

¿Para qué casos reales tiene más sentido?

Como “agente de borde”: automatización ligera, utilidades internas, integración con chat, pequeños nodos Linux, dispositivos SBC o entornos donde un stack pesado (Node/Python con muchas dependencias) penaliza demasiado.

¿Qué debería revisar un sysadmin antes de probarlo en serio?

Gestión de secretos/API keys, aislamiento de red, permisos del workspace, límites de herramientas habilitadas, logging, y que el host no exponga el gateway sin autenticación y allowlists (el README muestra ejemplos de “allowFrom”).

Fuente: Picoclaw en GitHub