La administración de infraestructuras virtualizadas suele volverse incómoda justo cuando el entorno empieza a “funcionar de verdad”: varios clústeres, hardware heterogéneo, almacenamiento con distintas capas, equipos que comparten responsabilidades y un calendario de mantenimiento que nunca encaja con las urgencias del negocio. En ese punto, la consola nativa del hipervisor y un puñado de scripts dejan de ser una solución elegante y pasan a convertirse en una fuente constante de fricción operativa.

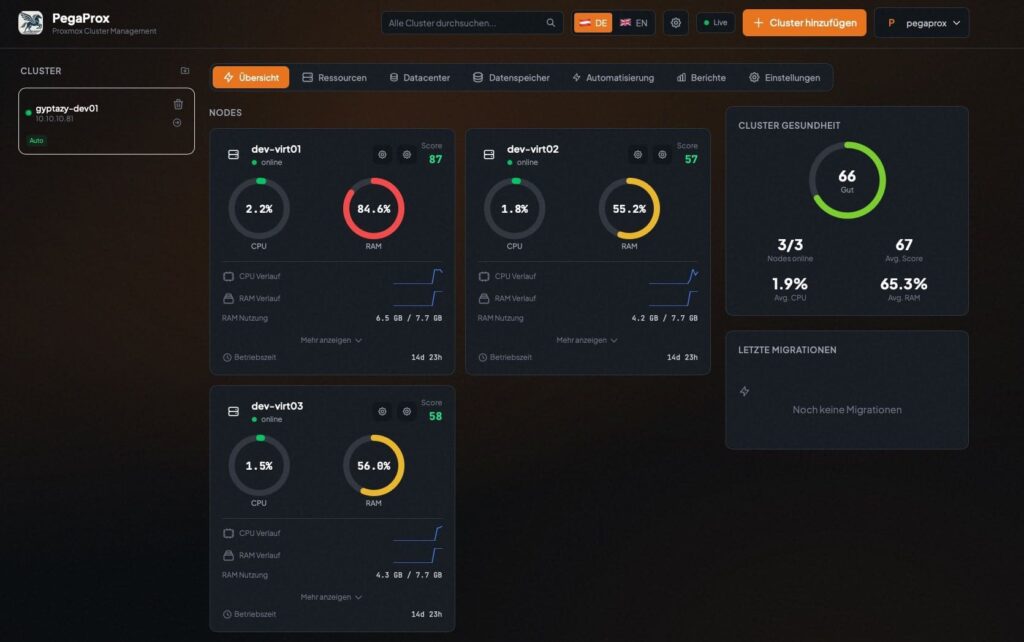

Con esa realidad como telón de fondo, PegaProx se presenta como una plataforma de gestión centralizada para infraestructuras basadas en Proxmox VE, con una propuesta que busca sonar familiar a quienes han trabajado con suites corporativas de virtualización: una interfaz única, visibilidad transversal y automatización “con barandillas” para reducir errores y estandarizar procesos. La idea, según su documentación técnica publicada a finales de enero de 2.026, es convertir la herramienta en el punto de control para centros de datos modernos construidos sobre Proxmox, evitando el salto permanente entre clústeres, nodos, vistas de almacenamiento y utilidades de monitorización.

Un “control plane” para entornos Proxmox que crecen en complejidad

El planteamiento de PegaProx parte de un diagnóstico conocido por cualquier operador: a medida que el entorno aumenta, crece el riesgo de configuration drift, el margen para el error humano y la probabilidad de degradación de rendimiento por saturación puntual de nodos o por decisiones de ubicación de máquinas virtuales tomadas “a ojo”. Frente a ese escenario, la plataforma promete centralizar gestión y métricas en tiempo real, y añadir automatización orientada a operaciones del día a día.

En el listado de capacidades que se han adelantado destacan, entre otras:

- Gestión unificada multi-clúster, con una vista lógica común.

- Monitorización de clúster y nodos con métricas en tiempo real.

- Gestión de usuarios, grupos y tenencias (multi-tenant) con permisos granulares.

- Administración de VMs y contenedores desde un único panel.

- Migración entre clústeres y control centralizado de tareas de migración.

- Alta disponibilidad y failover, con políticas coherentes a escala.

- Balanceo inteligente de carga tanto para VMs como para almacenamiento.

- Gestión semiautomatizada de parches de seguridad en nodos Proxmox.

- Alineación/compatibilidad de CPU entre nodos para migraciones en vivo más seguras.

El enfoque —según el propio material— no se limita a “ver dashboards”, sino a ejecutar acciones operativas sin salir del mismo contexto: mover cargas, validar requisitos antes de una migración, programar mantenimiento y aplicar políticas de forma consistente.

Dos puntos sensibles: migraciones en vivo y compatibilidad de CPU

Uno de los problemas más ingratos en clústeres reales es que el hardware rara vez es homogéneo durante años. Se añaden nodos en distintas compras, cambian generaciones de CPU y aparecen diferencias de instrucciones soportadas. En ese terreno, las migraciones en vivo pueden convertirse en una lotería si no se gestiona una base de compatibilidad razonable.

PegaProx afirma abordar esta dificultad detectando capacidades de CPU disponibles a través de los nodos y calculando un “nivel base” seguro para mantener compatibilidad en migraciones en vivo. La promesa no es solo técnica: busca hacer predecible un punto donde los equipos suelen perder tiempo en pruebas, ajustes y decisiones conservadoras que penalizan rendimiento.

Este tipo de lógica recuerda a prácticas consolidadas en plataformas corporativas, donde se estandariza el “mínimo común denominador” para que una VM no quede atada a un servidor concreto. En Proxmox, la elección del tipo de CPU (por ejemplo, “host” frente a perfiles más genéricos) siempre ha sido un factor crítico en la portabilidad de una VM entre nodos; y la herramienta pretende automatizar esa validación para reducir el riesgo de cortes o migraciones fallidas.

Parches en nodos: el debate del API y el papel del SSH

Otro punto llamativo es la gestión de parches. En muchos entornos, mantener nodos Proxmox al día se resuelve con Ansible, scripts y procesos manuales; el problema no es solo “aplicar actualizaciones”, sino hacerlo con control, trazabilidad y coordinación por clústeres y ventanas de mantenimiento.

La documentación de PegaProx sostiene que, más allá de mostrar paquetes pendientes, permitiría aplicar actualizaciones desde la propia interfaz. Para ello, se apoya en acceso por SSH a los nodos, porque no todo estaría cubierto por el API. Ese matiz tiene implicaciones prácticas: exige que la organización gestione credenciales/llaves, segmentación de red y auditoría de accesos; pero también reduce la dependencia de herramientas externas cuando el objetivo es estandarizar la operación en una sola consola.

El contexto de esa decisión no es menor: en el ecosistema Proxmox existe un debate técnico sobre exponer rutas de actualización de sistema vía API de forma no interactiva, por los riesgos que conlleva automatizar “a ciegas” operaciones potencialmente destructivas. En esa línea, la postura pública recogida en listas técnicas subraya que el upgrade interactivo (con un administrador “en el bucle”) es un criterio de seguridad, aunque desde el lado de operadores y herramientas de terceros se reivindique una vía más automatizable para flotas grandes y entornos distribuidos.

Cómo se desplegaría: contenedor o “appliance” en VM

En su estado actual, PegaProx no se presenta como un proyecto ya liberado públicamente ni con código publicado. La hoja de ruta descrita apunta a una distribución inicial en forma de imágenes listas para usar importables en clústeres Proxmox, con dos opciones:

- Despliegue ligero en contenedor, orientado a simplicidad y bajo consumo.

- Appliance en máquina virtual, prevista sobre Ubuntu, pensada para escenarios donde interesa poder migrar en vivo también el propio plano de gestión.

Aquí aparece una limitación técnica conocida en Proxmox: la migración en vivo de contenedores depende de tecnologías como CRIU, y su ausencia en el flujo habitual condiciona el valor de ejecutar el gestor en formato contenedor si se pretende alta disponibilidad “sin interrupción”. Por eso la alternativa de VM se perfila como el camino natural para producción cuando el gestor debe comportarse como un servicio crítico.

Una pieza que apunta a un hueco histórico

La propuesta de PegaProx —tal y como se ha descrito— intenta cubrir un hueco recurrente en operaciones Proxmox a escala: unificar en un solo plano la gestión multi-clúster, la observabilidad, la gobernanza de accesos (usuarios/grupos/tenencias) y la automatización de tareas sensibles como migraciones, balanceo de carga y parcheo.

Queda por ver cómo aterriza todo ello en una versión pública, con qué modelo de despliegue y soporte, y hasta qué punto las promesas de “gestión enterprise” se sostienen cuando entra en juego la diversidad real de redes, storages y políticas de cada organización. Aun así, el planteamiento ya marca una tendencia: el ecosistema Proxmox está empujando hacia herramientas que no solo virtualicen, sino que también reduzcan complejidad operativa sin sacrificar control.

Preguntas frecuentes

¿Qué aporta PegaProx a la gestión multi-clúster en Proxmox VE?

Según la información publicada, centraliza la administración de varios clústeres en una única interfaz, con visibilidad transversal de nodos, almacenamiento y cargas. El objetivo es reducir la fragmentación de herramientas y estandarizar la operación diaria.

¿Por qué es importante la “alineación de CPU” para migraciones en vivo en Proxmox?

En clústeres con hardware heterogéneo, diferencias de instrucciones de CPU pueden provocar migraciones inestables o fallidas, o forzar configuraciones conservadoras. La propuesta de PegaProx es calcular automáticamente una base de compatibilidad para que las VMs puedan migrar con mayor previsibilidad.

¿Cómo encaja el balanceo de carga de VMs en un entorno Proxmox?

El balanceo pretende evitar “nodos calientes” y hardware infrautilizado, moviendo VMs según políticas y métricas en tiempo real. PegaProx afirma integrar un planificador de recursos inspirado en enfoques ya conocidos por administradores que buscan una experiencia similar a DRS.

¿La gestión de parches de nodos Proxmox desde una consola central es segura?

Puede serlo si se diseña con controles: ventanas de mantenimiento, agrupación lógica, validaciones previas y auditoría. En el caso descrito, se menciona el uso de SSH por limitaciones de API, lo que obliga a reforzar gobierno de accesos, segmentación y trazabilidad.