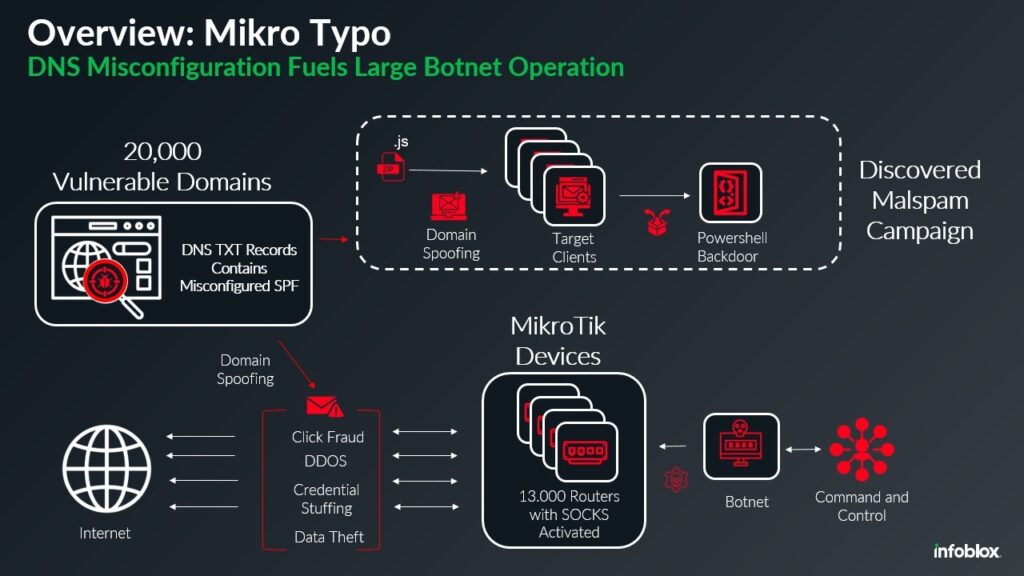

Un botnet compuesto por 13.000 dispositivos MikroTik ha sido identificado explotando configuraciones erróneas en los registros DNS del Sender Policy Framework (SPF). Esta vulnerabilidad permite a los atacantes eludir protecciones de correo electrónico y distribuir malware mediante la suplantación de 20.000 dominios web, según reportó la empresa de seguridad DNS Infoblox.

Cómo opera el ataque

El ataque se basa en registros SPF configurados con la opción permisiva “+all”, que autoriza a cualquier servidor a enviar correos electrónicos en nombre de un dominio, facilitando la suplantación y el envío no autorizado de emails. Esta configuración anula el propósito de los registros SPF, que deberían restringir el envío de correos a servidores específicos mediante la opción “-all”, mucho más segura.

Infoblox detectó esta actividad en una campaña de malspam activa a finales de noviembre de 2024. Algunos correos electrónicos suplantaban a empresas como DHL Express, incluyendo facturas falsas en archivos ZIP que contenían un archivo JavaScript malicioso. Este archivo ejecutaba un script de PowerShell que conectaba al servidor de comando y control (C2) del atacante, vinculado anteriormente a hackers rusos.

Impacto y alcance del botnet

La red de dispositivos MikroTik comprometidos está configurada como proxies SOCKS4, lo que permite amplificar su capacidad y anonimizar actividades maliciosas. Entre sus funciones principales se incluyen:

- Ataques DDoS: Estos dispositivos ya han sido utilizados en ataques masivos, como el registrado el pasado verano, que alcanzó un récord de 840 millones de paquetes por segundo.

- Suplantación de correos electrónicos: Envío de spam y phishing utilizando dominios comprometidos.

- Exfiltración de datos: Robo de información sensible de sistemas comprometidos.

- Máscara de tráfico malicioso: Los dispositivos actúan como intermediarios, ocultando la ubicación real de los atacantes.

Infoblox advirtió que aunque el botnet cuenta con 13.000 dispositivos, su configuración como proxies SOCKS permite a cientos de miles de máquinas comprometidas utilizar estos dispositivos para acceso a la red, aumentando exponencialmente el impacto.

Vulnerabilidades en dispositivos MikroTik

La metodología exacta de compromiso aún no está clara, pero Infoblox señaló que las versiones afectadas incluyen tanto firmwares antiguos como recientes. Los dispositivos MikroTik son conocidos por su potencia, pero también por ser blancos frecuentes de ciberataques debido a la lentitud en la aplicación de parches de seguridad.

En muchos casos, los dispositivos permanecen vulnerables durante largos periodos porque los administradores no actualizan el firmware o no aplican las configuraciones recomendadas.

Recomendaciones para mitigar riesgos

Los propietarios de dispositivos MikroTik pueden reducir su exposición siguiendo estos pasos:

- Actualizar el firmware a la última versión disponible para su modelo.

- Cambiar las credenciales predeterminadas del administrador.

- Desactivar el acceso remoto al panel de control si no es necesario.

- Revisar los registros SPF de sus dominios y sustituir “+all” por “-all” para evitar usos no autorizados.

Conclusión

Este nuevo botnet de dispositivos MikroTik destaca una vez más la importancia de mantener sistemas actualizados y configurados adecuadamente. Con el incremento en los ataques basados en estas redes, es esencial que las organizaciones y usuarios individuales sigan las mejores prácticas de seguridad para protegerse de este tipo de amenazas.

vía: Infoblox