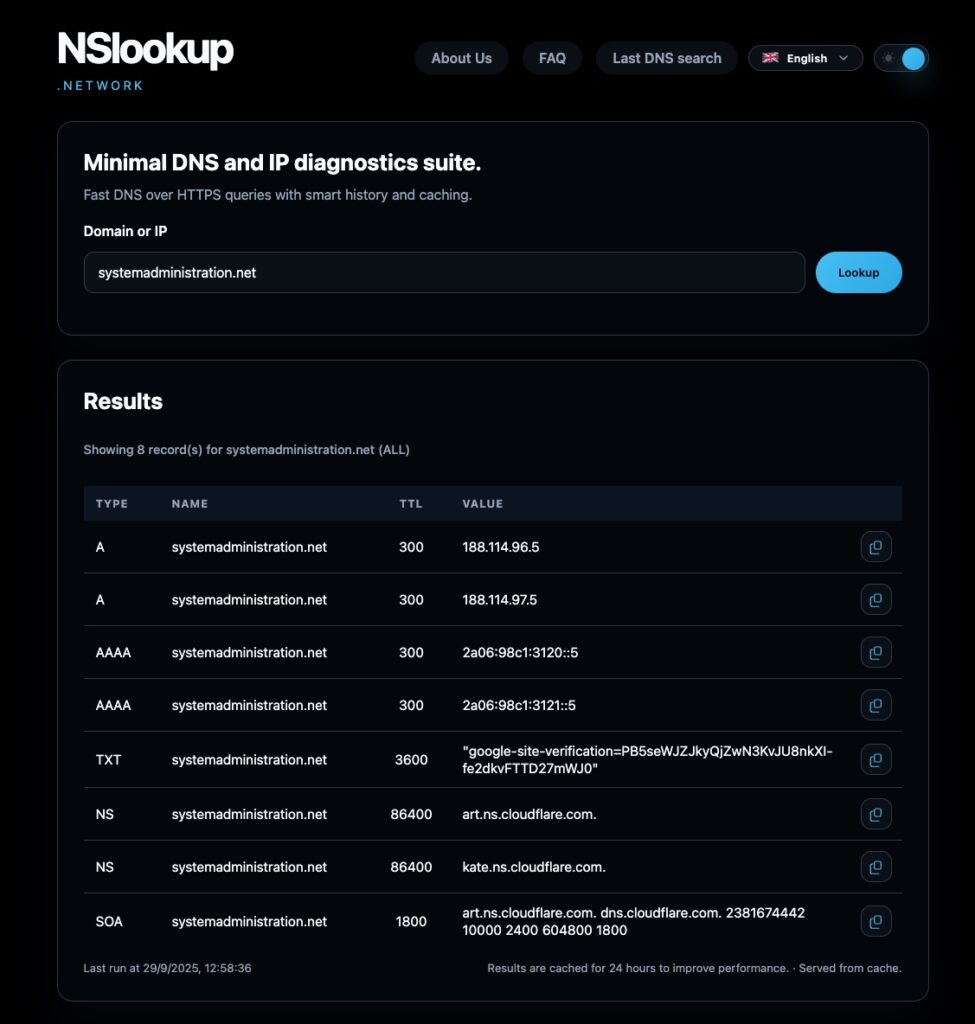

Para quien vive entre cambios de DNS, ventanas de propagación, correo que rebota y CDN caprichosas, una herramienta de consulta que resuelva contra autoritativos, viaje cifrada (DoH) y deje evidencia compartible ahorra horas. NSLookup.Network es exactamente eso: un nslookup web gratuito que:

- Ejecuta todas las consultas por DNS over HTTPS (DoH).

- Consulta a los servidores autoritativos del dominio (no a un recursor cualquiera).

- Normaliza la consulta (FQDN, clase IN, saneo de entrada).

- Muestra TTL, fuente autoritativa y marca temporal en cada respuesta.

- Permite forzar “live” para saltarse cacheado y comparar “caché vs. vivo”.

- Emite un permalink por lookup (útil en tickets, postmortems y auditorías).

A continuación, una guía técnica centrada en flujos de trabajo reales de sysadmin.

1) Modelo de resolución: por qué importa “autoritativo + DoH”

Autoritativo vs. recursivo.

El recursor (resolver) puede servir datos en caché hasta agotar el TTL; si estás diagnosticando una migración o un corte intermitente, esa caché oculta la verdad. El autoritativo es la fuente de verdad: lo que responde es lo que verán los resolvers después de la propagación.

DoH.

La consulta viaja por HTTPS (puerto 443), cifrada, evitando filtrados por puerto 53, MITM triviales y revelación del patrón de consultas. Ventajoso en redes de cliente con inspecciones/ACL agresivas.

Normalización.

La herramienta canónica el nombre (FQDN con punto final cuando aplique), limpia entradas, y presenta clase IN estándar. Evita falsos negativos por mayúsculas o etiquetas parciales.

2) Qué registros expone (y cómo leerlos en contexto)

| Tipo | Propósito | Señales a comprobar |

|---|---|---|

| A / AAAA | IPv4/IPv6 del frontend | IP esperada; TTL coherente; CNAME chain si existe; consistencia entre autoritativos |

| MX | Enrutamiento de correo | Prioridades; FQDN con A/AAAA válidas; no apuntar a CNAME; TTL adecuado |

| TXT (SPF/DKIM/DMARC, verificaciones) | Autenticación de correo / verificación de servicios | SPF: límite de 10 lookups; DKIM: selector vigente y tamaño de clave; DMARC: política (p=), rua/ruf, alineación |

| NS | Delegación | Nameservers correctos y sin CNAME; mezcla de proveedores; glue records en registrador |

| SOA | Start of Authority | Serial incremental; refresh/retry/expire; MNAME (primario) plausible |

| PTR | Reverse DNS | PTR->FQDN correcto en IP emisora; FQDN resuelve a esa IP (coherencia) |

Consejo: antes de tocar nada, guarda el permalink del estado inicial. Te da baseline con sello temporal.

3) Procedimientos operativos (paso a paso)

A. Migración de nameservers (cambio de delegación)

- Antes de cambiar en el registrador, crea la zona en el nuevo proveedor; importa los registros.

- En NSLookup.Network: consulta NS y SOA en modo vivo. Anota:

- Lista de NS respondiendo (FQDN exactos).

- SOA serial y primario (MNAME).

- Valida que los NS nuevos responden autoritativamente a A/AAAA/MX/TXT/SRV críticos (sigue usando “vivo”).

- Cambia delegación en el registrador (glue si usas vanity NS).

- Repite lookup de NS y SOA hasta verlos cambiados en autoritativos.

- Monitorea TTL en registros sensibles; anuncia ventana real a negocio.

Qué mirar:

- Serial de SOA: ¿ha subido tras cambios?

- NS sin errores tipográficos y sin CNAME.

- Consistencia entre autoritativos (no servir datos distintos).

B. Incidencias de correo (rebote, greylisting, spam)

- MX en vivo: ¿apuntan al proveedor correcto (sin CNAME)?

- SPF: valida sintaxis, ≤10 lookups (incluye

a,mx,include,exists). Evita cadenas de includes circulares. - DKIM: consulta

selector._domainkey→ TXT; clave no expirada, longitud ≥ 1024/2048. - DMARC:

TXT _dmarc; políticap=(none/quarantine/reject), rua/ruf correctos. - PTR de IP emisora: debe resolver a FQDN que resuelva de vuelta a la misma IP (coherencia).

- TTL: cambios en TXT/MX con TTL 86400 tardan; usa vivo y compara con caché para ver si el cambio ya está en autoritativo.

C. Fallos intermitentes en frontend (404/SSL warning/“host not found”)

- A/AAAA “vivo”: verifica IP esperada en el edge/origen; ajusta si hay CNAME intermedio (CDN).

- SOA: revisa serial y

refresh/retry; desincronización entre autoritativos puede explicar respuestas dispares. - NS: delegaciones mixtas con proveedores diferentes son fuente de split-horizon involuntario.

- TTL: TTL excesivo dificulta rollback. Para cambios críticos, usa TTL bajos (300–600 s) antes del cambio, vuelve a subir tras estabilizar.

4) “Caché vs. Vivo”: cuándo usar cada uno

- Caché: rapidez para consultas repetidas durante un incident bridge o para comparar con “vivo” sin castigar autoritativos.

- Vivo: cada vez que requieras estado real sin recursor de por medio (migraciones, cambios recientes, incoherencias).

Patrones típicos:

- Caché ≠ Vivo → Espera al TTL, revisa SOA serial, valida desde otra red si sospechas recursivos intermedios.

- Caché = Vivo pero fallo sigue → el problema no es la propagación; investiga app, TLS, WAF/DNS Firewall o routing.

5) Buenas prácticas de operación DNS

- Serial disciplinado: incrementa siempre (estilo

YYYYMMDDnno +1; evita retrocesos). - TTL por etapas: baja TTL 24–48 h antes de cambios masivos; sube tras estabilizar.

- MX sin CNAME: RFCs recomiendan A/AAAA directos para MX.

- SPF liviano: minimiza includes; usa

ip4/ip6cuando sea posible. Evita llegar al límite de 10 lookups. - PTR coherente: imprescindible para reputación de salida SMTP.

- NS homogéneos: evitar mezclar proveedores salvo que controles sincronización y transfer policies.

- Documenta con permalinks: pega el enlace del lookup en el ticket/changelog con hora (UTC).

6) Errores frecuentes (y cómo evitarlos)

- Interpretar un recursor como autoritativo → usa vivo y confirma NS/SOA.

- Confiar en TTL 86400 en cambios urgentes → haz pre-flight: TTL bajo, cambia, testea, vuelve a subir.

- MX a CNAME → rompe entregas y dispara diagnósticos falsos (algunos MTAs lo rechazan).

- SPF con >10 lookups →

permerrorsilencioso; agrupa rangos, reduce includes. - DKIM con selector obsoleto → rota claves; verifica

t=s/t=yen flags si usas entornos de staging. - DMARC sin

rua/ruf→ pierdes telemetría para ajustar políticas.

7) Integración en flujos de trabajo

- NOC/SOC: pega el permalink en la alerta; compara

caché vs. vivopara descartar “DNS stale” rápido. - DevOps/Plataforma: en runbooks de deploy/migración, añade paso de SOA serial + NS “vivo” antes del “done”.

- Marketing/SEO técnico: valida TXT de verificación y CNAME de campañas con vivo y guarda enlace en el ticket.

- Auditoría/compliance: usa la marca temporal como evidencia de estado previo y posterior al cambio.

8) Checklist express por tipo de tarea

Cambio de IP del frontend

- Reducir TTL de A/AAAA.

- Aplicar cambio.

- A/AAAA vivo (autoridad correcta).

- Verificar CNAME chain (si CDN).

- Permalink antes/después.

Alta de dominio con proveedor de correo

- MX apunta a FQDN del proveedor (sin CNAME).

- SPF válido (≤10 lookups).

- DKIM publicado (selector correcto).

- DMARC

p=quarantineorejectprogresivo. - PTR en IP saliente.

Migración de nameservers

- Zona nueva cargada y validada en proveedor destino.

- NS/SOA “vivo” (pre-cambio) como baseline.

- Cambiar delegación + glue (si aplica).

- NS/SOA “vivo” (post-cambio) y TTL controlados.

- Comunicación a negocio con ventana real.

9) Privacidad y seguridad

- DoH reduce fugas de metadatos y spoofing.

- El permaliens con sello temporal es útil, pero no publiques capturas con tokens/hostnames internos si la zona no es pública.

- Evita compartir enlaces de resultados que contengan nombres aún no publicados durante embargos o lanzamientos.

10) Limitaciones y expectativas

- NSLookup.Network no modifica DNS ni monitoriza continuamente; es una herramienta de consulta y evidencia.

- No sustituye a

dig/nslookupcuando necesitas flags avanzados (EDNS, DNSSEC con validación, trace completo), pero cubre el 80–90 % de los casos operativos con mejor colaborabilidad (permaliens, DoH, autoritativos).

Conclusión

Para el sysadmin, lo importante es saber qué ve Internet ahora mismo, documentarlo y compartirlo sin fricción. Con resolución autoritativa por DoH, comparativa caché/vivo, TTL/serial a la vista y permalinks, NSLookup.Network encaja de forma natural en runbooks de DNS, correo y CDN, y reduce el tiempo entre “suena el pager” y “tenemos diagnóstico con evidencia”.

FAQ técnica rápida

¿Cómo mido propagación real?

SOA serial + TTL de los registros afectados; compara caché vs. vivo y valida desde otra red si sospechas recursivos con TTL residual.

¿Puedo detectar split-horizon o desincronización?

Sí: NS “vivo” (lista completa), SOA serial y A/AAAA “vivo”. Si autoritativos devuelven respuestas distintas, hay desincronización. Si ves respuestas distintas por red, podría ser split-horizon (por diseño) o resolver con caché.

¿Qué orden seguir en correo roto?

- MX vivo; 2) SPF (≤10 lookups); 3) DKIM selector vigente; 4) DMARC; 5) PTR coherente; 6) TTL. Guarda permaliens en el ticket.

¿Me sirve para DNSSEC?

La herramienta está orientada a resolución práctica; para DNSSEC a fondo (AD flag, cadenas de confianza), usa dig +dnssec o validadores dedicados y complementa con el permaliens para la parte de contenido/TTL/autoridad.