NETinVM constituye una herramienta fundamental para administradores de sistemas que buscan un entorno de laboratorio robusto y realista para el aprendizaje y testing de tecnologías de red. Esta guía técnica profundiza en las capacidades, arquitectura y casos de uso avanzados de esta plataforma de virtualización anidada.

Arquitectura técnica del entorno

Infraestructura base y servicios fundamentales

La máquina base (base.example.net) actúa como controlador central del entorno, proporcionando servicios críticos de infraestructura. El servicio DHCP gestiona la asignación automática de direcciones IP utilizando pools específicos para cada segmento de red, mientras que el servidor DNS resuelve nombres internos mediante zonas forward y reverse configuradas para el dominio example.net. El servicio NTP garantiza la sincronización temporal entre todos los nodos, aspecto crucial para logs correlacionados y certificados SSL válidos.

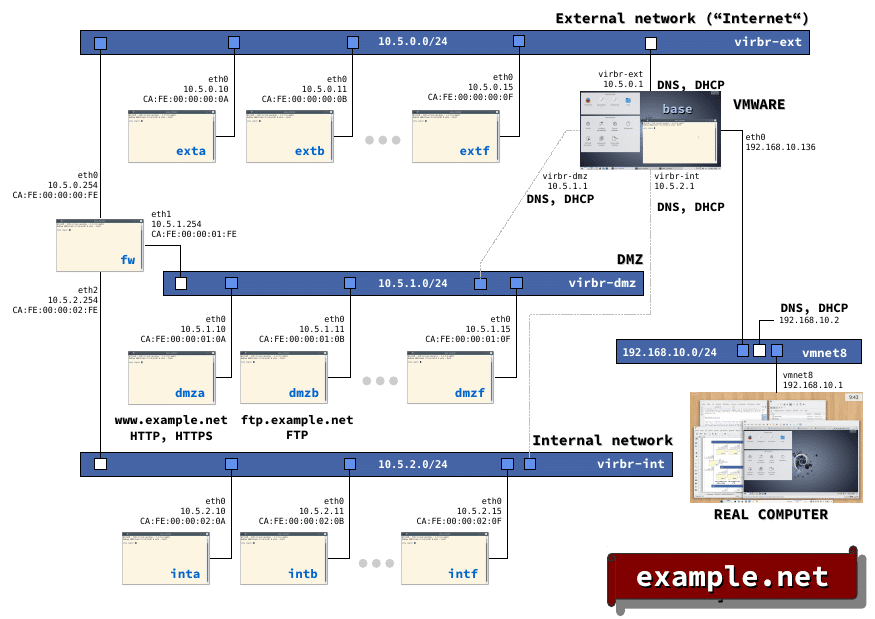

Segmentación de red y topología

El diseño implementa una topología de tres capas que replica entornos empresariales reales:

Red Externa (ext): Simula el segmento público de Internet con direccionamiento público simulado. Incluye nodos que emulan servicios externos y permite testing de conectividad saliente, configuración de rutas por defecto y simulación de servicios cloud.

Zona Desmilitarizada (DMZ): Implementa el concepto de red perimetral con dos servidores especializados. El servidor dmza ejecuta Apache con módulos SSL habilitados, certificados autofirmados configurables y virtual hosts para testing de aplicaciones web. El servidor dmzb proporciona servicios FTP con vsftpd, soportando tanto FTP activo como pasivo, usuarios virtuales y transferencias seguras FTPS.

Red Interna (int): Representa el segmento corporativo protegido con acceso restringido mediante SSH, servicios internos simulados y políticas de seguridad estrictas que impiden acceso directo desde redes externas.

Componente de firewall y routing

El nodo fw actúa como gateway multihomed implementando funcionalidades avanzadas de filtrado y enrutamiento. Utiliza iptables o nftables según la configuración, soporta NAT dinámico y estático, implementa reglas de filtrado por estados (stateful inspection), y permite configuración de VPNs IPSec site-to-site. El sistema incluye capacidades de logging detallado, rate limiting para prevenir ataques DDoS y soporte para QoS básico.

Casos de uso avanzados para administradores

Configuración y hardening de firewalls

Los administradores pueden practicar implementación de políticas de seguridad complejas, incluyendo reglas de filtrado granular por puertos, protocolos y direcciones origen/destino. El entorno permite testing de configuraciones de fail2ban para protección contra ataques de fuerza bruta, implementación de port knocking para servicios críticos, y configuración de proxy transparente con Squid para filtrado de contenido web.

Implementación de infraestructuras VPN

NETinVM soporta múltiples tecnologías VPN para escenarios diversos. Los administradores pueden configurar OpenVPN con certificados PKI, implementar túneles IPSec con strongSwan, establecer conexiones WireGuard de alto rendimiento, y crear redes overlay con tecnologías como VXLAN para segmentación avanzada.

Monitorización y análisis de tráfico

El entorno integra herramientas de análisis de red profesionales. Wireshark permite captura y análisis detallado de paquetes entre segmentos, tcpdump facilita captura programática para análisis automatizados, ntopng proporciona monitorización de flujos en tiempo real, y Nagios o Zabbix pueden implementarse para supervisión proactiva de servicios.

Simulación de incidentes de seguridad

Los administradores pueden ejecutar ejercicios de red team/blue team controlados, implementar honeypots con Cowrie o Dionaea para estudio de ataques, simular lateral movement entre segmentos de red, y practicar respuesta a incidentes con herramientas forenses como Volatility para análisis de memoria.

Especificaciones técnicas y requisitos

Requisitos de sistema anfitrión

Para un funcionamiento óptimo, el sistema anfitrión debe contar con al menos 8 GB de RAM (recomendado 16 GB para escenarios complejos), procesador con soporte de virtualización por hardware (Intel VT-x con EPT o AMD-V con RVI), 20 GB de espacio libre en disco para instalación completa y expansión, y tarjeta de red con capacidad de promiscuous mode para análisis avanzado de tráfico.

Compatibilidad de hipervisores

VMware: Compatible con Workstation Pro 15+, vSphere 6.7+, y Fusion 11+. Requiere habilitación de virtualización anidada (VT-x/AMD-V passthrough) y al menos 4 vCPU asignadas a la máquina virtual anfitriona.

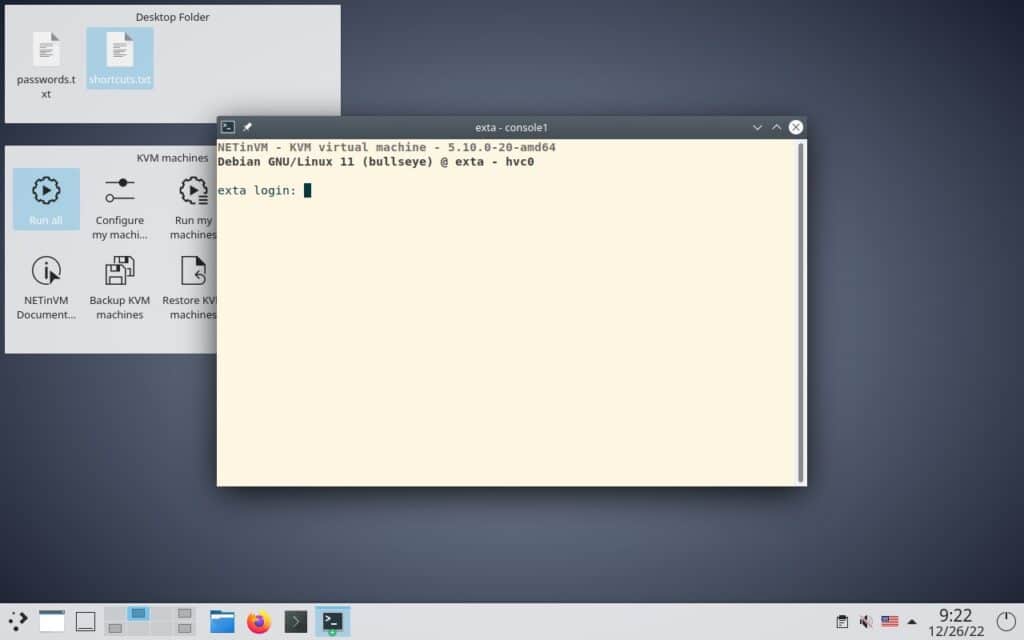

KVM/Libvirt: Optimizado para distribuciones Linux empresariales (RHEL 8+, Ubuntu 20.04 LTS+, SLES 15+). Utiliza QEMU 4.0+ con aceleración KVM y soporte para nested virtualization habilitado en el kernel.

Configuraciones avanzadas y personalización

Expansión del laboratorio

Los administradores experimentados pueden extender la funcionalidad base agregando nuevas máquinas virtuales mediante libvirt XML definitions, implementando servicios adicionales como Active Directory con Samba4, desplegando soluciones de almacenamiento distribuido con GlusterFS o Ceph, e integrando herramientas de orquestación como Ansible para automatización de configuraciones.

Integración con infraestructura existente

NETinVM puede integrarse con entornos de desarrollo mediante conexiones bridge a redes físicas, sincronización con repositorios Git para versionado de configuraciones, integración con sistemas de CI/CD para testing automatizado de cambios de red, y conexión con plataformas de logging centralizadas como ELK Stack.

Optimizaciones de rendimiento

Para maximizar el rendimiento en entornos de producción educativa, se recomienda habilitar KSM (Kernel Same-page Merging) para optimización de memoria, configurar CPU affinity para distribuir carga entre núcleos físicos, utilizar almacenamiento SSD con thin provisioning para mejor I/O, y implementar networking acelerado con SR-IOV cuando esté disponible.

Metodología de laboratorios prácticos

Ejercicios de configuración de red

Los laboratorios pueden incluir implementación de VLAN trunking con 802.1Q, configuración de spanning tree protocol para redundancia, setup de routing dinámico con OSPF o BGP, y implementación de load balancing con HAProxy o nginx.

Escenarios de troubleshooting

Los administradores pueden practicar diagnóstico de problemas de conectividad usando herramientas como mtr, traceroute y ping avanzado, análisis de problemas de rendimiento con iperf3 y nuttcp, debugging de configuraciones DNS con dig y nslookup, y resolución de problemas de certificados SSL con openssl.

Automatización y scripting

El entorno facilita el aprendizaje de automatización mediante scripts Bash para configuración masiva de servicios, implementación de playbooks Ansible para gestión de configuración, uso de Python con bibliotecas como Netmiko para automatización de red, y desarrollo de scripts de monitorización personalizados.

Mantenimiento y actualizaciones

Versionado y backup

Se recomienda implementar estrategias de backup mediante snapshots de máquinas virtuales antes de cambios críticos, versionado de configuraciones con Git, exportación regular de configuraciones de servicios críticos, y documentación de cambios mediante sistemas de tickets o wikis.

Actualizaciones del entorno

Las actualizaciones deben seguir un proceso controlado que incluya testing en entorno aislado antes de producción, backup completo del estado actual, actualización gradual por servicios, y validación funcional post-actualización mediante test suites automatizadas.

Preguntas frecuentes para administradores

¿Cómo configurar virtualización anidada en diferentes hipervisores?

En VMware, la virtualización anidada requiere habilitar «Virtualize Intel VT-x/EPT or AMD-V/RVI» en la configuración de la máquina virtual y asegurar que el CPU físico soporte estas tecnologías. En KVM, se debe cargar el módulo kvm-intel con «nested=1» o kvm-amd con «nested=1» según el procesador, y verificar con «cat /sys/module/kvm_intel/parameters/nested» que retorne «Y». En entornos empresariales con vSphere, se requiere habilitar EVC (Enhanced vMotion Compatibility) en modo compatible con virtualización anidada.

¿Qué herramientas de monitorización profesional pueden integrarse con NETinVM?

NETinVM soporta integración nativa con Prometheus para métricas de sistema y red, Grafana para dashboards visuales personalizables, ELK Stack (Elasticsearch, Logstash, Kibana) para agregación y análisis de logs, Zabbix para monitorización empresarial con alerting avanzado, PRTG para monitorización híbrida on-premise/cloud, y SolarWinds para entornos corporativos complejos. La integración se realiza mediante agentes SNMP, exporters específicos o APIs RESTful según la herramienta elegida.

¿Cómo implementar alta disponibilidad y clustering en el laboratorio?

Para escenarios de alta disponibilidad, se pueden configurar múltiples instancias de NETinVM sincronizadas mediante DRBD para replicación de bloques, implementar clustering con Pacemaker y Corosync para failover automático, configurar load balancing con keepalived y VRRP para servicios críticos, y utilizar GlusterFS o Ceph para almacenamiento distribuido. En entornos más avanzados, se puede implementar clustering con Kubernetes usando kubeadm para orquestación de contenedores sobre la infraestructura virtualizada.

¿Qué protocolos de routing dinámico se pueden practicar y cómo configurarlos?

NETinVM soporta implementación completa de protocolos de routing empresariales incluyendo OSPF con múltiples áreas y LSA types usando Quagga o FRR, BGP para routing inter-AS con políticas de routing y path attributes, RIP para redes simples con métricas de hop count, y EIGRP mediante implementaciones open source. La configuración se realiza through vtysh para una experiencia similar a equipos Cisco, permitiendo practicar redistribución de rutas, route filtering con route-maps, y optimización de convergencia con timers ajustables. Para escenarios avanzados, se pueden implementar MPLS VPNs y segment routing con controladores SDN como OpenDaylight.