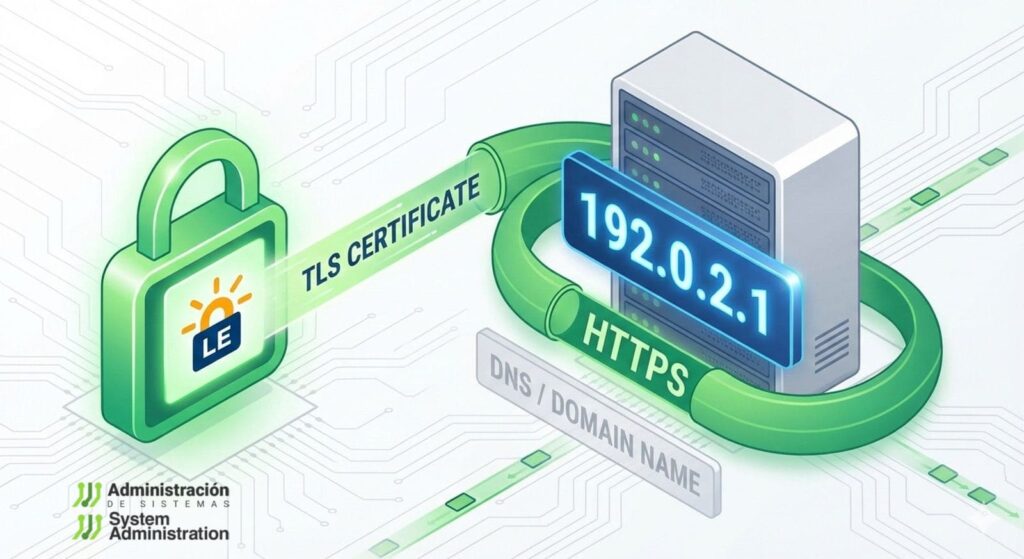

Durante años, el cifrado web se ha apoyado casi de forma exclusiva en un supuesto básico: si un servicio quiere HTTPS, necesita un nombre de dominio. La razón es práctica —los usuarios navegan por nombres, no por números—, pero también histórica: la validación y la gestión de certificados se diseñaron para el mundo DNS.

Esa regla acaba de empezar a cambiar. Let’s Encrypt ha anunciado la disponibilidad general de certificados TLS para direcciones IP, una novedad que permite asegurar conexiones HTTPS directamente sobre IPv4 o IPv6 sin depender de un dominio. El movimiento resulta especialmente relevante para homelabs, infraestructuras temporales, entornos de pruebas, servicios de red “de base” y escenarios donde un dominio no siempre encaja (o no existe).

Qué significa “certificado para una IP” y por qué importa ahora

Un certificado TLS tradicional incluye nombres de dominio en el campo SAN (Subject Alternative Name) para que el navegador o el cliente puedan verificar que el servidor al que se conectan es quien dice ser. Con la nueva modalidad, el identificador del certificado puede ser una dirección IP: el cliente valida el canal cifrado contra esa IP, y no contra un FQDN.

En la práctica, esto resuelve un problema habitual: acceder por IP a un servicio HTTPS —por ejemplo, a una consola de administración, un panel temporal, un front-end de pruebas o un servicio interno expuesto puntualmente— sin caer en avisos del navegador, certificados autofirmados o excepciones permanentes de seguridad.

Let’s Encrypt admite, eso sí, que esta opción no será “para todo el mundo”. Su propio diagnóstico es que la mayoría de servicios seguirán funcionando mejor con certificados basados en dominio, por flexibilidad (cambios de hosting, balanceo, multiubicación) y por hábitos de uso. Pero para quienes sí necesitan HTTPS por IP, la disponibilidad general elimina una barrera que llevaba años frenando a administradores y desarrolladores.

El coste del avance: certificados ultracortos de 160 horas

La gran condición de los certificados para IP es su validez obligatoriamente corta: 160 horas, es decir, algo más de seis días. Let’s Encrypt ha elegido este enfoque por una razón muy concreta: las direcciones IP pueden cambiar de manos con facilidad, sobre todo en accesos residenciales o en despliegues efímeros. Mantener un certificado “largo” asociado a una IP que ya no controla el solicitante abriría la puerta a riesgos evitables.

Este planteamiento encaja con la tendencia general del sector: reducir la ventana de exposición ante robos de claves o errores de emisión y apoyarse en la automatización para que la rotación sea rutinaria. Let’s Encrypt, de hecho, enmarca los certificados de 160 horas dentro de su estrategia para empujar el ecosistema hacia ciclos de vida más cortos.

Cómo se emiten: ACME Profiles y desafíos de validación

Para obtener certificados de IP, Let’s Encrypt exige que el cliente ACME soporte ACME Profiles y que el solicitante pida explícitamente el perfil shortlived (el de corta duración). La emisión, por diseño, prioriza la automatización y deja menos espacio a configuraciones “manuales” que suelen acabar olvidadas.

También hay limitaciones técnicas lógicas: no se puede usar DNS-01 para demostrar el control de una IP (no hay un registro DNS que certifique propiedad de la dirección como identificador primario), así que la validación queda restringida a http-01 y tls-alpn-01. En términos prácticos, el servidor debe demostrar control real sobre el endpoint accesible en esa IP para superar el desafío.

Casos de uso reales: del homelab a servicios críticos de infraestructura

Let’s Encrypt enumera varios escenarios donde estos certificados tienen sentido, y el patrón común es claro: entornos donde el dominio es un lujo, un coste adicional o un elemento innecesario para el objetivo técnico.

Entre los usos más citados:

- Acceso seguro a servicios sin dominio, aceptando que habrá menos comodidad y más fragilidad que con DNS.

- Páginas “por defecto” de proveedores de hosting, cuando alguien pega una IP en el navegador y el servicio quiere responder con HTTPS sin errores.

- Servicios de infraestructura como DNS over HTTPS (DoH) u otros endpoints donde un certificado público facilita la validación del cliente.

- Acceso remoto a dispositivos domésticos (NAS, IoT, equipos de laboratorio) cuando no existe un dominio asociado.

- Conexiones efímeras dentro de infraestructura cloud, incluyendo administración o servicios temporales, siempre que exista IP pública disponible.

El mensaje subyacente es que la Web no es solo “páginas”: hay cada vez más servicios que hablan HTTPS como transporte seguro, aunque el usuario final no vea nunca un nombre bonito en la barra del navegador.

Tabla rápida: qué cambia con los certificados de vida corta

| Tipo de certificado | Identificador | Validez | Perfil / enfoque | Cuándo encaja |

|---|---|---|---|---|

| Certificado “clásico” | Dominio (DNS) | 90 días | Renovación automatizada estándar | Web pública, servicios estables, infra híbrida |

| Certificado corto (planificado) | Dominio (DNS) | 45 días | Opt-in y transición gradual | Operaciones que quieren rotación más frecuente |

| Certificado ultracorto | Dominio o IP | 160 horas | Perfil shortlived (ACME Profiles) | Homelabs, entornos efímeros, IP directa, pruebas |

Un aviso para administradores: sin automatización, no es viable

La contrapartida de los certificados de 160 horas es evidente: renovar cada pocos días no es realista sin una cadena sólida de automatización y monitorización. Eso incluye, como mínimo:

- renovación programada y con margen,

- despliegue automático del nuevo certificado,

- alertas si la renovación falla,

- y pruebas recurrentes (por ejemplo, verificación desde fuera si el endpoint es público).

Let’s Encrypt no oculta que esta es la dirección hacia la que quiere empujar al mercado. Su hoja de ruta apunta a reducir progresivamente la validez habitual: de 90 a 45 días, comenzando por una fase de adopción voluntaria y apoyándose en mejoras del ecosistema para hacer la renovación más predecible.

Un cambio pequeño en apariencia, grande en implicaciones

Que una autoridad certificadora gratuita y masiva como Let’s Encrypt emita certificados para IP tiene un impacto que va más allá de la anécdota. En la práctica, normaliza un patrón: cifrar por defecto incluso cuando no hay DNS, y hacerlo con un modelo de confianza basado en rotación rápida.

Para el usuario avanzado, el resultado es inmediato: más opciones para construir y exponer servicios sin “atajos” inseguros. Para el ecosistema, el mensaje es más profundo: el futuro del TLS se parece menos a “instalo un certificado y me olvido” y más a “mi infraestructura renueva certificados como quien rota secretos”.

Preguntas frecuentes

¿Para qué sirve un certificado TLS para una IP si ya puedo usar un dominio dinámico?

Sirve para entornos donde no se quiere —o no se puede— depender de DNS: laboratorios, pruebas, endpoints efímeros, servicios de infraestructura o accesos directos por IP. Con un certificado público válido, el cliente puede verificar HTTPS sin excepciones de seguridad.

¿Por qué Let’s Encrypt limita estos certificados a 160 horas?

Porque la “propiedad” de una IP puede cambiar con rapidez (IPs dinámicas, reasignaciones, infra temporal). Un plazo corto reduce el riesgo de que un certificado siga siendo válido cuando el solicitante ya no controla esa IP.

¿Qué necesito para emitir un certificado para una IP con Let’s Encrypt?

Un cliente ACME compatible con ACME Profiles y la petición del perfil shortlived. Además, la validación no puede hacerse con DNS-01: se usan métodos como http-01 o tls-alpn-01, según el despliegue.

¿Cómo se recomienda operar certificados tan cortos en homelabs o entornos de desarrollo?

Con automatización completa: renovación frecuente con margen, despliegue automático, alertas y verificaciones. Si el proceso depende de intervención manual, es fácil terminar con expiraciones y cortes de servicio.