En seguridad y desarrollo hay un momento que se repite más de lo que parece: alguien abre un fichero, un volcado de red, un log, un binario o un repositorio… y aparece una cadena que no cuadra. Un token con pinta de secreto, un identificador que podría ser un canal, una dirección que parece infraestructura, un fragmento codificado que huele a ofuscación, o simplemente “texto misterioso” incrustado en algún sitio donde no debería estar.

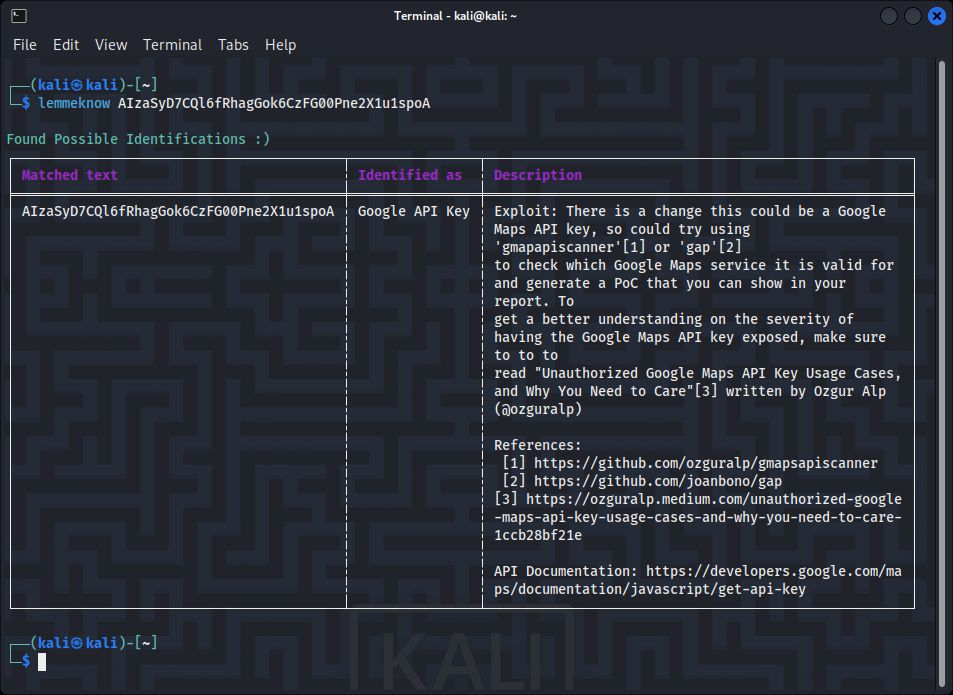

Para ese tipo de situaciones, lemmeknow propone una idea simple: preguntar “qué es esto”, pero de forma automática y rápida. El proyecto es una herramienta CLI escrita en Rust que se presenta como “la forma más rápida de identificar cualquier cosa” y que está pensada para identificar texto misterioso o analizar cadenas hardcodeadas que aparecen en contextos como capturas de paquetes, muestras de malware o trazas técnicas. Su valor no es hacer magia: es ahorrar tiempo en la fase más ingrata del análisis, la de clasificar indicios antes de decidir qué investigar de verdad.

Un enfoque práctico: identificar antes de investigar

La utilidad de este tipo de herramientas es especialmente visible en dos perfiles:

- Equipos de desarrollo y DevSecOps, cuando necesitan revisar incidentes, detectar posibles filtraciones, o simplemente entender qué tipo de dato se ha colado en un log o en una variable de entorno.

- Analistas de seguridad y respuesta a incidentes, cuando trabajan con evidencias incompletas: un IOC pegado en un chat, un artefacto de un EDR, una cadena sacada de memoria, o un fragmento de configuración en un servidor comprometido.

En ambos casos, el objetivo inicial suele ser el mismo: clasificar rápido para no perder horas persiguiendo falsos positivos.

lemmeknow se ejecuta con un patrón sencillo: lemmeknow [OPTIONS] <TEXT/FILENAME>. Es decir, puede trabajar tanto con una cadena como con un archivo. Y añade algo importante para integraciones: soporta salida en JSON, un detalle clave cuando se quiere encajar en pipelines (por ejemplo, en automatizaciones internas, triage de incidentes o herramientas de revisión).

Instalación y despliegue: pensado para “usar y listo”

El proyecto ofrece varias vías de instalación orientadas a distintos entornos:

- Binario descargable desde la sección de releases (para quien solo quiere ejecutarlo sin complicarse).

- Instalación con Cargo (

cargo install lemmeknow), habitual en equipos Rust. - Instalación con Nix, útil en entornos reproducibles y de administración avanzada.

- Compilación desde fuente para quienes prefieren auditar o adaptar.

Este enfoque es relevante porque, en operaciones, la fricción mata herramientas: si instalar algo implica dependencias raras o permisos especiales, acaba quedándose fuera de la caja de utilidades. Aquí se nota que el proyecto busca ser “de batalla”.

Rendimiento: el argumento Rust (y las comparativas)

Uno de los reclamos del repositorio es el rendimiento. El proyecto incluye benchmarks y afirma ser aproximadamente 33 veces más rápido que una alternativa (pywhat) al analizar un archivo de 8,7 MB, y alrededor de 3 veces más rápido en el caso de una cadena individual. Lo interesante no es solo el número, sino el mensaje: cuando se analizan grandes volúmenes de texto (logs, volcados, dumps), la velocidad deja de ser un capricho y pasa a ser un factor operativo.

En la práctica, este tipo de comparación suele tener una lectura clara: no pretende reemplazar el análisis humano, sino hacer viable el “primer filtrado” cuando hay prisa o mucho material.

Encaje en flujos reales: de la terminal al pipeline

Aunque se presente como herramienta para “identificar cualquier cosa”, su encaje más realista suele estar en estos escenarios:

- Triage de incidentes: pegar un conjunto de indicadores o extraer cadenas de un artefacto y clasificarlas antes de escalar.

- Revisión de repositorios y artefactos: detectar “cadenas con pinta de sensible” en ramas, commits o paquetes generados.

- Análisis preliminar de malware: combinarlo con utilidades de extracción de strings (por ejemplo, herramientas del ecosistema FLARE orientadas a sacar cadenas ofuscadas) y después clasificar lo obtenido para priorizar.

La clave aquí es la misma: reducir incertidumbre al inicio.

Un proyecto con vocación de “librería” y de web

Además de CLI, el repositorio contempla el uso como crate (biblioteca) para integrarlo en proyectos Rust, y menciona compatibilidad con WebAssembly, lo que abre la puerta a usos en navegador o en herramientas internas con interfaz web.

En otras palabras: no se limita a “ejecuta y ya”, sino que está diseñado para ser embebido donde haga falta.

Preguntas frecuentes

¿Para qué sirve lemmeknow en un equipo de ciberseguridad o SOC?

Para acelerar el triage cuando aparecen cadenas desconocidas en logs, artefactos o evidencias: ayuda a clasificar indicios antes de invertir tiempo en análisis profundo.

¿Se puede usar lemmeknow en pipelines CI/CD o automatizaciones DevSecOps?

Sí: su soporte de salida en JSON facilita integrarlo en scripts, jobs de CI o herramientas internas que procesan resultados automáticamente.

¿Qué ventaja aporta frente a herramientas similares en Python cuando hay muchos datos?

El enfoque en rendimiento: el proyecto publica benchmarks y defiende mejoras claras en velocidad en ciertos escenarios, especialmente con archivos grandes.

¿Se puede integrar lemmeknow dentro de una aplicación propia?

Sí: el repositorio indica que puede usarse como crate en Rust y que soporta WebAssembly, lo que facilita integraciones en servicios o frontends internos.

fuente: Twitter X