En pleno auge de la ciberseguridad, seguimos accediendo al correo electrónico como en los 90. IMAP, un protocolo sin soporte para doble factor de autenticación, continúa siendo el pilar de muchas infraestructuras de correo. Pero eso no implica que no podamos protegerlo. Solo hay que dejar de pensar en producto y empezar a pensar en arquitectura.

Tabla de contenidos

1. El problema: IMAP y la ausencia estructural de 2FA

El protocolo IMAP (Internet Message Access Protocol), ampliamente usado en servidores de correo como Dovecot, Cyrus o Courier, no incluye soporte nativo para autenticación multifactor. No es una limitación puntual: es estructural.

IMAP solo conoce usuario y contraseña.

No hay integración con TOTP, WebAuthn, U2F, ni MFA por defecto. Tampoco mecanismos de desafío-respuesta o flujo de autenticación externo.

En resumen: si un atacante consigue las credenciales, puede acceder sin obstáculos. No hay protección adicional que lo frene a nivel de protocolo.

Y sin embargo, muchas empresas y organismos públicos siguen utilizando IMAP como si la amenaza no existiera. ¿Por qué? Porque cambiar a Microsoft 365 o Google Workspace no siempre es una opción viable o deseable.

2. ¿Qué dicen los marcos normativos?

- El ENS (Esquema Nacional de Seguridad) en España, la directiva NIS2 en Europa, e incluso ISO 27001 recomiendan o exigen MFA para servicios expuestos a internet.

- Un servidor IMAP accesible públicamente sin MFA es, en esencia, un riesgo de cumplimiento.

Pero aquí viene la contradicción: no puedes cumplir con MFA en IMAP porque IMAP no lo soporta.

¿La respuesta habitual?

“Pásate a Microsoft 365, ya lo tienen todo listo.”

¿La consecuencia?

Pérdida de control, dependencia tecnológica y costes permanentes.

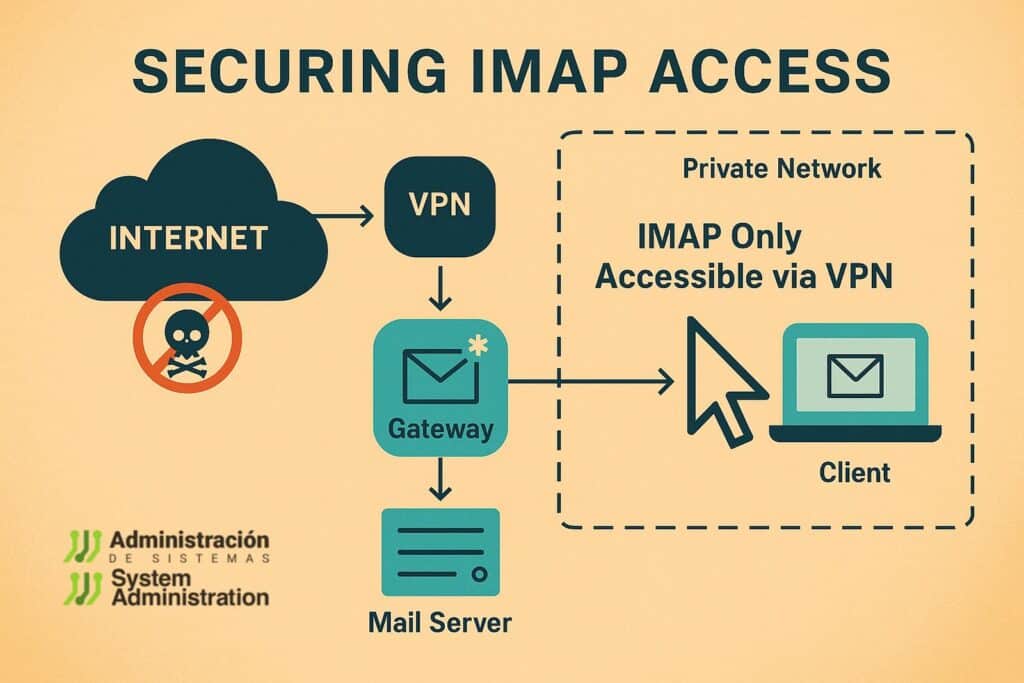

3. El enfoque correcto: rediseñar la arquitectura, no renunciar al control

El error: Exponer IMAP a internet directamente.

El acceso remoto al correo no tiene por qué implicar exposición directa al exterior. Existen formas robustas de proteger un servidor IMAP sin depender de los tres grandes del cloud.

4. Alternativas técnicas para proteger IMAP hoy

Aquí tienes una guía de medidas reales y prácticas para endurecer la seguridad de tu servidor IMAP:

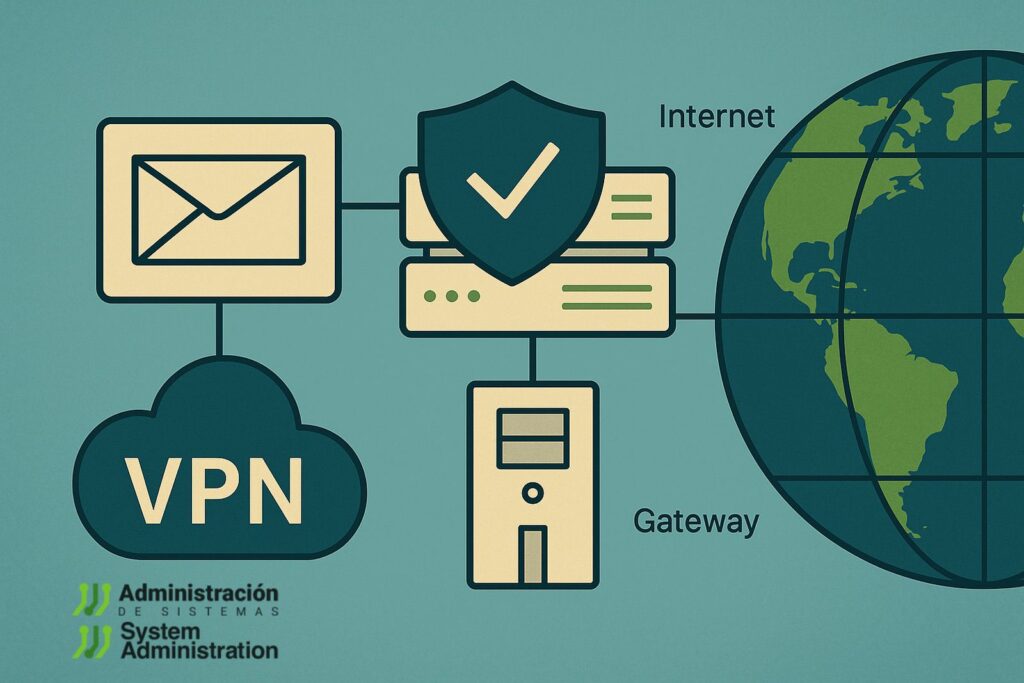

🔐 Opción 1: VPN con 2FA + acceso interno a IMAP

Arquitectura:

- Servidor IMAP (e.g. Dovecot) accesible solo en red interna.

- Acceso remoto solo tras autenticación vía VPN con 2FA.

- Clientes (Thunderbird, Outlook, móviles) deben conectarse primero a la VPN.

Herramientas recomendadas:

- WireGuard con portal de autenticación.

- OpenVPN + MFA (compatible con TOTP, Duo, SAML).

- Pritunl: gestor de VPN con soporte de 2FA integrado.

- Cloud VPNs como Tailscale (con GitHub/Google login + MFA).

Ventajas:

✅ Cumples requisitos de MFA

✅ IMAP deja de estar expuesto

✅ Mantienes control total sobre tu infraestructura

✅ Ideal para entornos pequeños, medianos y administraciones públicas

🔐 Opción 2: Port Knocking o portales captivos (menos recomendado)

Consiste en: ocultar los puertos IMAP detrás de un sistema que solo los abre bajo ciertas condiciones.

- No es MFA real, pero añade una capa de dificultad.

- Puede usarse junto a listas de IP dinámicas o detección de geolocalización.

Limitaciones:

No escala bien, puede ser frágil y no cumple con MFA real según ENS/NIS2.

🔐 Opción 3: Webmail con MFA + IMAP interno

Arquitectura:

- IMAP solo accesible desde el servidor webmail.

- Usuarios acceden mediante Roundcube + plugin de MFA, o Zimbra, Rainloop, etc.

- No hay acceso IMAP desde el exterior, solo acceso web autenticado.

Plugins útiles:

- Roundcube + plugin 2FA

- Zimbra con autenticación en dos pasos nativa (edición OSS con ajustes).

Ventajas:

✅ Interfaz web moderna y controlada

✅ Protección MFA integrada en el login web

✅ Sin exposición de IMAP al exterior

5. El rol de los gateways de correo

Antes de que el correo llegue al servidor IMAP, debe pasar por el SMTP gateway, que puede convertirse en un primer muro defensivo:

- Proxmox Mail Gateway: potente, open source, fácil de integrar.

- Rspamd + Postfix: ligero y flexible.

- MailCleaner: filtrado antispam con interfaz visual.

Filtrar aquí virus, phishing y tráfico malicioso reduce significativamente el riesgo antes incluso de que los usuarios descarguen mensajes.

6. Bonus: limitar dispositivos e IPs

Incluso sin VPN, puedes aplicar:

- Restricción de acceso IMAP por IP geográfica.

- Límites de conexión por agente y número de dispositivos.

- Uso de Fail2ban o CrowdSec para bloquear ataques por diccionario.

- Monitorización de logs con Wazuh, Elastic o Graylog para detectar accesos inusuales.

7. Conclusión: sí se puede

El problema no es que IMAP no tenga 2FA. El verdadero problema es cómo diseñamos la infraestructura.

No hay excusa para tener servidores IMAP expuestos directamente a internet sin medidas compensatorias.

No necesitas pagar licencias por usuario, perder soberanía ni rendirte a los gigantes del cloud.

Solo necesitas una arquitectura defensiva bien pensada.

🧩 Resumen de estrategias para proteger IMAP:

| Estrategia | ¿Protege con MFA? | ¿Evita exposición? | Coste | Ideal para |

|---|---|---|---|---|

| VPN + IMAP interno | ✅ | ✅ | Bajo | Empresas, AAPP, PyMEs |

| Webmail + MFA | ✅ (vía web) | ✅ (solo IMAP local) | Bajo/Medio | Usuarios móviles, soporte |

| Pasarela SMTP + análisis | ❌ (parcial) | Parcial | Bajo | Complementario |

| Microsoft 365 / Google Workspace | ✅ | ✅ | Alto | Organizaciones sin IT propio |

Reflexión final:

IMAP no ha evolucionado. Pero nuestra arquitectura sí puede hacerlo. No todo el mundo necesita una solución Zero Trust completa. Pero todos pueden dejar de exponer su servidor y proteger el acceso con capas efectivas.

En seguridad, lo que no se protege por diseño se parchea con desesperación.

Artículo gracias a la publicación de Felipe en LinkedIN que nos inspiró.