Durante los dos últimos años, el “text-to-SQL con GenAI” se convirtió en una especie de promesa recurrente: describir una pregunta en lenguaje natural y obtener una consulta perfecta, lista para producción. En la práctica, muchas implementaciones se han quedado en el territorio de la demo. Funcionan con esquemas sencillos, una sola tabla y un usuario de base de datos con permisos amplios; y empiezan a fallar cuando aparecen los joins reales, los permisos finos, la concurrencia, los timeouts, o el simple hecho de que producción no es un Jupyter Notebook.

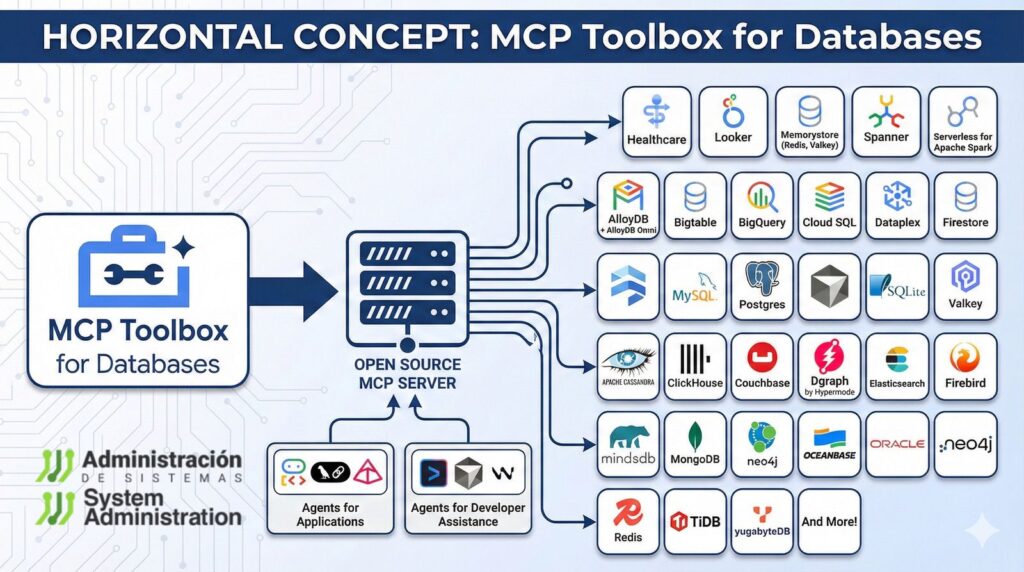

En ese contexto, Google está empujando una idea distinta con MCP Toolbox for Databases: en vez de apostar todo a que el modelo “adivine” el SQL correcto y se conecte sin romper nada, propone un plano de control (control plane) para que el acceso de los agentes a bases de datos sea estandarizado, autenticado, observable y más seguro por diseño.

Antes de Toolbox: el problema no era solo el SQL, era todo lo demás

El SQL es la parte visible del iceberg. El coste real aparece en lo que suele quedar fuera de la demo:

- Autenticación y autorización: quién consulta, con qué permisos, y cómo se renuevan tokens sin “secretos” pegados a un contenedor.

- Pooling, límites y protección: evitar que un agente dispare cientos de conexiones o consultas pesadas por una mala iteración.

- Observabilidad: trazas y métricas para saber qué pasó cuando un agente “se inventa” un camino o entra en bucle.

- Portabilidad: hoy PostgreSQL; mañana Spanner; pasado mañana MySQL on-prem… y cada integración ad-hoc vuelve a empezar.

Toolbox intenta atacar ese conjunto, no solo la traducción de texto a SQL.

MCP: el “USB-C” de las integraciones para agentes

Una pieza clave es MCP (Model Context Protocol), un estándar abierto para conectar aplicaciones con modelos a sistemas externos (datos, herramientas y flujos). MCP se basa en JSON-RPC 2.0, define roles (host/cliente/servidor) y establece un marco para exponer “tools” de forma consistente.

La tesis es sencilla: si el ecosistema de agentes va a crecer, hace falta un conector estándar que evite reinventar integraciones una y otra vez. MCP pretende ser ese “puerto” común; Toolbox, uno de sus servidores para el mundo de bases de datos.

Qué aporta MCP Toolbox for Databases, en claro

Según Google, Toolbox es un servidor MCP open source que facilita conectar agentes con datos empresariales de forma “más fácil y segura”, manejando complejidades como connection pooling, autenticación (OAuth2/OIDC) y observabilidad con OpenTelemetry.

En la práctica, su propuesta se parece a esto:

- Definir herramientas declarativas (por ejemplo, “buscar pedidos por cliente”) en un fichero de configuración (tools.yaml).

- Ejecutar el servidor de Toolbox para que esas herramientas queden expuestas vía MCP.

- Conectar tu agente (LangGraph, ADK u otro framework) al servidor y cargar toolsets sin escribir integraciones específicas para cada base de datos.

La idea no es “que el LLM tenga acceso libre al motor SQL”, sino que el agente use herramientas predefinidas con parámetros y comportamientos esperables (y auditables).

Bases de datos soportadas (y por qué importa)

Toolbox apunta a un abanico amplio: AlloyDB for PostgreSQL (incluyendo AlloyDB Omni), Spanner, Cloud SQL (PostgreSQL, MySQL, SQL Server), Bigtable, además de MySQL/PostgreSQL autogestionados. También menciona contribuciones para terceros como Neo4j y Dgraph.

Esto es relevante para equipos de plataforma: el día que un proyecto cambie de backend o conviva con varios, el “contrato” del agente con sus herramientas puede mantenerse bastante estable.

Integración con ADK y LangGraph: más allá de “hacer queries”

Google enmarca Toolbox dentro de un ecosistema de agentes más amplio: soporte para Agent Development Kit (ADK) y un enfoque de despliegue con Vertex AI Agent Engine.

Además, menciona integraciones alrededor de persistencia/checkpointing en LangGraph, con opciones como AlloyDB o Cloud SQL para guardar el estado de ejecución de flujos largos (algo crítico cuando un agente no termina en una sola llamada).

Aquí está la lectura práctica: Toolbox no solo quiere ser “un puente a la base de datos”, sino una forma de operacionalizar agentes con controles, trazabilidad y estado.

Puesta en marcha rápida: una guía pensada para sysadmins y plataforma

El repositorio de Google describe un arranque “no productivo” ejecutando el servidor con una configuración (tools.yaml), pensado para experimentación.

1) Definir el acceso a datos y las tools

La lógica es declarar:

- sources: cómo conectar con el origen (host, puerto, db, credenciales).

- tools: acciones concretas (por ejemplo, una query parametrizada).

- toolsets: agrupaciones para cargar herramientas por caso de uso.

Este enfoque encaja bien con un patrón de seguridad clásico: herramientas pequeñas, específicas y revisables (en vez de un “ejecuta cualquier SQL”).

2) Ejecutar Toolbox y conectarlo a tu agente

Toolbox se posiciona como capa intermedia entre el framework de orquestación y la base de datos, centralizando la gestión de herramientas para compartirlas entre agentes y actualizar versiones con menos fricción.

3) Observabilidad desde el primer día

Uno de los puntos diferenciales es que habla explícitamente de OpenTelemetry “out of the box”. Para un equipo de sistemas, eso es clave: si no hay trazas y métricas, no hay explotación real, solo fe.

Lo importante: esto no elimina el riesgo, lo mueve a un sitio más controlable

Toolbox no “garantiza” que un agente siempre razone bien. Lo que sí intenta es reducir el caos operacional: menos adaptadores caseros, menos credenciales pegadas con cinta, más visibilidad y más control sobre qué puede hacer realmente el agente.

Aun así, conviene leer la letra pequeña: el propio proyecto advierte que está en beta y puede tener cambios rompientes hasta una versión estable.

La recomendación sensata para producción hoy sería: empezar por casos read-only, herramientas estrictas (allowlist), roles mínimos, límites de tiempo/filas, y observabilidad obligatoria. Y, a partir de ahí, ampliar.

Preguntas frecuentes

¿MCP Toolbox for Databases sirve para evitar “hallucinations” en SQL?

Ayuda indirectamente: en vez de dejar que el modelo improvise, fomenta que el agente use herramientas declaradas (queries/acciones parametrizadas) y un servidor intermedio con controles.

¿Se puede usar con PostgreSQL y MySQL fuera de Google Cloud?

Sí: Google incluye soporte para MySQL y PostgreSQL autogestionados, además de opciones gestionadas como Cloud SQL o AlloyDB.

¿Qué diferencia hay entre MCP y “una API interna” para mi agente?

MCP busca estandarizar la conexión entre aplicaciones con LLM y sistemas externos con un protocolo común (JSON-RPC 2.0), para que herramientas y clientes sean componibles dentro de un ecosistema, no un proyecto aislado.

¿Está listo para producción?

El proyecto advierte que está en beta y puede romper compatibilidades hasta 1.0. En producción, hoy encaja mejor en despliegues controlados: herramientas read-only, mínimos permisos, límites estrictos y observabilidad.