Docker Inc. ha decidido convertir en gratuito y abierto uno de sus productos más orientados a seguridad: Docker Hardened Images (DHI). La compañía —creadora de Docker y responsable de Docker Hub— plantea el movimiento como una respuesta directa a la escalada de ataques a la cadena de suministro en el mundo del software, un terreno donde los contenedores se han convertido en una pieza crítica: se descargan, se reutilizan y se despliegan a escala masiva en entornos de desarrollo, CI/CD y producción.

El cambio no es menor: Docker afirma que DHI pasa a estar disponible para cualquier desarrollador bajo licencia Apache 2.0, lo que elimina incertidumbres de licenciamiento y permite usar, compartir y construir sobre estas imágenes sin restricciones. El mensaje de fondo es claro: si las imágenes base son el “ladrillo” con el que se construyen servicios enteros, ese ladrillo debería venir con menos fisuras de fábrica.

Qué son exactamente las Docker Hardened Images

Las DHI se presentan como imágenes “secure-by-default” y ultraminimalistas, con un enfoque cercano a lo distroless: reducen el userland de la distribución a lo estrictamente necesario para ejecutar la aplicación. Esto las diferencia de las Docker Official Images que la mayoría de equipos consume a diario (por ejemplo, nginx, node, mysql o php), donde además del software principal suelen viajar componentes y utilidades propias de una distro completa.

Ese “extra” tiene ventajas prácticas —depuración rápida entrando al contenedor con docker exec, posibilidad de instalar herramientas con apt o apk sobre la marcha—, pero también un coste: más paquetes, más superficie de ataque y más ruido en escáneres de vulnerabilidades.

Docker y medios especializados que han analizado la propuesta subrayan precisamente esa renuncia: las imágenes endurecidas recortan componentes que rara vez se necesitan en producción (shells, gestores de paquetes, utilidades de diagnóstico). En seguridad, menos piezas suele equivaler a menos puertas.

El ejemplo de Nginx: tamaño y vulnerabilidades como termómetro

Para entender el enfoque, la comparación más pedagógica llega con Nginx. En Docker Hub existen variantes conocidas y populares: nginx:alpine o nginx:stable-bookworm (Debian). Según el análisis publicado por heise, el nginx:alpine ronda los 21 MB y arrastra al menos una vulnerabilidad de severidad media con CVE asociado; la versión basada en Debian sube a 67 MB y suma un volumen notable de hallazgos (incluyendo vulnerabilidades de prioridad alta, media y baja). Frente a ellas, una variante endurecida como dhi.io/nginx:1-alpine3.21 baja hasta 4 MB y Docker la lista sin vulnerabilidades conocidas en ese momento.

La fotografía que deja este ejemplo no es solo estética (menos megabytes). Es estratégica: en un ecosistema donde cada dependencia cuenta, el tamaño suele correlacionar con el número de componentes que mantener, parchear y vigilar.

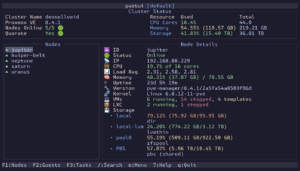

Acceso: gratuito, pero con “paso por caja” en forma de login

El giro hacia lo gratuito no implica que sea un botón visible para cualquiera sin registro. Tal y como describe heise, para localizar y usar estas imágenes hoy es necesario iniciar sesión con una cuenta gratuita en Docker Hub y navegar por la sección de Hardened Images. Además, para tirar de las imágenes desde un servidor o desde una pipeline de CI/CD, el flujo típico requiere autenticarse contra el registro (dhi.io) con credenciales y un token personal.

En la práctica, Docker está tratando a DHI como un “catálogo especial” dentro de su ecosistema, aunque sea gratuito: control de acceso, trazabilidad y un canal claro para separar el uso comunitario del corporativo.

Kubernetes y Helm: la otra mitad del movimiento

La iniciativa no se queda en “imagenes sueltas”. Docker también ha publicado Helm charts que integran estas imágenes endurecidas, apuntando directamente a equipos que despliegan sobre Kubernetes. Es un detalle importante: la seguridad de la cadena de suministro se rompe muchas veces en la repetición (la misma imagen base replicada en decenas de microservicios), y Kubernetes es el multiplicador definitivo.

Con Helm, Docker intenta que la adopción sea más “de catálogo”: menos bricolaje manual y más sustitución de bloques ya listos para desplegar.

Un contexto con nombre propio: el terremoto de Bitnami

La decisión llega en un momento sensible para el ecosistema. En los últimos meses, la comunidad de DevOps ha seguido de cerca los cambios alrededor del catálogo de imágenes de Bitnami (VMware/Broadcom), incluyendo movimientos hacia variantes endurecidas y cambios de disponibilidad en imágenes públicas. En ese escenario, la apuesta de Docker por abrir DHI puede leerse también como una forma de posicionarse: ofrecer un estándar “seguro por defecto” y, a la vez, retener el control de la experiencia dentro de su plataforma.

Docker quiere que sea gratis… pero no renuncia al negocio

La gratuidad no significa que Docker abandone la monetización. La compañía mantiene una línea comercial (DHI Enterprise) con promesas pensadas para empresas reguladas: imágenes compatibles con FIPS, compromisos de remediación de CVE críticos en menos de 7 días, variantes orientadas a cumplimiento y soporte ampliado para software fuera de ciclo (extended lifecycle). Es decir: base libre para todos, y “cinturón de seguridad contractual” para quien lo necesite.

Por qué esto importa a los equipos DevSecOps

En términos de operaciones, el atractivo es directo: menos CVEs que gestionar, menos parches urgentes y menos fricción entre equipos. Pero el peaje también es real: la depuración “dentro del contenedor” se vuelve más incómoda si faltan herramientas básicas. Para muchas organizaciones, la solución será híbrida: imágenes mínimas en producción, y entornos de diagnóstico o debug images separados cuando toque investigar.

En el tablero actual —con repositorios saturados, escáneres que no paran de “pitar” y dependencia masiva de imágenes base—, Docker está apostando por una idea simple: si el contenedor es la unidad de distribución, hay que endurecer la unidad de distribución.

Preguntas frecuentes

¿En qué se diferencian Docker Hardened Images de las Docker Official Images en producción?

Las DHI recortan al mínimo el userland y eliminan componentes como gestores de paquetes o shells, lo que reduce superficie de ataque y suele disminuir el número de vulnerabilidades detectables por escáneres.

¿Cómo afecta el uso de imágenes “distroless” o minimalistas a la depuración de incidentes?

Normalmente complica la depuración “ad hoc” dentro del contenedor (faltan herramientas). Muchas empresas optan por flujos de diagnóstico externos, imágenes de depuración separadas o sidecars controlados.

¿Se pueden usar Docker Hardened Images en pipelines CI/CD sin cambiar toda la cadena?

La propuesta de Docker se orienta a adopción “drop-in” (cambiar la imagen base), pero suele requerir revisar dependencias, certificados, y hábitos de instalación en tiempo de ejecución que ya no encajan si no hay apt/apk.

¿Qué ofrece DHI Enterprise para sectores regulados y cumplimiento (FIPS, SLAs de CVEs)?

Incluye variantes orientadas a cumplimiento y compromisos contractuales, como remediación de CVEs críticos en plazos definidos y opciones de ciclo de vida extendido.

vía: Docker