En los centros de datos, en la nube y en los servidores que sostienen gran parte de la economía digital, la escena se repite cada día: una terminal en negro, un cursor parpadeando y alguien tecleando comandos de Linux. Lo que cambia es la intención. Un sysadmin intenta que “todo funcione”. Un profesional de ciberseguridad intenta, además, demostrar que nadie está jugando en su contra dentro de esa máquina.

La frontera entre ambos perfiles se ha vuelto más difusa a medida que las amenazas han evolucionado. En 2025, buena parte de las botnets activas —incluidas variantes modernas basadas en Mirai— ya no dependen tanto de malware muy sofisticado, sino de algo más sutil: “vivir de la tierra”. Es decir, usan herramientas nativas del sistema operativo, los mismos comandos que utiliza un administrador legítimo, para moverse, ocultarse y persistir.

En ese contexto, dominar la línea de comandos no es una cuestión de productividad: es una cuestión de defensa.

Del “ls -l” a la forensia básica

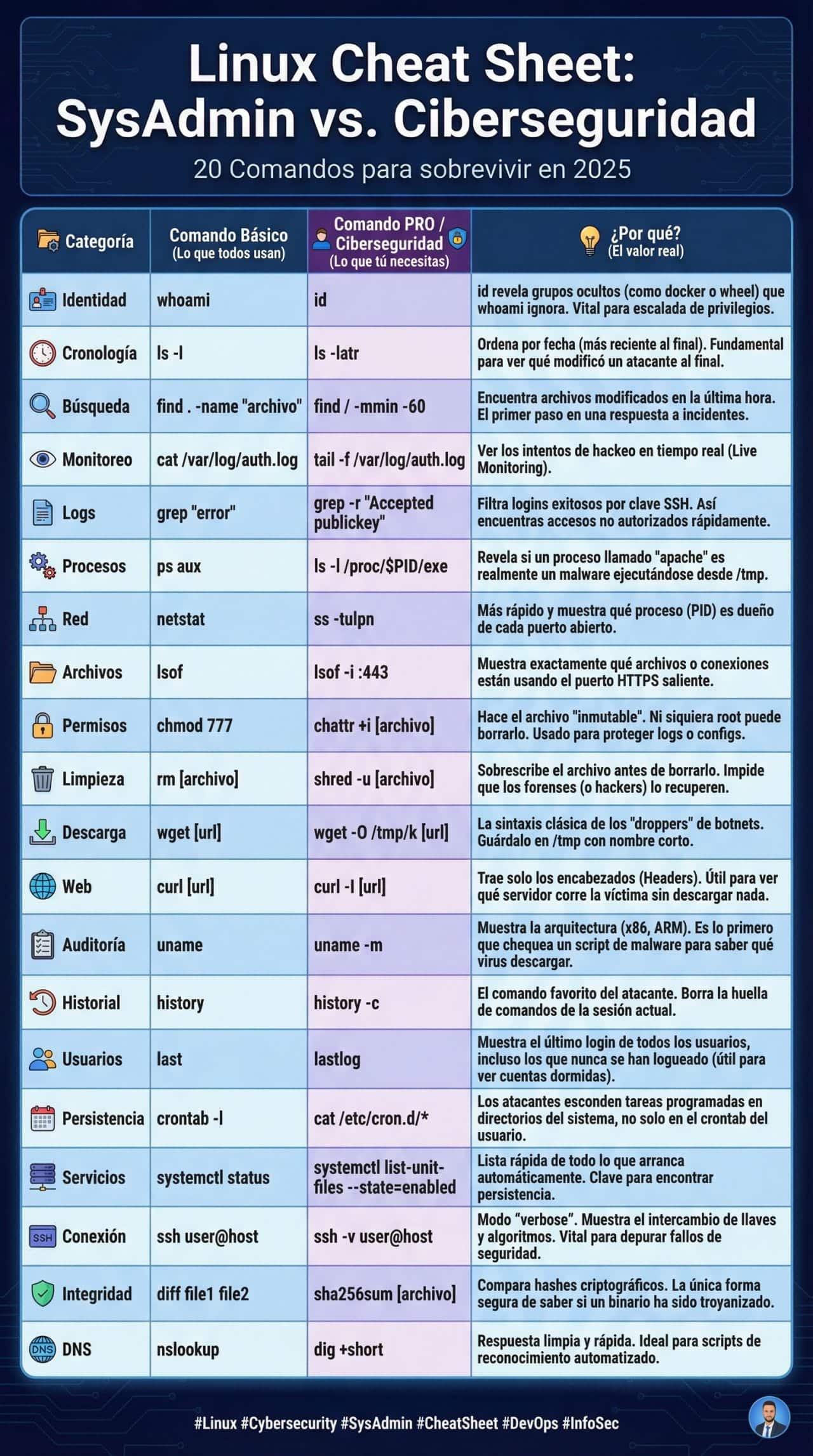

La idea central que recoge la cheat sheet de “Linux: SysAdmin vs. Ciberseguridad” es simple: casi todos los profesionales usan los mismos comandos… pero quienes se dedican a seguridad los exprimen de otra manera.

Un ejemplo clásico es ls.

El administrador típico lanza un sencillo ls -l para ver permisos y fechas.

El analista de incidentes prefiere ls -latr: ordena los ficheros por fecha, con el más reciente al final. En un único vistazo obtiene una línea de tiempo forense que revela qué ha aparecido o cambiado en un directorio justo antes de que empezaran los problemas.

Lo mismo ocurre con find. Buscar un archivo concreto con find . -name "archivo" es útil para el día a día. Pero en un servidor sospechoso, el comando decisivo es find / -mmin -60: localiza todo lo que se ha modificado en la última hora. Es, muchas veces, el primer paso para reconstruir qué ha hecho un atacante tras conseguir acceso.

Identidad, procesos y logs: dónde mira primero un defensor

En la tabla comparativa, la categoría de “Identidad” abre la lista con dos órdenes que parecen inocentes: whoami frente a id. La mayoría de usuarios se conforma con la primera. Quien piensa en seguridad ejecuta la segunda.

id no solo dice qué usuario está activo, también muestra a qué grupos pertenece. Ver que una cuenta aparentemente poco privilegiada forma parte del grupo docker o wheel puede ser la pista que anticipe una escalada de privilegios.

En el terreno de procesos, la diferencia es aún más llamativa. ps aux enseña lo que está corriendo, pero cualquiera que haya lidiado con malware sabe que muchos troyanos se disfrazan de servicios legítimos. El comando ls -l /proc/$PID/exe permite ver qué binario real hay detrás de un PID. Si el proceso se llama “apache” pero apunta a un ejecutable en /tmp, es probable que no sea un servidor web precisamente.

Los logs son otro terreno donde el uso experto marca la diferencia. Buscar genéricamente grep "error" en los registros puede ser útil para diagnóstico. Un analista de seguridad, sin embargo, irá directo a algo como grep -r "Accepted publickey" /var/log/auth.log para filtrar inicios de sesión correctos por clave pública y detectar accesos SSH que nadie esperaba.

Y si el incidente está en curso, tail -f /var/log/auth.log se convierte en una herramienta de monitorización en tiempo real, capaz de mostrar intentos de intrusión a medida que se van produciendo.

Red, persistencia y permisos: el terreno favorito del atacante

Las categorías de red y persistencia suelen ser las más sensibles en un incidente. La guía propone abandonar el veterano netstat en favor de ss -tulpn, que muestra de forma más rápida qué puertos están abiertos y qué proceso (con su PID) los está usando. Una combinación con lsof -i :443 permite ver qué servicios o conexiones salen realmente por HTTPS, una vía frecuente de exfiltración de datos.

En cuanto a la persistencia, muchos administradores piensan solo en crontab -l, que lista las tareas programadas del usuario actual. Los atacantes, sin embargo, prefieren jugar en ficheros como /etc/cron.d/, donde las tareas se ejecutan a nivel de sistema y pasan más desapercibidas. De ahí que el enfoque defensivo recomiende revisar directamente cat /etc/cron.d/* para detectar cualquier cron sospechoso.

El apartado de permisos incluye una de las recomendaciones más contundentes. Mientras algunos siguen tirando de chmod 777 como solución de emergencia, la guía apunta a chattr +i [archivo]: marcar un fichero como inmutable. Ni siquiera el usuario root puede borrarlo o modificarlo sin retirar antes ese atributo. Es un recurso que, bien usado, puede proteger copias de configuración clave o impedir que un ransomware sobrescriba ciertos ficheros estratégicos. Mal usado, eso sí, puede complicar la administración diaria, por lo que exige criterio.

Limpieza, historial y huellas: lo que el atacante intenta borrar

Otro contraste llamativo se da en la gestión de ficheros y del historial. Mientras el usuario medio ejecuta rm [archivo] para borrar, un enfoque orientado a evidencias digitales se fija en shred -u [archivo], que sobrescribe el contenido antes de eliminarlo, dificultando la recuperación forense. Es lo que un atacante podría usar para ocultar rastros; y también lo que un defensor debe conocer para interpretar lo que falta.

El comando history es, paradójicamente, uno de los favoritos de los intrusos… en su variante history -c, que borra el histórico de órdenes ejecutadas en la sesión. Ver un historial vacío en un servidor que no debería estarlo es, muchas veces, un indicio tan útil como una línea sospechosa en un log.

Usuarios, servicios y DNS: señales discretas de compromiso

Comandos como last y lastlog ayudan a reconstruir quién ha iniciado sesión y cuándo, incluyendo cuentas que casi nunca se usan. Detectar un usuario inactivo que de repente aparece con actividad reciente puede ser el hilo del que tirar.

En el mundo systemd, systemctl status sirve para revisar el estado de un servicio concreto, pero la perspectiva de ciberseguridad invita a pensar en systemctl list-unit-files --state=enabled, que devuelve la lista completa de servicios habilitados para arrancar con el sistema. Cualquier unidad desconocida en esa lista merece una investigación.

Incluso la resolución de nombres DNS tiene su matiz. La guía propone dig +short como alternativa a nslookup para obtener una respuesta limpia y rápida, muy útil tanto en diagnósticos defensivos como en scripts de reconocimiento automatizado que los atacantes utilizan a diario.

Más que atajos: un cambio de mentalidad

En el fondo, la “Linux Cheat Sheet: SysAdmin vs. Ciberseguridad” no es solo una tabla de 20 comandos. Es una invitación a cambiar de mentalidad: dejar de ver la línea de comandos como una herramienta neutra de administración y empezar a entenderla como un sensor avanzado de seguridad.

El mismo uname que sirve para saber el kernel pasa a ser uname -m para identificar la arquitectura (x86, ARM) que un malware podría estar intentando explotar. El mismo ssh usuario@host se convierte en ssh -v usuario@host para depurar problemas de cifrado y detectar fallos en el intercambio de claves.

En un entorno donde los atacantes se esconden cada vez más detrás de las herramientas legítimas del sistema, saber “un poco de Linux” ya no basta. La diferencia entre un servidor comprometido durante meses y un incidente contenido en horas puede residir en esos pequeños cambios de sintaxis… y en la costumbre de mirar siempre un paso más allá de lo aparente.

Preguntas frecuentes sobre comandos de Linux y ciberseguridad

¿Por qué los comandos de Linux son tan importantes en ciberseguridad defensiva?

Porque la mayoría de ataques en servidores aprovechan herramientas nativas del sistema (“living off the land”). Dominar comandos como id, ss, lastlog o sha256sum permite detectar actividad anómala sin necesidad de instalar nada más, directamente desde la línea de comandos.

¿Qué comandos de Linux se recomiendan revisar primero en un servidor sospechoso?

Suele ser útil empezar por id (identidad y grupos), ss -tulpn (puertos y procesos), lastlog (usuarios dormidos que se han activado), find / -mmin -60 (archivos recientes) y una revisión de /var/log/auth.log con grep orientado a accesos SSH.

¿Cómo puede un administrador de sistemas aprender a pensar como un analista de ciberseguridad en Linux?

El primer paso es cambiar el objetivo: no solo “que el servicio funcione”, sino “que el servicio funcione sin comportamientos extraños”. A partir de ahí, conviene practicar con laboratorios, leer guías de respuesta a incidentes y utilizar siempre la versión “PRO” de los comandos, pensada para reconstruir cronologías, ver conexiones ocultas y revisar usuarios, servicios y tareas programadas.

¿Son suficientes las herramientas gráficas (SIEM, paneles web) o es imprescindible la línea de comandos?

Las plataformas SIEM y los paneles ayudan a tener una visión global, pero en el momento crítico de un incidente, la respuesta rápida sigue pasando por la terminal. La línea de comandos en Linux ofrece precisión, velocidad y control total sobre lo que ocurre en el sistema, algo difícil de sustituir solo con interfaces gráficas.

Infografía vía Linkedin