Los investigadores de ESET han descubierto una nueva vulnerabilidad crítica en el ecosistema UEFI, identificada como CVE-2024-7344, que afecta a millones de dispositivos. Este fallo permite a los atacantes eludir el UEFI Secure Boot, un componente clave diseñado para garantizar un arranque seguro y protegido contra código malicioso. El descubrimiento subraya la persistencia de las amenazas en el nivel de firmware, incluso en sistemas diseñados para ser altamente seguros.

¿Qué es la vulnerabilidad CVE-2024-7344?

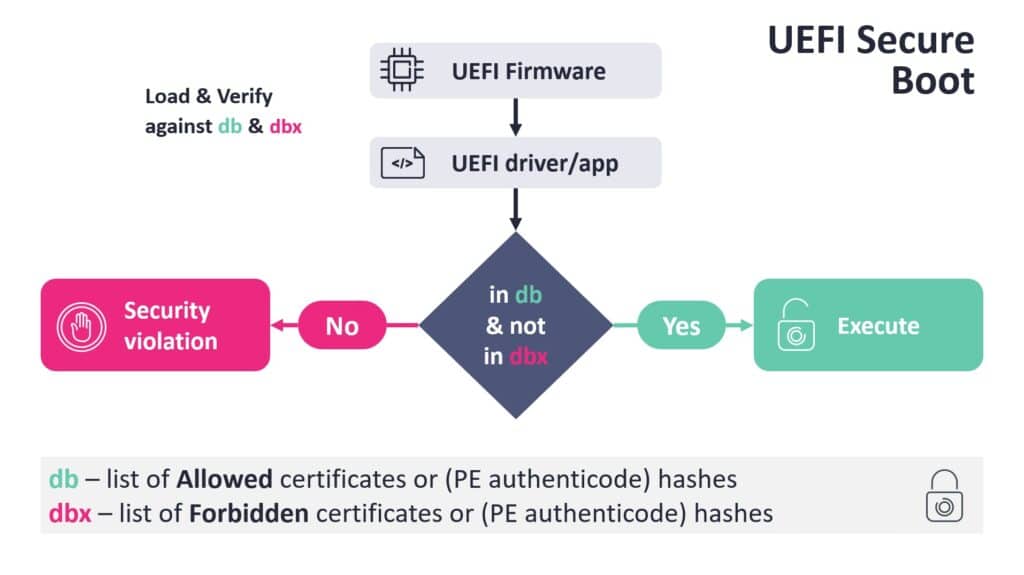

La vulnerabilidad radica en una aplicación UEFI firmada por el certificado de terceros de Microsoft (Microsoft Corporation UEFI CA 2011). Este fallo permite la ejecución de binarios no firmados durante el proceso de arranque, abriendo la puerta a la instalación de bootkits maliciosos como BlackLotus y Bootkitty, incluso en dispositivos con UEFI Secure Boot habilitado.

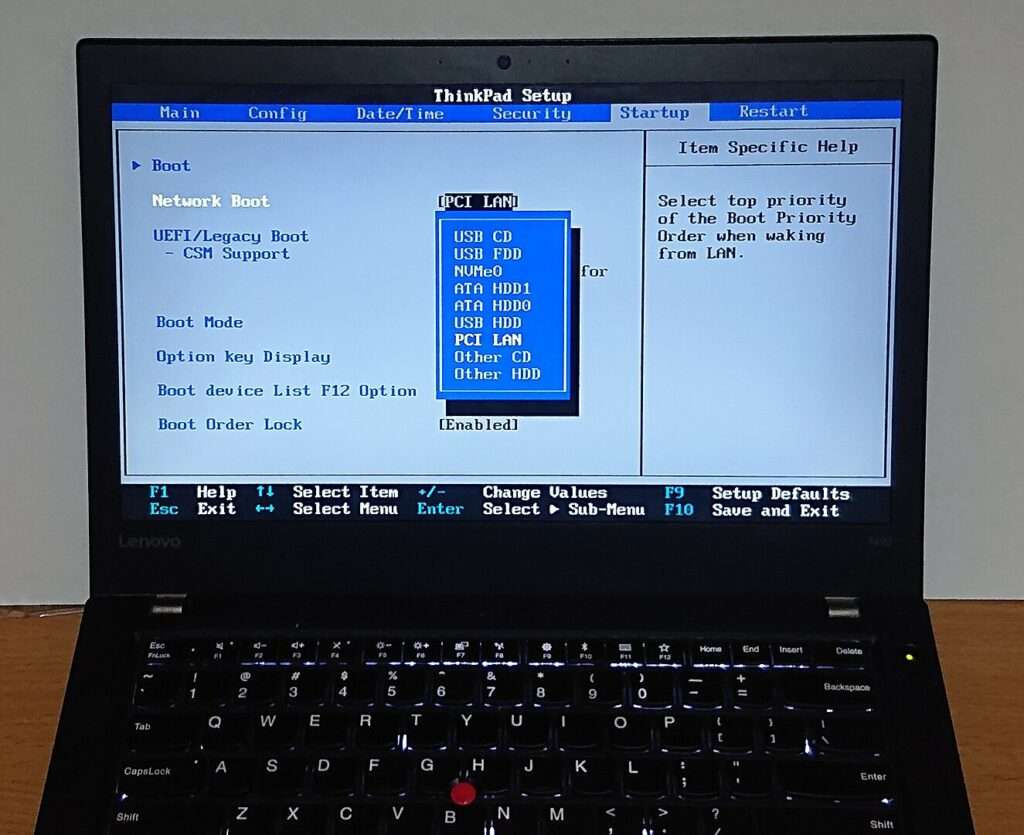

El problema se origina por el uso de un PE loader personalizado que no realiza las comprobaciones de seguridad estándar, como LoadImage y StartImage. Esto permite cargar binarios no firmados desde un archivo especialmente diseñado llamado cloak.dat, ignorando los controles de arranque seguro.

Sistemas y productos afectados

La vulnerabilidad afecta a múltiples herramientas de recuperación y sistemas de software desarrollados por empresas como Howyar Technologies Inc., Greenware Technologies y otras. Entre los productos vulnerables se incluyen:

- Howyar SysReturn (anteriores a la versión 10.2.023).

- Radix SmartRecovery (anteriores a la versión 11.2.023-20240927).

- WASAY eRecoveryRX (anteriores a la versión 8.4.022-20241127).

Estos productos son ampliamente utilizados en entornos empresariales y sistemas personales, lo que amplifica el alcance de la vulnerabilidad.

Riesgos asociados a la vulnerabilidad

- Compromiso del arranque seguro: Los atacantes pueden instalar bootkits maliciosos que persisten incluso después de reinicios o reinstalaciones del sistema operativo.

- Acceso a sistemas críticos: Los sistemas afectados pueden ser explotados para desplegar software malicioso a nivel de firmware.

- Impacto extendido: Cualquier dispositivo que confíe en el certificado de terceros de Microsoft está potencialmente en riesgo, a menos que haya aplicado las últimas actualizaciones.

Medidas de mitigación

Microsoft ha revocado los binarios afectados en su actualización de seguridad del 14 de enero de 2025. Sin embargo, los usuarios deben tomar medidas adicionales para proteger sus sistemas:

Usuarios finales

- Actualizar sistemas: Instalar todas las actualizaciones de seguridad proporcionadas por Microsoft y los OEM.

- Verificar certificados UEFI: Usar herramientas como PowerShell para comprobar que los certificados obsoletos han sido revocados.

Administradores y empresas

- Restricciones en la partición EFI:

- Limitar el acceso a la partición del sistema EFI para evitar modificaciones no autorizadas.

- Uso de listas personalizadas:

- Personalizar las bases de datos db y dbx para desactivar certificados y binarios vulnerables.

- Implementar la atestación remota:

- Usar TPM para validar componentes de arranque y detectar modificaciones.

Lecciones aprendidas y reflexiones

Este incidente pone en evidencia dos problemas clave:

- Procesos de firma insuficientes: El uso de certificados de terceros de Microsoft sin controles más estrictos permitió que binarios inseguros fueran firmados y distribuidos.

- Centralización del ecosistema UEFI: Microsoft desempeña un papel crucial en la seguridad del arranque, pero también genera un punto único de dependencia para millones de dispositivos.

La vulnerabilidad destaca la importancia de mejorar la transparencia y el control en los procesos de firma de aplicaciones UEFI. La comunidad de seguridad ha instado a Microsoft y otros actores a reforzar sus revisiones y garantizar que los binarios firmados cumplan con los estándares más altos de seguridad.

El futuro del UEFI Secure Boot

Aunque UEFI Secure Boot sigue siendo una herramienta fundamental para la protección de dispositivos, este incidente demuestra que no es infalible. Las soluciones a largo plazo incluyen la renovación de certificados y una mayor colaboración entre fabricantes y desarrolladores de software.

En un entorno donde las amenazas al firmware están en aumento, los actores tecnológicos deben priorizar no solo la corrección de errores, sino también el fortalecimiento de los procesos de seguridad desde sus fundamentos. CVE-2024-7344 es un recordatorio contundente de que, incluso en sistemas avanzados, siempre habrá margen para mejorar.