Un nuevo caso expone los riesgos de una mala planificación en la configuración de túneles VPN entre Fortigate y pfSense, mientras los equipos técnicos luchaban contra la fatiga, el caos y el ancho de banda capado por un proveedor.

Lo que parecía una jornada técnica más en el calendario de un cliente corporativo de EasyDataHost (EDH), terminó convirtiéndose en un caso paradigmático de lo que no debe hacerse en la gestión de redes distribuidas. Así lo ha relatado en su perfil de LinkedIn el CEO de la compañía, Manuel Ríos Fernández, quien explicó cómo el equipo de EDH tuvo que intervenir hasta altas horas de la noche para estabilizar una situación crítica generada tras la implementación de 40 túneles VPN IPsec.

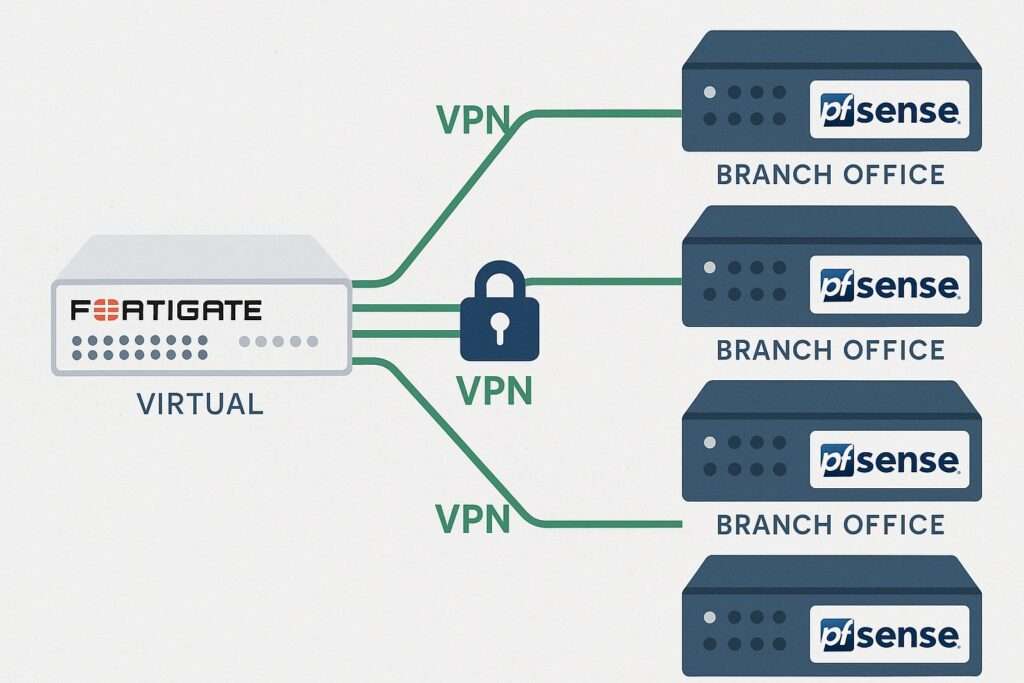

Todo comenzó con la migración de varias máquinas virtuales durante 10 horas. En ese contexto, algunos proveedores implicados en la operación limitaron el tráfico de salida a menos de 10 MB/s, un cuello de botella que entorpeció aún más un proceso ya de por sí complejo. Al finalizar, el cliente procedió a establecer una red de 40 túneles VPN entre un Fortigate virtual y múltiples firewalls pfSense y Netgate, distribuidos en distintas sedes.

Aunque inicialmente todo parecía funcionar, en cuestión de minutos los túneles comenzaron a desconectarse de forma intermitente, generando caos operativo y afectando los servicios conectados.

Los errores más comunes… y costosos

Según el relato de Manuel Ríos, la causa no fue un fallo de hardware ni un ciberataque. Los errores fueron simples, pero típicos en entornos mal documentados y con presión:

- Diferencias de parámetros entre extremos del túnel.

- Rutas estáticas mal configuradas.

- Configuraciones inconsistentes entre las fases 1 y 2 de IPsec.

- Mezcla de IKEv1 e IKEv2 sin una política clara.

Para empeorar la situación, el equipo técnico del cliente —agotado y sin un procedimiento documentado— comenzó a modificar configuraciones al azar, sin una estrategia definida. El resultado: más inestabilidad y más tiempo perdido.

Recomendaciones prácticas para evitar el desastre

Desde EasyDataHost, la experiencia sirvió para recordar algunas buenas prácticas esenciales en la gestión de VPN en entornos empresariales:

✅ Estandarización: Usar una plantilla de túnel VPN con parámetros predefinidos para replicar en todas las sedes.

🔁 Simetría: Asegurar que ambos extremos del túnel tengan exactamente los mismos algoritmos, claves, métodos de autenticación y tiempos de vida.

🧭 Rutas estáticas coherentes: Verificar que la ruta por defecto y las subredes estén correctamente direccionadas a través del túnel.

🔐 Política unificada de IKE: Definir si se utilizará IKEv1 o IKEv2 y aplicarlo de forma uniforme.

📜 Documentación completa: Incluir en cada registro los extremos conectados, parámetros utilizados, redes involucradas y responsable técnico.

🧪 Pruebas previas: Validar en un entorno controlado antes del despliegue en producción.

⚠️ Monitorización proactiva: Establecer alertas en caso de caída de túneles, latencia alta o pérdida de paquetes.

🧠 Capacitación: Asegurar que el personal comprenda el impacto de cada parámetro que modifica.

Lecciones para CISOs, administradores de red y CTOs

El caso expone la fragilidad de muchas infraestructuras cuando se combinan malas prácticas con momentos de presión. El CEO de EasyDataHost concluye que la documentación, la estandarización y la formación continua son los pilares para evitar que una jornada técnica se convierta en una noche de emergencias.

También subraya la necesidad de que los proveedores involucrados en procesos de migración actúen como aliados reales del cliente. Limitar el tráfico de salida durante una ventana crítica —como ocurrió en este caso— es un error estratégico que va más allá de lo técnico.

Preguntas frecuentes (FAQ)

¿Qué protocolo es más recomendable para túneles VPN: IKEv1 o IKEv2?

IKEv2 suele ser preferido por su mayor eficiencia, estabilidad con NAT y mejor compatibilidad con movilidad. Sin embargo, la clave está en mantener la coherencia entre sedes.

¿Cuántos túneles VPN son manejables sin una solución de orquestación central?

Depende de la complejidad de la red, pero a partir de 10-15 túneles es altamente recomendable usar herramientas de gestión centralizada o automatización.

¿Por qué se caen los túneles VPN si la configuración parece correcta?

Pequeñas diferencias en algoritmos, tiempos de vida o errores en las rutas pueden causar desconexiones. También influye la calidad del enlace y la carga del firewall.

¿Qué medidas tomar si mi proveedor limita el tráfico de salida en una migración?

Es fundamental negociar previamente las condiciones técnicas. Si no es posible, considerar alternativas como usar enlaces temporales, túneles dedicados o incluso mover datos de forma física (seed loading).