En muchos entornos de desarrollo y producción, la comunicación con una máquina virtual Linux se da por hecho a través de la red: direcciones IP internas, SSH, reglas de cortafuegos, rutas, túneles… Pero cuando el host y la VM comparten la misma máquina física, todo ese andamiaje de red puede ser puro sobrecoste.

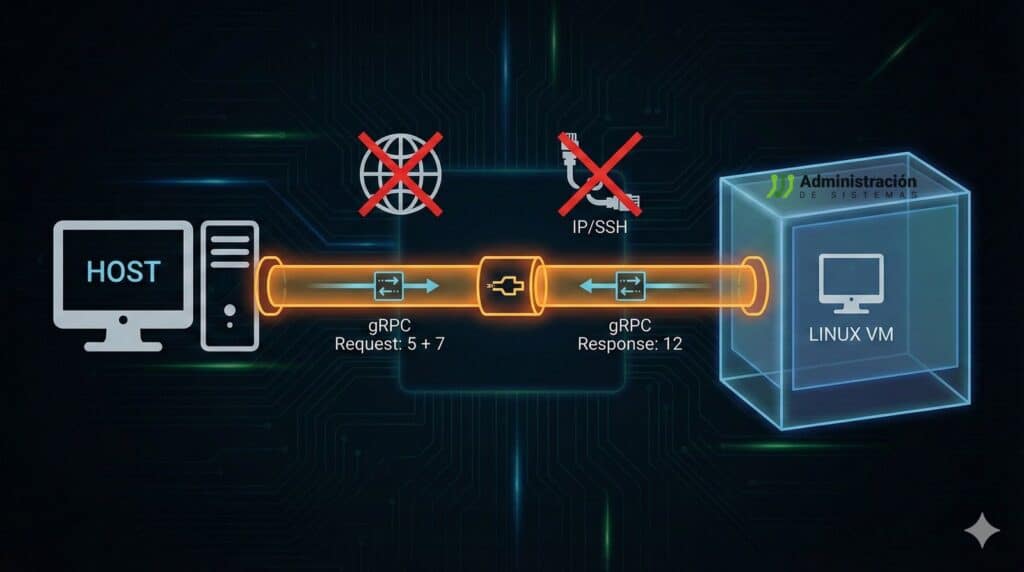

Ahí es donde entra en juego AF_VSOCK, una familia de direcciones del kernel Linux pensada específicamente para la comunicación entre el hipervisor y sus máquinas virtuales. Y combinada con gRPC, permite montar servicios de alto rendimiento entre host y VM sin que un solo paquete salga de la máquina.

¿Qué es AF_VSOCK exactamente?

AF_VSOCK es una address family del kernel (como AF_INET para IPv4 o AF_UNIX para sockets locales) diseñada para canales de comunicación host ↔ invitado dentro del mismo host físico.

En lugar de usar direcciones IP como 192.168.x.x, AF_VSOCK utiliza:

- CID (Context ID): identifica quién es quién.

- El host suele ser el CID 2.

- Cada VM recibe un CID único (por ejemplo, 3, 4, etc.).

- Puerto: similar a los puertos TCP (por ejemplo,

9999).

Con estos dos datos (cid:puerto), el kernel enruta los datos entre host y VM sin pasar por la pila TCP/IP. No hay DHCP, ni NAT, ni tablas de enrutamiento, ni cortafuegos externos de por medio.

En la práctica, es como tener un tubo directo que atraviesa el muro de la VM.

Por qué gRPC + vsock es una combinación potente

Sobre este canal AF_VSOCK se puede montar cualquier protocolo basado en sockets. El ejemplo más interesante hoy en día es gRPC, el framework de RPC de alto rendimiento de Google.

Juntos ofrecen varias ventajas claras:

- Menor latencia: al no pasar por la pila de red completa, se reduce la sobrecarga. Los datos se mueven directamente entre memorias del host y la VM.

- Sin IP ni SSH: no hace falta asignar IP interna a la VM ni abrir puertos. Todo se identifica por CID y puerto vsock.

- Menos superficie de ataque: si no hay interfaz de red expuesta, no hay tráfico que pueda ser interceptado desde el exterior.

(Sigue habiendo seguridad que cuidar dentro del host, pero desaparece el vector “red”.) - Simplicidad operativa: no hay que gestionar reglas de firewall, port forwarding ni configuraciones de red complejas solo para que el host hable con su propia VM.

En resumen: la VM sigue aislada, pero el host puede comunicarse con ella como si hubiera un socket local extendido.

Un servidor gRPC dentro de la VM, un cliente en el host

En el ejemplo que acompaña a la explicación original se muestra un pequeño servicio gRPC en C++ que expone una operación básica de suma:

class VsockServiceImpl final : public VsockService::Service {

Status Addition(ServerContext* context, const AdditionRequest* request,

AdditionResponse* response) override {

int32_t result = request->a() + request->b();

response->set_c(result);

std::cout << "Addition: " << request->a() << " + " << request->b()

<< " = " << result << std::endl;

return Status::OK;

}

};

Este servicio se publica dentro de la VM escuchando en una dirección vsock:

void RunServer() {

std::string server_address("vsock:3:9999"); // CID 3, puerto 9999

VsockServiceImpl service;

ServerBuilder builder;

builder.AddListeningPort(server_address, grpc::InsecureServerCredentials());

builder.RegisterService(&service);

std::unique_ptr<Server> server(builder.BuildAndStart());

std::cout << "Server listening on " << server_address << std::endl;

server->Wait();

}

Lenguaje del código: PHP (php)- El CID 3 correspondería a la VM invitada.

- El puerto 9999 es el puerto vsock donde se atienden las peticiones gRPC.

En el host, el cliente gRPC simplemente abre un canal hacia vsock:CID:puerto y lanza la petición como haría con cualquier servidor gRPC “normal”. Al ejecutar el cliente se obtiene una respuesta inmediata:

Addition result: 5 + 7 = 12

Todo ello sin configurar una sola IP ni levantar una interfaz de red dentro de la VM.

Casos de uso donde AF_VSOCK tiene mucho sentido

Este tipo de arquitectura no es solo una curiosidad técnica; encaja especialmente bien en varios escenarios:

1. Sandboxing y seguridad

Cuando se ejecutan procesos potencialmente peligrosos dentro de VMs (por ejemplo, analizadores de malware, compilaciones no confiables o ejecuciones de código de usuarios), se busca el máximo aislamiento posible.

AF_VSOCK permite que el controlador en el host se comunique con la VM para pasarle trabajos, recibir resultados o monitorizarla, sin necesidad de exponer ningún puerto de red accesible desde fuera.

2. Infraestructura de desarrollo local

En entornos de desarrollo, es frecuente levantar VMs con servicios internos (bases de datos, colas de mensajes, microservicios). Con vsock, el desarrollador puede hablar con esos servicios desde el host sin tener que lidiar con redes virtuales, IPs, etc.

Para tests automatizados o entornos reproducibles, esto simplifica bastante la configuración.

3. Funciones de sistema y agentes internos

Hipervisores, plataformas de virtualización o soluciones de seguridad pueden aprovechar vsock para que sus agentes dentro de la VM se comuniquen con el orquestador del host sin depender de la red del invitado. Esto es útil, por ejemplo, para:

- Actualizar agentes.

- Recoger métricas y logs internos.

- Enviar órdenes de apagado, snapshot, etc.

Limitaciones y consideraciones prácticas

No todo son ventajas; también hay puntos a tener en cuenta:

- Depende del hipervisor: AF_VSOCK está disponible en Linux y es soportado por hipervisores como KVM, VMware o Hyper-V (con matices). No es una solución universal para cualquier entorno.

- No sustituye a la red “real”: si la VM debe hablar con otros servidores externos, seguirá necesitando su interfaz de red habitual.

- Debug y visibilidad: al no haber tráfico IP, herramientas clásicas como

tcpdumpowiresharkno sirven tal cual. Hay que apoyarse en utilidades específicas o en el propio logging de la aplicación. - API específica: aunque la lógica de la aplicación gRPC no cambia, la forma de abrir el canal (la dirección vsock, la configuración del servidor) sí requiere cierto código específico.

Aun así, para comunicación host ↔ invitado de alta frecuencia y baja latencia, las ventajas superan claramente el esfuerzo inicial.

Lo que viene: repositorio y guía detallada

El desarrollador que mostró este ejemplo está preparando un repositorio público con todo el código necesario para:

- Arrancar un servidor gRPC sobre vsock dentro de una VM Linux.

- Ejecutar un cliente en el host que se conecte vía AF_VSOCK.

- Medir las latencias y comparar con una conexión TCP/IP tradicional.

La idea es publicar también un “deep dive” explicando paso a paso cómo integrar vsock en herramientas propias: desde la configuración del hipervisor y los CIDs hasta el uso de la API de sockets en C/C++ o en otros lenguajes que envuelvan gRPC.

Para quienes disfrutan con la fontanería de bajo nivel en Linux, es una oportunidad perfecta para experimentar con una pieza del kernel que, hasta ahora, ha sido bastante desconocida fuera del mundo de la virtualización.

Preguntas frecuentes sobre AF_VSOCK y gRPC

¿En qué se diferencia AF_VSOCK de un socket UNIX tradicional?

Los sockets UNIX (AF_UNIX) solo funcionan dentro del mismo sistema operativo. AF_VSOCK, en cambio, está pensado para comunicarse entre el host y las VMs que corren sobre él, atravesando el “muro” de virtualización sin pasar por la red IP.

¿Puedo usar AF_VSOCK con otros lenguajes además de C++?

Sí. gRPC soporta múltiples lenguajes (Go, Java, Python, etc.). Mientras el binding de gRPC permita especificar una dirección vsock (o se pueda abrir el socket vsock y usarlo como transporte), es posible reutilizar el mismo concepto en casi cualquier lenguaje.

¿AF_VSOCK mejora siempre el rendimiento frente a TCP/IP?

En comunicaciones host-VM de alta frecuencia suele ofrecer menor latencia y menos overhead, porque se evita toda la pila de red. Sin embargo, el rendimiento real depende del caso de uso, la carga, el hipervisor y la implementación concreta.

¿Es una solución recomendable para producción?

En escenarios donde host y VM comparten máquina física y solo necesitan comunicarse entre sí (monitorización, agentes, servicios internos), sí puede ser una opción muy sólida. Para servicios expuestos a Internet o comunicaciones entre varias máquinas físicas, sigue siendo necesario TCP/IP convencional.

Fuente: X