Las aplicaciones de Generación Aumentada por Recuperación (RAG) han emergido como una herramienta relevante en el campo de la inteligencia artificial generativa, destacándose por su capacidad para ofrecer información contextual esencial que optimiza el desempeño general de estas tareas tecnológicas. Sin embargo, en la implementación de aplicaciones RAG, la seguridad se convierte en una prioridad crucial, especialmente cuando se manejan datos delicados, como la Información Personal Identificable (PII), la Información de Salud Protegida (PHI) y datos comerciales confidenciales. Proteger esta información resulta fundamental, ya que circula por los sistemas RAG, y desatender estas consideraciones de seguridad podría conllevar riesgos significativos, incluyendo potenciales brechas de datos. Para organizaciones del sector salud, instituciones financieras y empresas que manejan información confidencial, los riesgos podrían traducirse en violaciones de cumplimiento regulatorio y en una disminución de la confianza de los clientes.

Para paliar estos riesgos, el desarrollo de un modelo de amenaza integral en aplicaciones de IA generativa puede resultar beneficioso, ayudando a identificar posibles vulnerabilidades asociadas a la fuga de datos sensibles, inyecciones de comandos y acceso no autorizado. En respuesta a estas necesidades, AWS proporciona diversas estrategias de seguridad específicas para IA generativa, que son esenciales en la creación de modelos de amenaza adecuados.

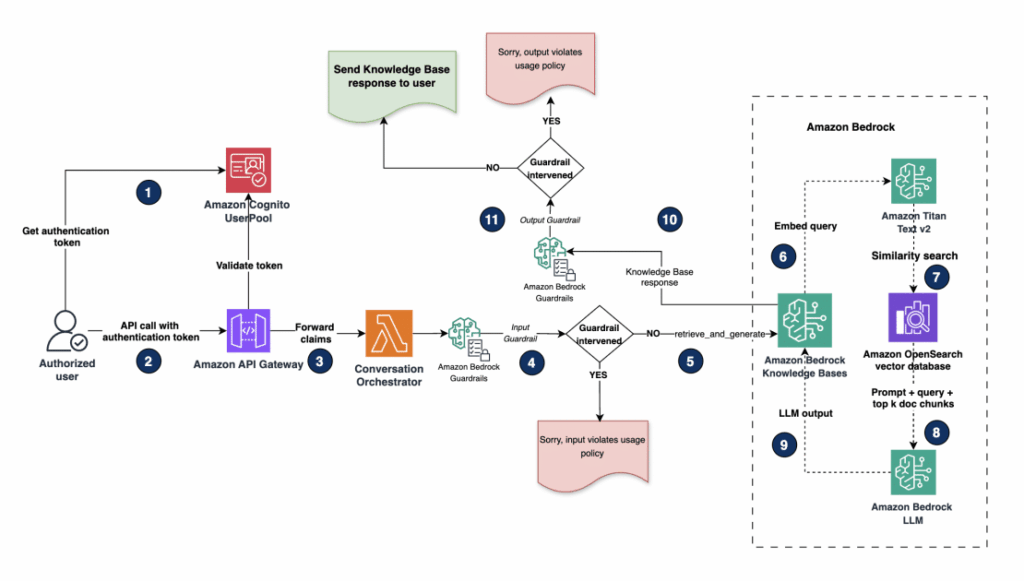

Entre las herramientas innovadoras ofrecidas, las Amazon Bedrock Knowledge Bases simplifican el flujo de trabajo RAG, permitiendo que las organizaciones aporten a los modelos básicos y agentes la información contextual desde fuentes de datos privadas, resultando en respuestas más pertinentes y ajustadas a necesidades particulares. Asimismo, Amazon Bedrock Guardrails permite implementar salvaguardias en aplicaciones de IA generativa, personalizadas según los casos de uso y políticas de IA responsable, asegurando el resguardo de información sensible como la PII, protegiendo así la privacidad.

El proceso de trabajo de RAG se compone de dos fases esenciales: la ingestión y la recuperación aumentada. Durante la fase de ingestión, los registros de datos no estructurados son preprocesados, transformados en textos documentales y divididos en fragmentos que, tras ser codificados por un modelo de incrustación, se almacenan en un vector store como Amazon OpenSearch Service. En la etapa de recuperación aumentada, la consulta del usuario se codifica y se emplea para ejecutar búsquedas de similitud en los fragmentos almacenados, permitiendo así la recuperación de información semánticamente afín a la consulta original. No obstante, si los datos sensibles no son sanitizados antes de la ingestión, podría surgir el riesgo de que dicha información se recupere y se divulgue a usuarios no autorizados.

Para salvaguardar la información crítica, se han sugerido dos patrones arquitectónicos: la redacción de datos a nivel de almacenamiento y el acceso basado en roles, soluciones robustas diseñadas para proteger datos sensibles al desarrollar aplicaciones basadas en RAG empleando las Amazon Bedrock Knowledge Bases.

El enfoque de redacción de datos a nivel de almacenamiento se centra en identificar y redactar información confidencial previamente a ser almacenada en el vector store. Por otro lado, el acceso basado en roles permite un control de acceso selectivo a la información delicada, según los roles de usuario y los permisos durante la fase de recuperación, lo que resulta especialmente útil en entornos como el sanitario, donde diferenciar entre roles administrativos y no administrativos es crucial.

En síntesis, las aplicaciones RAG ofrecen significativos beneficios para las organizaciones que desean incrementar la efectividad de la IA generativa, pero requieren un enfoque especial en términos de seguridad y protección de datos sensibles. Implementar estos métodos no solo ayuda a mitigar los riesgos, sino que también fortalece la confianza de los clientes y asegura el cumplimiento de la normativa vigente.