Cloudflare se ha convertido en uno de los grandes guardianes de la web moderna. Millones de sitios delegan en esta empresa la protección frente a ataques DDoS, la mejora de rendimiento mediante CDN y, sobre todo, el ocultamiento de la IP real de sus servidores. Sobre ese muro de protección se ha levantado un negocio valorado en decenas de miles de millones de dólares.

Sin embargo, en ciberseguridad no existen los escudos perfectos. Muchas organizaciones protegen su dominio principal con Cloudflare, pero se olvidan de algo tan básico como aplicar la misma capa de seguridad a todos sus subdominios: entornos de desarrollo, paneles de administración, servidores de pruebas, APIs antiguas… Y ahí es exactamente donde entra en juego CloudRip.

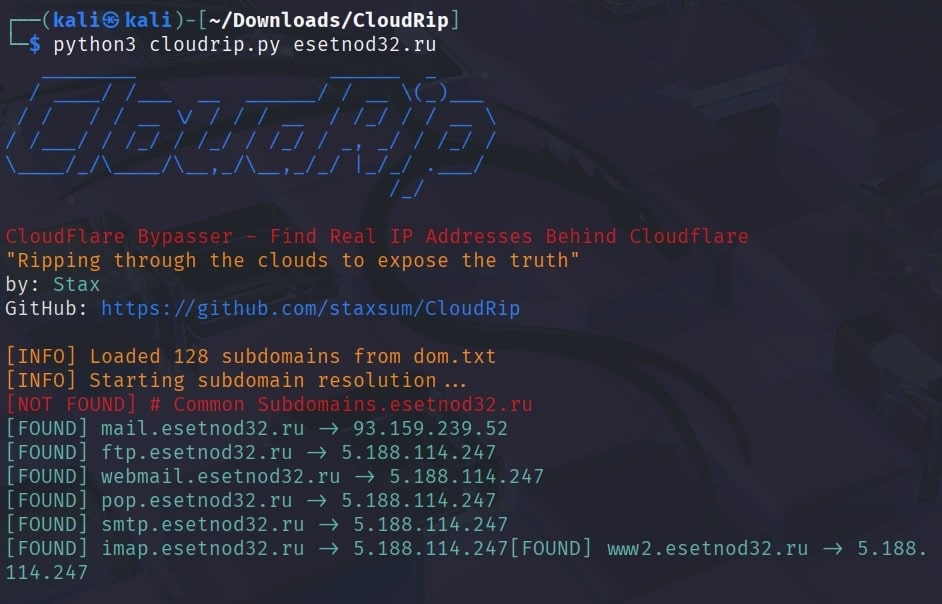

Esta herramienta, de uso legítimo en auditorías de seguridad y pruebas de penetración autorizadas, se especializa en localizar esos “puntos ciegos” y revelar IPs de origen que siguen expuestas, a pesar de la protección aparente que ofrece Cloudflare en el dominio principal.

Qué hace realmente CloudRip

CloudRip está diseñada con un objetivo muy concreto: encontrar direcciones IP de servidores que están detrás de Cloudflare… pero que, por descuido o mala configuración, no se han protegido del todo.

Su funcionamiento se basa en tres ideas muy simples:

- Enumeración de subdominios

Parte de un dominio objetivo (por ejemplo,ejemplo.com) y genera o carga una lista de subdominios potenciales:dev.ejemplo.com,staging.ejemplo.com,admin.ejemplo.com, etc. - Resolución de DNS

Para cada subdominio, resuelve su dirección IP y comprueba a qué rango pertenece. - Filtrado de IPs de Cloudflare

Si la IP pertenece a Cloudflare, la descarta. Si no está en los rangos conocidos de Cloudflare, la marca como posible IP real de origen.

De esta forma, el analista no tiene que revisar manualmente cientos o miles de subdominios: la herramienta le entrega directamente una lista filtrada de objetivos que merecen ser investigados con más detalle.

Instalación y requisitos, sin complicaciones

CloudRip está escrita en Python y su despliegue en un entorno de auditoría (como una distribución tipo Kali Linux) es sencillo. Basta con:

- Obtener el código desde su repositorio público.

- Instalar dos librerías muy ligeras para mejorar la salida por terminal (color y banner).

- Ejecutar la herramienta indicando el dominio a analizar y, si se desea, una lista propia de subdominios y un fichero de salida.

A partir de ahí, el usuario ya puede empezar a cruzar datos entre subdominios e IPs, siempre dentro de un marco legal y con autorización expresa del propietario del dominio.

Opciones avanzadas para profesionales

Aunque CloudRip es fácil de usar, incluye varias opciones pensadas para equipos de seguridad y pentesters:

- Wordlist personalizada: permite usar listados propios de subdominios obtenidos con otras herramientas (como enumeradores de DNS o escáneres de subdominios), lo que multiplica la profundidad del análisis.

- Número de hilos (threads): se puede aumentar la velocidad del escaneo paralelizando las consultas, ajustando el número de hilos según los recursos disponibles y el nivel de ruido que se quiera generar.

- Salida a fichero: la lista de IPs no asociadas a Cloudflare puede volcarse a un archivo de texto, facilitando su posterior análisis, correlación o integración en otros flujos de trabajo (por ejemplo, escáneres de puertos o revisiones de superficie de ataque).

Un ejemplo práctico: de la auditoría a la IP expuesta

Para entender mejor el papel de CloudRip en un contexto real, conviene imaginar una situación típica en una empresa de tamaño medio.

Escenario: auditoría de seguridad en una empresa con presencia global

Una compañía tecnológica, con clientes repartidos por varios países, encarga una auditoría de seguridad externa sobre su infraestructura web. Su dominio principal (empresa-global.com) está perfectamente protegido con Cloudflare: los registros DNS apuntan a IPs del proveedor, el WAF está configurado y hay reglas específicas para mitigar ataques.

A simple vista, todo parece correcto.

- Revisión inicial del dominio principal

El equipo auditor comprueba con herramientas estándar (whois, consultas DNS) que el dominio está detrás de Cloudflare y que la IP real no es visible a través del registro A principal. Es el comportamiento esperado. - Enumeración de subdominios

A continuación, el equipo utiliza herramientas de descubrimiento de subdominios (recolección pasiva, certificados, motores de búsqueda, DNS públicos…). El resultado es una lista con decenas de entradas:app.empresa-global.comportal.empresa-global.comdev.empresa-global.comstaging.empresa-global.comlegacy-api.empresa-global.com- etc.

- Ejecución de CloudRip con wordlist propia

En lugar de utilizar solo el listado genérico incluido en la herramienta, los auditores alimentan CloudRip con la wordlist generada en el paso anterior.

De este modo, la herramienta no “adivina” subdominios, sino que trabaja sobre la realidad de la organización:- Para cada subdominio, resuelve su IP.

- Verifica si esa IP forma parte de los rangos de Cloudflare.

- Si no lo es, lo marca como dirección potencialmente expuesta.

- Hallazgo clave: un entorno de pruebas olvidado Entre las salidas del escaneo, aparece:

staging.empresa-global.com → 203.0.113.45(IP no perteneciente a Cloudflare).

- Un entorno de pruebas accesible desde Internet.

- Un panel de autenticación con credenciales reutilizadas de producción.

- Versiones antiguas del framework web y de la API, con vulnerabilidades ya catalogadas.

- Informe y corrección El hallazgo se documenta en el informe de auditoría, destacando:

- Riesgo de acceso no autorizado a datos de prueba (a veces con información real).

- Posibilidad de usar el entorno de staging como puerta de entrada a sistemas internos.

- Incoherencia en la política de protección de subdominios.

- Traslada el entorno de pruebas detrás de Cloudflare o lo limita a VPN/IPs internas.

- Revisa el inventario de subdominios para detectar otros servicios olvidados.

- Refuerza sus procedimientos de despliegue para evitar nuevos “olvidos”.

Este tipo de escenarios se repite con frecuencia: paneles de administración, viejas instalaciones de CMS, APIs de versiones anteriores… CloudRip ayuda a ponerlos sobre la mesa en minutos, pero siempre con una idea clave en mente: es una herramienta de defensa, no de ataque. Su uso debe estar ligado a auditorías autorizadas, equipos de Red Team internos o consultorías de seguridad con contrato firmado.

Ventajas y límites de la herramienta

El enfoque minimalista de CloudRip tiene ventajas claras:

- Se concentra en un problema muy concreto (encontrar IPs de origen no protegidas).

- Es ligera, rápida y fácil de integrar en flujos de trabajo ya existentes.

- Su arquitectura multi-hilo permite ajustar el rendimiento sin complicaciones.

Pero también arrastra limitaciones que conviene tener presentes:

- Depende totalmente de la calidad del listado de subdominios. Si la organización tiene nombres muy poco convencionales o secretos, es posible que no se detecten.

- Las empresas que han configurado correctamente todos sus subdominios detrás de Cloudflare ofrecerán pocas o ninguna IP “interesante”.

- No analiza históricos DNS, certificados ni otras fuentes avanzadas; está centrada en la resolución actual de nombres.

En resumen, se trata de una pieza más en la caja de herramientas de cualquier profesional de ciberseguridad, especialmente útil en las fases de reconocimiento y evaluación de superficie de ataque.

Preguntas frecuentes sobre CloudRip y la identificación de IPs detrás de Cloudflare

¿Es legal usar una herramienta como CloudRip para descubrir IPs reales detrás de Cloudflare?

Su uso solo es legal cuando se realiza con autorización expresa del propietario del dominio, en el marco de una auditoría, bug bounty o prueba de penetración acordada por contrato. Utilizarla contra sistemas de terceros sin permiso puede constituir un delito informático.

¿Qué hace exactamente CloudRip para encontrar servidores ocultos tras Cloudflare?

CloudRip genera o recibe una lista de subdominios, resuelve sus direcciones IP y las compara con los rangos de Cloudflare. Todas las IPs que no pertenecen a esos rangos se marcan como posibles servidores de origen expuestos, que el analista puede revisar con más detalle.

¿Puede CloudRip saltarse por completo la protección de Cloudflare en un sitio bien configurado?

No. Si una organización ha protegido correctamente todos sus subdominios, ha cerrado servicios innecesarios y mantiene una buena higiene de DNS, la herramienta no encontrará IPs útiles. CloudRip no “rompe” Cloudflare; simplemente detecta errores de configuración y subdominios olvidados.

¿Qué buenas prácticas deberían aplicar las empresas para que herramientas como CloudRip no encuentren puntos débiles?

Mantener un inventario actualizado de dominios y subdominios, aplicar Cloudflare (o un WAF equivalente) a todos los servicios expuestos, restringir el acceso a entornos de pruebas mediante VPN o listas de IP permitidas, y revisar periódicamente su superficie de exposición con auditorías internas o externas.

Fuentes:

- Repositorio público de CloudRip en GitHub.

- Documentación y material divulgativo sobre protección de origen e infraestructura de Cloudflare.

vía: hackers-arise