Investigadores de la firma de seguridad ESET han identificado el primer bootkit UEFI diseñado específicamente para sistemas Linux. Este descubrimiento, denominado Bootkitty, marca un punto de inflexión en el ámbito de las amenazas de firmware, ya que, hasta ahora, este tipo de ataques solo se habían dirigido a sistemas Windows.

Un prototipo con limitaciones, pero significativo

Según el análisis de ESET, Bootkitty parece ser un prototipo o prueba de concepto más que una amenaza plenamente funcional. Su capacidad de infección está limitada a algunas versiones de Ubuntu, una de las distribuciones de Linux más populares, y carece de mecanismos para infectar otras variantes del sistema operativo. Además, presenta fallos significativos en su funcionamiento, incluyendo errores en la manera en que modifica el kernel de Linux, lo que puede provocar fallos del sistema en lugar de comprometerlo.

El bootkit no logra superar el sistema de defensa UEFI Secure Boot, una medida que utiliza firmas criptográficas para garantizar que cada componente cargado durante el arranque esté verificado y aprobado por el fabricante del dispositivo. Esto reduce significativamente las posibilidades de infección en sistemas que tienen Secure Boot activado.

Un cambio de panorama en las amenazas UEFI

A pesar de sus limitaciones, Bootkitty representa un cambio preocupante en el panorama de la ciberseguridad. Según los investigadores de ESET, «Bootkitty rompe con la creencia de que los bootkits UEFI modernos son amenazas exclusivas de Windows». Si bien el actual prototipo no supone un peligro inmediato para la mayoría de sistemas Linux, su desarrollo sugiere que actores maliciosos están invirtiendo recursos en la creación de herramientas de este tipo para Linux.

Funcionamiento y vulnerabilidades de Bootkitty

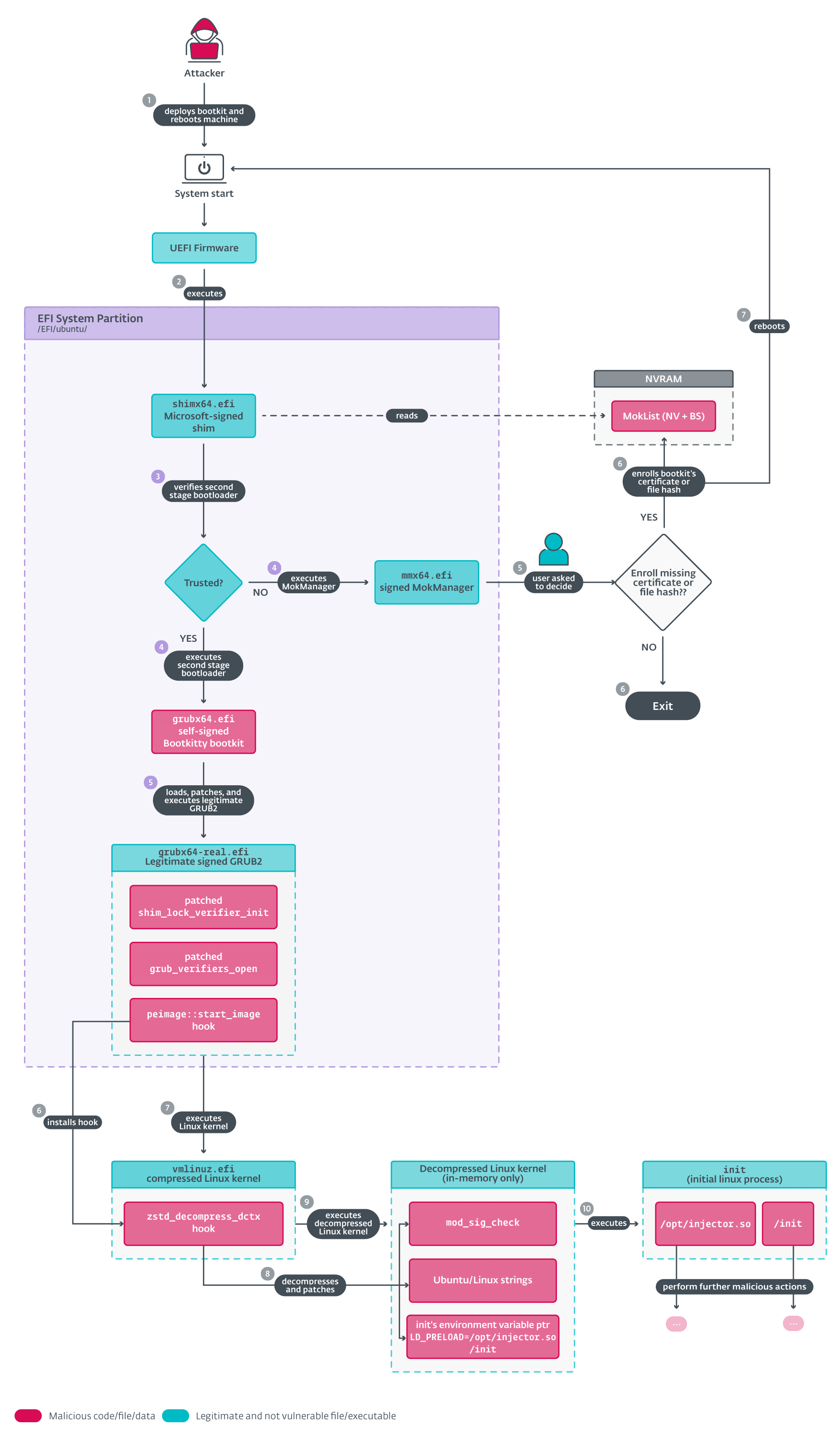

El funcionamiento del bootkit incluye los siguientes pasos clave:

- Ejecución del bootkit y parcheo del cargador de arranque GRUB.

- Modificación del cargador EFI del kernel de Linux.

- Alteración de la imagen descomprimida del kernel de Linux.

Una de sus mayores deficiencias radica en la falta de comprobaciones de versiones del kernel. Esto puede llevar a que el bootkit aplique parches incorrectos en el código del sistema, provocando errores fatales. Además, deja rastros evidentes que facilitan su detección, lo que socava una de las principales ventajas de los bootkits: el sigilo.

Prepararse para futuras amenazas

Aunque Bootkitty no representa una amenaza inmediata y efectiva, su aparición subraya la necesidad de estar preparados para futuros desarrollos más sofisticados. Como explica ESET, este hallazgo resalta la importancia de fortalecer la seguridad de los sistemas Linux ante posibles avances en este tipo de malware.

El descubrimiento también pone de manifiesto la necesidad de una mayor adopción de medidas como Secure Boot, así como el desarrollo de herramientas más eficaces para detectar y mitigar amenazas en el firmware.

Un recordatorio para la comunidad de Linux

La comunidad de Linux, históricamente percibida como menos vulnerable a ciberamenazas en comparación con Windows, debe estar atenta a estos desarrollos. Aunque Linux sigue siendo más seguro en muchos aspectos, su creciente adopción en entornos empresariales y de servidores lo convierte en un objetivo cada vez más atractivo para los ciberdelincuentes.

Bootkitty, aunque limitado, es un recordatorio de que ningún sistema es completamente inmune. La preparación, la actualización constante de software y el fortalecimiento de las defensas de arranque serán esenciales para mitigar futuras amenazas.