En el mundo del self-hosting y la administración de sistemas hay una escena que se repite: backups montados a base de scripts shell, un par de rsync/tar, y una colección de cronjobs que funcionan… hasta que dejan de hacerlo. En ese hueco apunta BackApp, un proyecto open source que propone algo muy concreto: una interfaz web para programar y revisar copias de seguridad de servidores remotos vía SSH, empaquetada en un servidor ligero (binario) y fácil de levantar.

Qué es BackApp y por qué interesa

BackApp se define como una aplicación Go + React que permite programar y auditar backups de servidores remotos por SSH, con una promesa muy atractiva para entornos pequeños o medianos: un servidor “muy ligero” (por debajo de 50 MB según el repositorio) que se ejecuta localmente o en una máquina dedicada y ofrece un panel web para gestionar perfiles y ejecuciones.

La propuesta no pretende reinventar el backup “enterprise”, sino quitar fricción a lo habitual: tener varios hosts, varias rutas, distintas reglas de exclusión y la necesidad de ver logs sin entrar a mano en cada servidor.

Funciones clave: perfiles, reglas y logs

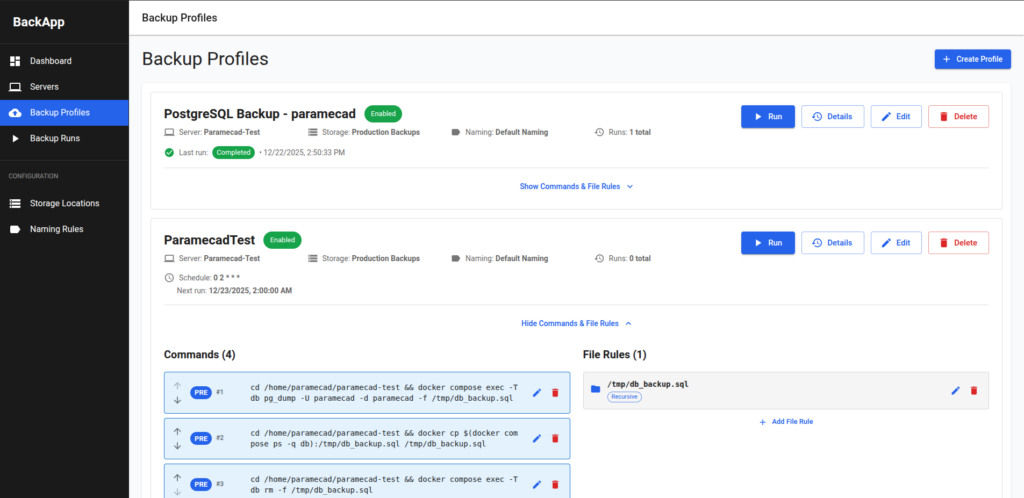

El núcleo de BackApp gira alrededor de los Backup Profiles (perfiles). Desde ahí permite:

- Añadir múltiples servidores remotos por SSH, con autenticación por contraseña o clave.

- Definir ubicaciones de almacenamiento locales y reglas de nombrado para carpetas de backup.

- Crear perfiles con un motor de plantillas o desde cero, incluyendo comandos pre y post-backup que se ejecutan en el servidor remoto.

- Aplicar reglas de inclusión/exclusión de rutas.

- Ver logs detallados de cada ejecución y su estado (éxito/fallo).

- Programar ejecuciones con expresiones cron.

Además, el proyecto expone configuración sencilla por flags: puerto (por defecto 8080) y ruta de base de datos SQLite (por defecto /data/app.db).

Dos avisos que no son “letra pequeña”: seguridad y secretos

BackApp incluye advertencias explícitas en el propio README, y son de las que conviene leer dos veces:

- Riesgo de inyección de comandos: indica que comandos, rutas y variables introducidas en la UI “podrían no escaparse” y se inyectan tal cual en los comandos.

- Texto guardado en claro: cualquier texto introducido se guarda en plaintext, y si se meten contraseñas o secretos, podrían aparecer en los logs en claro.

En la práctica, esto coloca a BackApp en una categoría clara: herramienta útil, sí, pero pensada para ejecutarse en entornos controlados y con disciplina de seguridad.

Medidas mínimas razonables si se usa en producción:

- Mantener BackApp solo accesible desde red interna, VPN o bastión.

- Evitar introducir contraseñas; usar SSH por clave y un usuario de backup con permisos limitados.

- Revisar con cuidado cualquier ruta/comando, y asumir que “lo que se escribe, se ejecuta”.

- Proteger el panel con un reverse proxy con autenticación (por ejemplo, SSO o basic auth) y logs auditados.

Limitaciones importantes: qué NO hace (todavía)

BackApp también es transparente con lo que no cubre. En el estado actual, lista como “no soportado”:

- Borrado de backups

- Backups incrementales

- Deduplicación

- Restauración desde backups

Esto marca el encaje real: BackApp sirve como orquestador visual y “visor” de ejecuciones, pero no sustituye a soluciones cuyo valor diferencial es precisamente la restauración guiada, el incremental o la deduplicación.

Cómo se despliega: binario o contenedor

El repositorio plantea un arranque rápido por dos vías:

- Binario nativo (recomendado para setups pequeños): descargar el release y levantarlo, accediendo al panel en

http://localhost:8080(o cambiando puerto con-port). - Docker/Docker Compose: con imagen en GHCR y un

docker-compose.ymldel propio repo.

También se puede compilar desde código (Go 1.24+ y Node.js), lo que puede interesar si se quiere auditar build, adaptar UI o integrar cambios internos.

Como referencia de actividad, el repositorio muestra releases y señala v0.5.2 como “Latest” con fecha 29 de diciembre de 2025.

Preguntas frecuentes

¿BackApp sustituye a Proxmox Backup Server, Borg o Restic?

No. BackApp actúa como UI y orquestación de backups por SSH con perfiles, reglas y logs. No aporta (según el propio proyecto) incremental, deduplicación ni restauración integrada.

¿Es seguro meter credenciales en la interfaz?

El proyecto advierte que el texto introducido se guarda en claro y que secretos podrían aparecer en logs. La recomendación práctica es no introducir contraseñas y restringir el acceso al panel.

¿Qué tipo de backups encaja mejor con BackApp?

Escenarios típicos de sysadmin: copias de directorios concretos (webs, configs, exports), con reglas include/exclude y un calendario claro, donde se valora tener histórico de ejecuciones y logs en una UI.

¿Qué requiere a nivel de infraestructura?

Muy poco: un servicio web en un puerto (8080 por defecto) y una base SQLite (por defecto /data/app.db). El resto depende de red/SSH y del almacenamiento local donde guardes las copias.